bintec Router-Serien und be.IP-Serie - Beispiel für den Import einer Zertifikatsdatei im Dateiformat "PKCS12" für einen VPN-IPSec-Tunnel

Aus bintec elmeg Support-Wiki / FAQ

bintec Router-Serien und be.IP-Serie - Beispiel für den Import einer Zertifikatsdatei im Dateiformat "PKCS#12" für einen VPN-IPSec-Tunnel

Inhaltsverzeichnis

Vorbemerkungen

- Zur Verwendung für einen VPN-IPSec-Tunnel soll eine Zertifikatsdatei (Envelope) im Dateiformat "PKCS#12" in den Router importiert werden.

- Im vorliegenden Beispiel soll ein bintec Router RS353jw mit der Firmware Release Version 10.1.27 Patch 6 verwendet werden.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Die Konfiguration erfolgt generell mittels GUI, im Wesentlichen aber im GUI Menü "Systemverwaltung" unter "Zertifikate".

- Die individuellen Einstellparameterbeschreibungen sind im Kontext-Menü der Online-Hilfe und im Manual zu finden.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Im vorliegenden Beispiel wird vorausgesetzt, dass alle notwendigen Schlüssel und Zertifikate (Public Keys, Benutzerzertifikat und Zertifikat der

Zertifizierungsstelle (CA)) vorher ordungsgemäß erstellt und in eine Zertifikatsdatei im Dateiformat "PKCS#12" (PKCS#12 Kette, .p12) gespeichert wurden.

Bezüglich des Gültigkeitszeitraums der Zertifikate ist auf korrekte Werte von Datum und Uhrzeit in allen beteiligten Geräten zu achten.

Die grundsätzliche Handhabung von Zertifikaten ist sehr gut in der Online-Hilfe und im Manual beschrieben.

Vorgehensweise

Im vorliegenden Beispiel soll also eine vorhandene vollständige Zertifikatsdatei im Format "PKCS#12"

zur Verwendung für einen VPN-IPSec-Tunnel in den bintec Router RS353jw importiert werden.

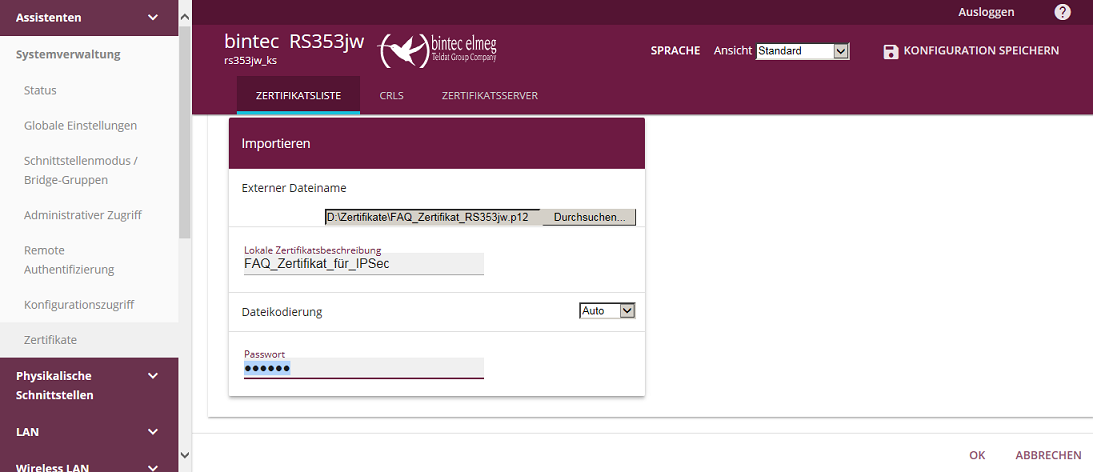

Der Import der Zertifikatsdatei im Format "PKCS#12" erfolgt im GUI Menü "Systemverwaltung"

unter "Zertifikate" auf dem Tab "Zertifikatsliste" mit Klick auf "Importieren".

Beispiel für das GUI-Menü des bintec RS353jw mit Beispielwerten zum Import der Zertifikatsdatei im Format "PKCS#12":

Bild 1: GUI-Menü des bintec RS353jw mit Beispielwerten zum Import der Zertifikatsdatei im Format "PKCS#12"

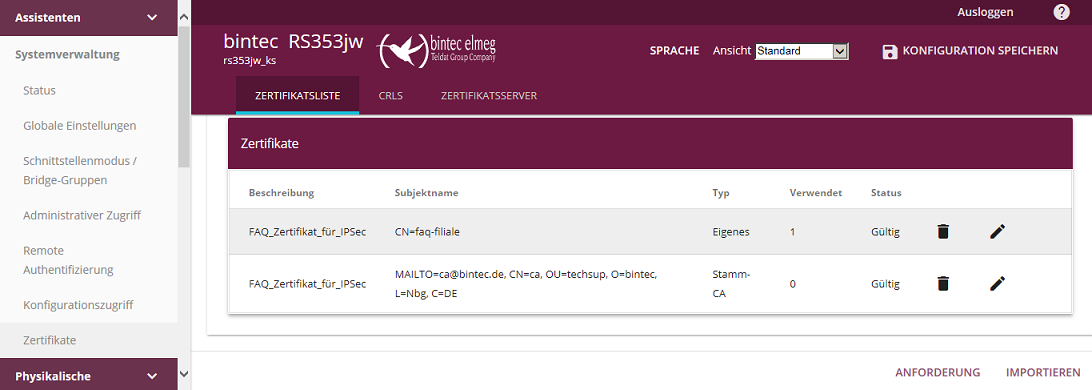

Nach "OK" werden die importierten Zertifikate in der Zertifikatsliste angezeigt.

Beispiel für das GUI-Menü des bintec RS353jw mit den importierten Zertifikaten:

Bild 2: GUI-Menü des bintec RS353jw mit den importierten Zertifikaten

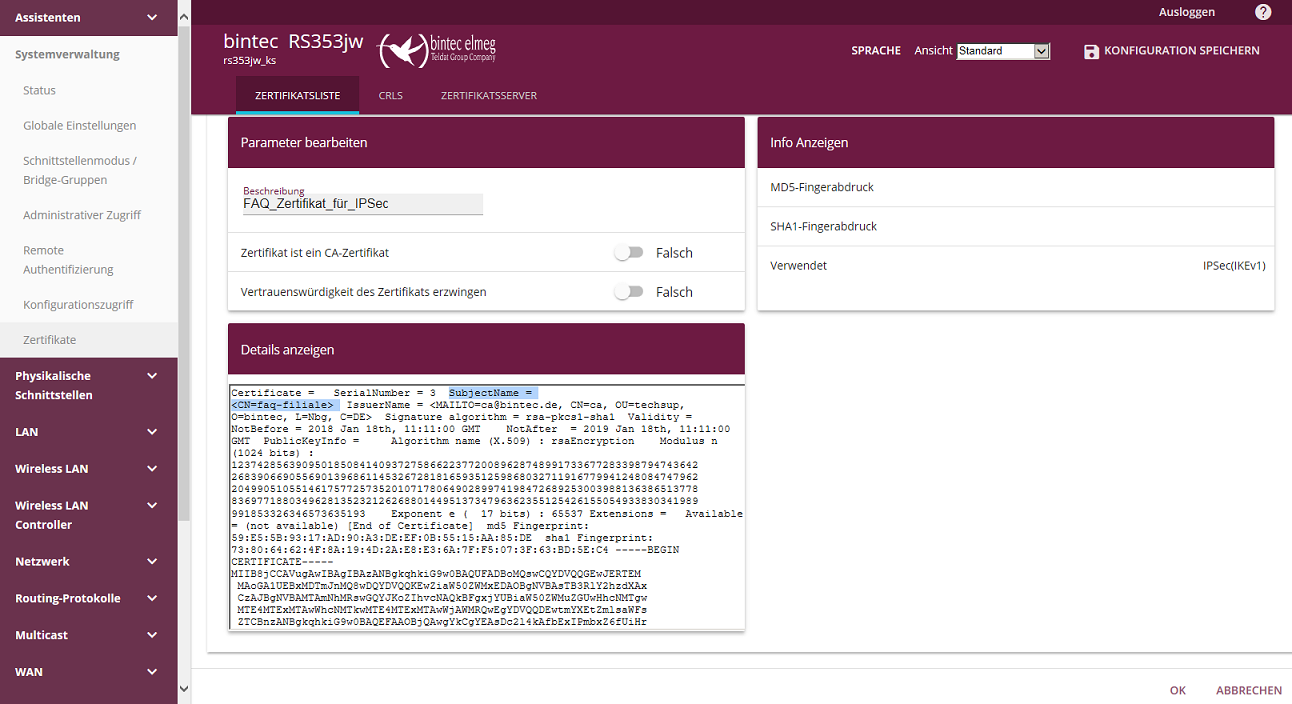

Mit Klick auf des Edit-Symbol eines Zertifikates kann man einige interessante Details erkennen, wie z.B. den sog.

"SubjectName" des eigenen Zertifikates, der ggf. für die lokale ID der IPSec-Verbindung verwendet werden kann.

Beispiel für das GUI-Menü mit den Details des eigenen Zertifikats des bintec RS353jw:

Bild 3: GUI-Menü mit den Details des eigenen Zertifikats des bintec RS353jw

Kontrolle des Zertifikatsimports

- Eine gewisse Kontrolle ermöglichen die Tabellen "ipsecPublicKeyTable" und "certTable" auf der Router-Konsole (Telnet, SSH oder seriell).

Beispiel auf der Konsole des bintec RS353jw:

rs353jw_ks:> ipsecPublicKeyTable

inx Index(ro) Description(rw) Algorithm(*-rw)

KeyLength(*rw) PublicExponent(rw) State(ro)

0 1 "FAQ_Zertifikat_für_IPSe rsa

1024 65537 complete

rs353jw_ks:ipsecPublicKeyTable> certtable

inx Index(*ro) Description(rw) IsCA(rw)

ForceTrusted(rw) NoCrls(rw) SerialNumber(ro)

SubjectName(ro) SubjectAltNames(ro) IssuerName(ro)

IssuerAltNames(ro) PubKeyInfo(ro) KeyId(ro)

PrivateKey(ro) ValidNotBefore(ro) ValidNotAfter(ro)

KeyUsage(ro) MD5Fingerprint(ro) SHA1Fingerprint(ro)

Source(ro) Uptodate(ro)

0 1 "FAQ_Zertifikat_für_IPSe false

false auto "3"

"CN=faq-filiale" "[none]" "MAILTO=ca@bintec.de, CN

"[none]" "Algorithm: rsaEncryptio 5b:6e:6f:6e:65:5d

1 01/18/18 12:11:00 01/18/19 12:11:00

0x0 59:e5:5b:93:17:ad:90:a3: 73:80:64:62:4f:8a:19:4d:

config 98

1 2 "FAQ_Zertifikat_für_IPSe true

true auto "1"

"MAILTO=ca@bintec.de, CN "[none]" "MAILTO=ca@bintec.de, CN

"[none]" "Algorithm: rsaEncryptio 29:d8:49:95:3b:ca:3f:bd:

0 01/18/18 12:09:00 01/18/28 12:09:00

0x6 7f:63:f6:d2:eb:63:58:eb: 9d:19:72:b6:e9:e3:29:6a:

config 99

rs353jw_ks:certTable>

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 24.+25.1.2018

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27 Patch 6

KW: 08/2018

kst