bintec Router-Serien und be.IP-Serie - Hinweise zur Einrichtung von Zugriffsregeln (Access Lists) zum Sperren von DHCP-Traffic

Aus bintec elmeg Support-Wiki / FAQ

bintec Router-Serien und be.IP-Serie - Hinweise zur Einrichtung von Zugriffsregeln (Access Lists) zum Sperren von DHCP-Traffic

Inhaltsverzeichnis

Vorbemerkungen

- Mit Hilfe der Zugriffsregeln soll eine bestimmte LAN-Schnittstelle für eingehenden DHCP-Traffic gesperrt werden.

- Im Beispiel wird ein bintec RS353jw mit Software-Version 10.1.27 verwendet, die Konfiguration erfolgt mittels GUI.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Die grundsätzliche Funktion der Zugriffsregeln (Access-Listen) ist sehr gut in der Online-Hilfe und im Manual beschrieben:

"Mit Access-Listen werden Zugriffe auf Daten und Funktionen eingegrenzt (welcher Benutzer welche Dienste und Dateien nutzen darf). Sie

definieren Filter für IP-Pakete, um den Zugang von bzw. zu den verschiedenen Hosts in angeschlossenen Netzwerken zu erlauben oder zu

sperren. So können Sie verhindern, dass über das Gateway unzulässige Verbindungen aufgebaut werden. Access-Listen definieren die Art

des IP-Traffics, den das Gateway annehmen oder ablehnen soll. Die Zugangsentscheidung basiert auf Informationen, die in den IP-Paketen

enthalten sind, z. B.: Quell- und/oder Ziel IP-Adresse, Protokoll des Pakets, Quell- und/oder Ziel-Port (Portbereiche werden unterstützt)."

Vorgehensweise

Im vorliegenden Beispiel soll das LAN-Interface en1-0 für eingehenden DHCP-Traffic (UDP Ports 67 bzw. 68) gesperrt werden.

Die dafür notwendige Konfiguration erfolgt im GUI-Menü "Netzwerk" unter "Zugriffsregeln" in drei wesentlichen Schritten:

- Anlegen der IP-Traffic-Filter

- Einbindung der IP-Traffic-Filter in eine Regelkette

- Zuweisung der Regelkette zur Empfangsschnittstelle

Schritt 1: Anlegen der IP-Traffic-Filter

Das Anlegen der IP-Traffic-Filter erfolgt im GUI-Menü "Netzwerk" unter "Zugriffsregeln" auf dem Tab "Zugriffsfilter" mit Klick auf "NEU".

Als einfaches Selektionskriterium für den DHCP-Traffic bietet sich hier das Protokoll UDP mit den Ports 67 und 68 an.

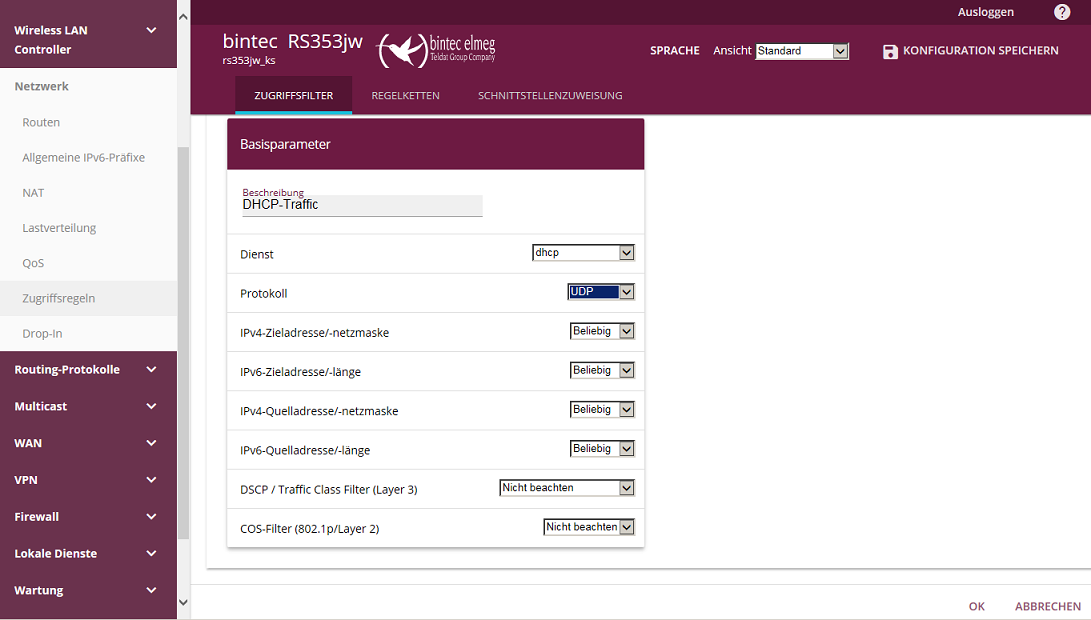

Beispiel für das GUI-Menü zum Anlegen eines IP-Filters namens "DHCP-Traffic" zur Erkennung von DHCP-Traffic:

Bild 1: GUI-Menü mit IP-Filter zur Erkennung von DHCP-Traffic. Abschließen mit "OK"

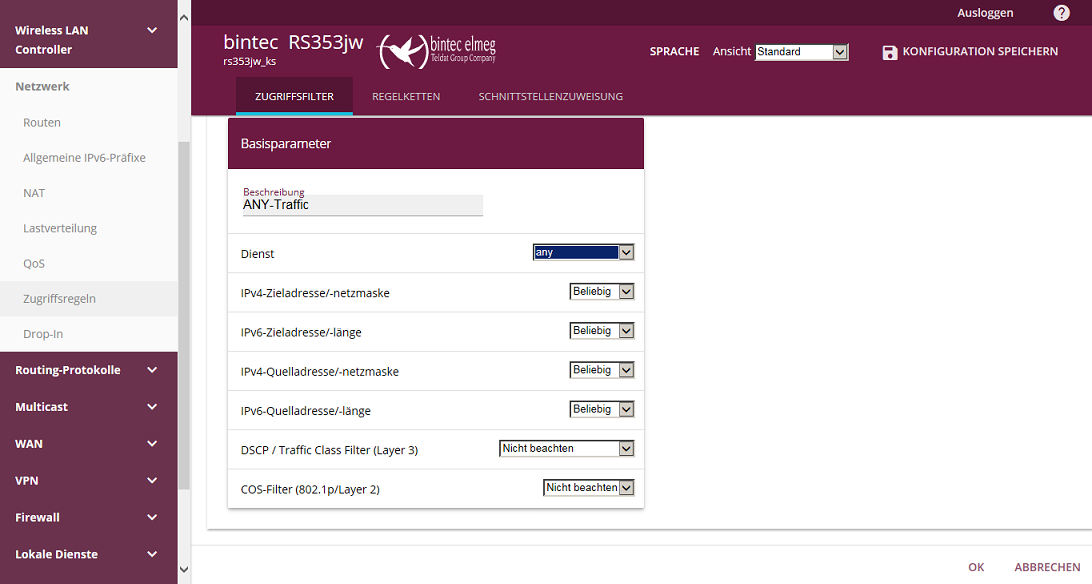

Beispiel für das GUI-Menü zum Anlegen eines IP-Filters namens "ANY-Traffic" zur Erkennung von beliebigem Traffic:

Bild 2: GUI-Menü mit IP-Filter zur Erkennung von beliebigem Traffic. Abschließen mit "OK"

Schritt 2: Einbindung der IP-Traffic-Filter in eine Regelkette

Das Einbinden der Traffic-Filter in eine Regelkette erfolgt im GUI-Menü "Netzwerk" unter "Zugriffsregeln" auf dem Tab "Regelketten" mit Klick auf "NEU".

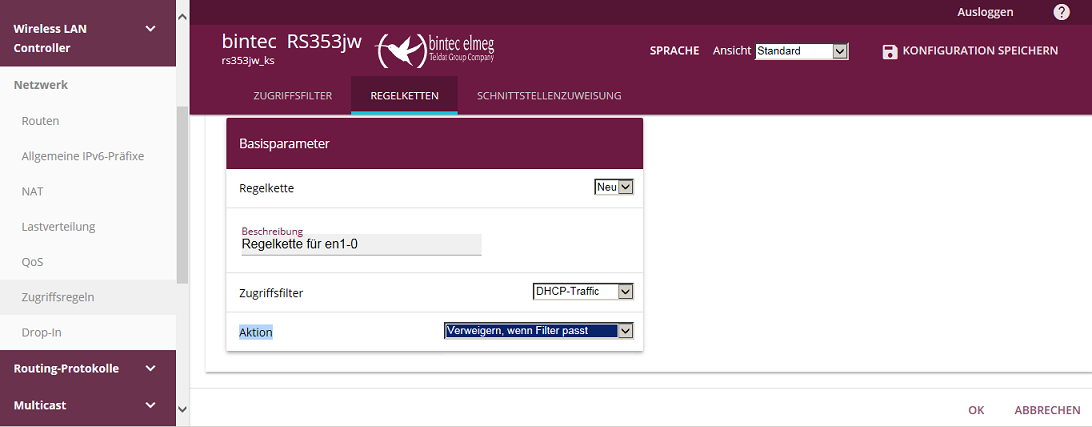

Beispiel für das GUI-Menü zum Anlegen einer neuen Regelkette namens "Regelkette für en1-0" mit Einbindung des ersten IP-Filters "DHCP-Traffic" mit Aktion "Verweigern":

Bild 3: GUI-Menü für neue Regelkette mit Einbindung des ersten IP-Filters mit Aktion "Verweigern". Abschließen mit "OK"

Das Einbinden des zweiten IP-Filters in die neu erstellte Regelkette erfolgt wieder mit Klick auf "NEU".

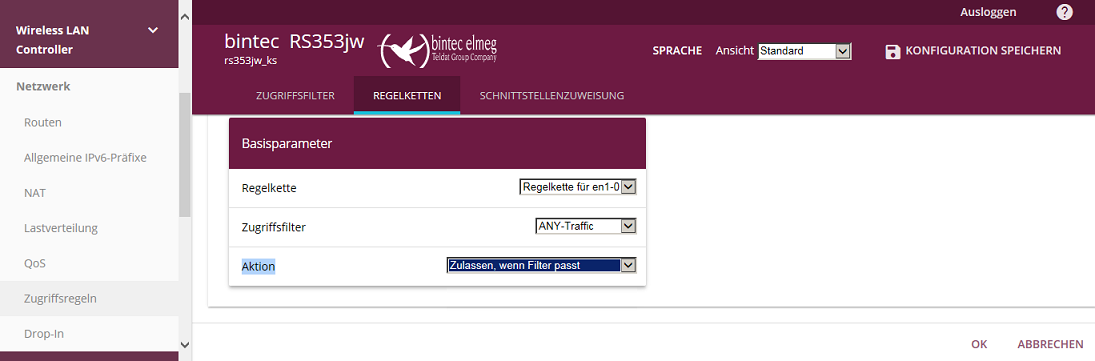

Beispiel für das GUI-Menü zum Einbinden des zweiten Filters "ANY-Traffic" mit Aktion "Zulassen" in die neu erstellte Regelkette "Regelkette für en1-0":

Bild 4: GUI-Menü mit Einbindung des zweiten Filters mit Aktion "Zulassen" in die neu erstellte Regelkette. Abschließen mit "OK"

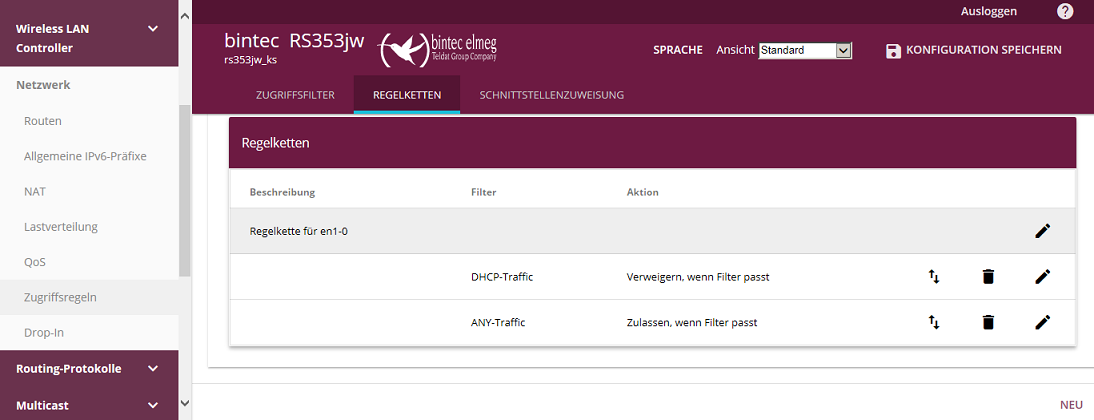

Beispiel für das GUI-Menü mit der fertig erstellten Regelkette "Regelkette für en1-0" einschließlich der beiden zugewiesenen IP-Filter:

Bild 5: GUI-Menü mit der fertigen Regelkette einschließlich der beiden IP-Filter

Schritt 3: Zuweisung der Regelkette zur Empfangsschnittstelle

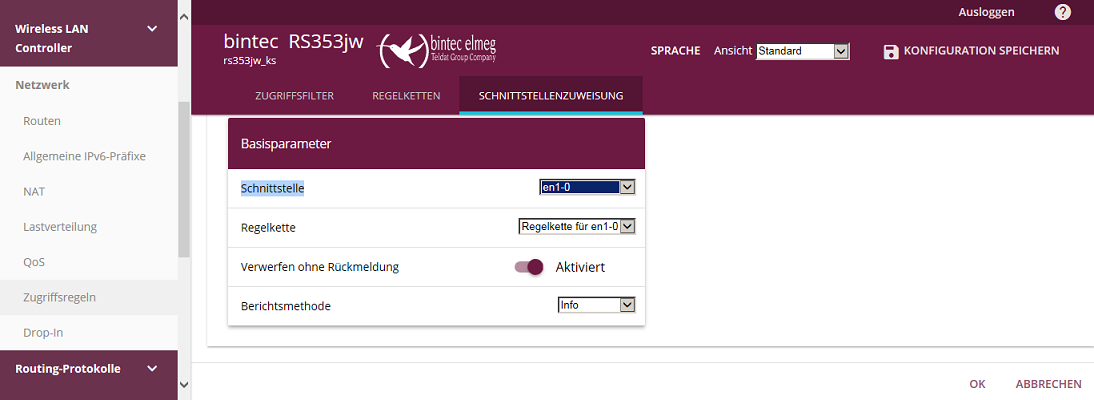

Die Zuweisung der fertigen Regelkette zur Empfangsschnittstelle en1-0 erfolgt im GUI-Menü "Netzwerk" unter "Zugriffsregeln" auf dem Tab "Schnittstellenzuweisung" mit Klick auf "NEU".

Beispiel für das GUI-Menü zur Zuweisung der fertig erstellten Regelkette namens "Regelkette für en1-0" zur Empfangsschnittstelle en1-0:

Bild 6: GUI-Menü mit Zuweisung der fertigen Regelkette zur Empfangsschnittstelle en1-0. Abschließen mit "OK"

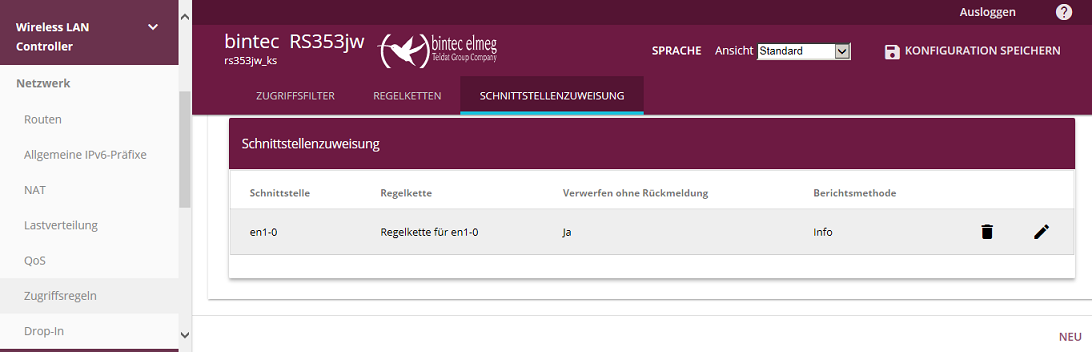

Beispiel für das GUI-Menü mit der Liste der vorhandenen Schnittstellenzuweisungen:

Bild 7: GUI-Menü mit der Liste der vorhandenen Schnittstellenzuweisungen

Kontrolle der Funktion der konfigurierten Zugriffsregel

- Eine einfache Kontrolle ermöglichen die Syslog-Meldungen am Prompt der Router-Konsole (Telnet, SSH oder seriell) mittels Kommando "debug all&".

Beispiel mit einer am Interface en1-0 abgewiesenen (refused) DHCP-Anfrage eines DHCP-Clients im LAN:

rs353jw_ks:> debug all& 03:16:55 INFO/INET: refuse from if 1000000 prot 17 0.0.0.0:68->255.255.255.255:67 (RI 1 FI 1)

Hierbei steht "if 1000000" für Interface en1-0, prot 17 für Protokoll UDP und :68, :67 für die verwendeten UDP-Ports.

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis:

Erstellt: 21.8.2017

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27

KW: 39/2017

kst