bintec Router-Serien und be.IP-Serie - Beispiel für das Prinzip einer VPN-Verbindung LAN-zu-LAN mit IPSec (IKEv1) und Zertifikaten mit Subjekt-Alternativnamen

Aus bintec elmeg Support-Wiki / FAQ

bintec Router-Serien und be.IP-Serie - Beispiel für das Prinzip einer VPN-Verbindung LAN-zu-LAN mit IPSec (IKEv1) und Zertifikaten mit Subjekt-Alternativnamen

Inhaltsverzeichnis

- 1 Vorbemerkungen

- 2 Vorgehensweise

- 3 Kontrolle der Funktion des neu konfigurierten VPN-Tunnels

- 4 Abschlußbemerkung

- 5 Basis

Vorbemerkungen

- Durch einen VPN-Tunnel sollen zwei örtlich getrennt liegende LANs mittels IPSec (IKEv1) unter Verwendung von Zertifikaten mit Subjekt-Alternativnamen routingtechnisch miteinander verbunden werden.

- Im vorliegenden Beispiel soll diese "LAN-zu-LAN"-Verbindung von einem bintec RS353jw in der Filiale zu einem bintec R1202 in der Zentrale aufgebaut werden, beide mit der Firmware Release Version 10.1.27 Patch 6.

- Auf beiden bintec Routern wird im vorliegenden Beispiel von initial unkonfiguriertem IPSec ausgegangen (entspr. Auslieferungszustand).

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Die Konfiguration der IPSec-Verbindung erfolgt generell mittels GUI, im Wesentlichen aber im GUI Menü "VPN" unter "IPSec".

- Die individuellen Einstellparameterbeschreibungen sind im Kontext-Menü der Online-Hilfe und im Manual zu finden.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Im vorliegenden Beispiel wird vorausgesetzt, dass alle notwendigen Schlüssel und Zertifikate (hier incl. Subjekt-Alternativnamen) bereits ordungsgemäß und passend erstellt wurden und in beide bintec Geräte importiert und "Gültig" sind. Bezüglich des Gültigkeitszeitraums der Zertifikate ist auf korrekte Werte von Datum und Uhrzeit in den Geräten zu achten. Die grundsätzliche Handhabung von Zertifikaten ist sehr gut in der Online-Hilfe und im Manual beschrieben.

Vorgehensweise

Im vorliegenden Beispiel soll das LAN "192.168.17.0/24" eines bintec RS353jw in der Filiale durch einen IPSec-Tunnel (IKEv1)

unter Verwendung von Zertifikaten mit Subjekt-Alternativnamen mit dem LAN "192.168.0.0/24" eines bintec R1202 in der Zentrale

verbunden werden. Die IP-Adresse "212.0.0.1" soll hierbei als "öffentliche" WAN-IP-Adresse des bintec R1202 in der Zentrale

fungieren und die IP-Adresse "212.0.0.2" als "öffentliche" WAN-IP-Adresse des bintec RS353jw in der Filiale.

Die notwendigen Schlüssel ("Public Keys") und Zertifikate (Zertifikat der Zertifizierungsstelle (CA) und Benutzerzertifikat incl.

Subjekt-Alternativnamen) seien bereits ordungsgemäß in beide bintec Geräte importiert - bequemerweise im Format "PKCS#12 Kette".

Die Subjekt-Alternativnamen der eigenen Zertifikate sind z.B. in den jeweiligen Zertifikatsdetails bei "Viewing specific name types"

lesbar und seien in der Filiale "IP = 212.0.0.2, DNS = filiale.bintec.de" und in der Zentrale IP = "212.0.0.1, DNS = zentrale.bintec.de".

Die Konfiguration im Beispiel erfolgt nun in drei wesentlichen Schritten:

- Anlegen der Phase-1-Profile in Filiale und Zentrale

- Anlegen der Phase-2-Profile in Filiale und Zentrale

- Konfiguration der IPSec-Peers in Filiale und Zentrale

Schritt 1: Anlegen der Phase-1-Profile in Filiale und Zentrale

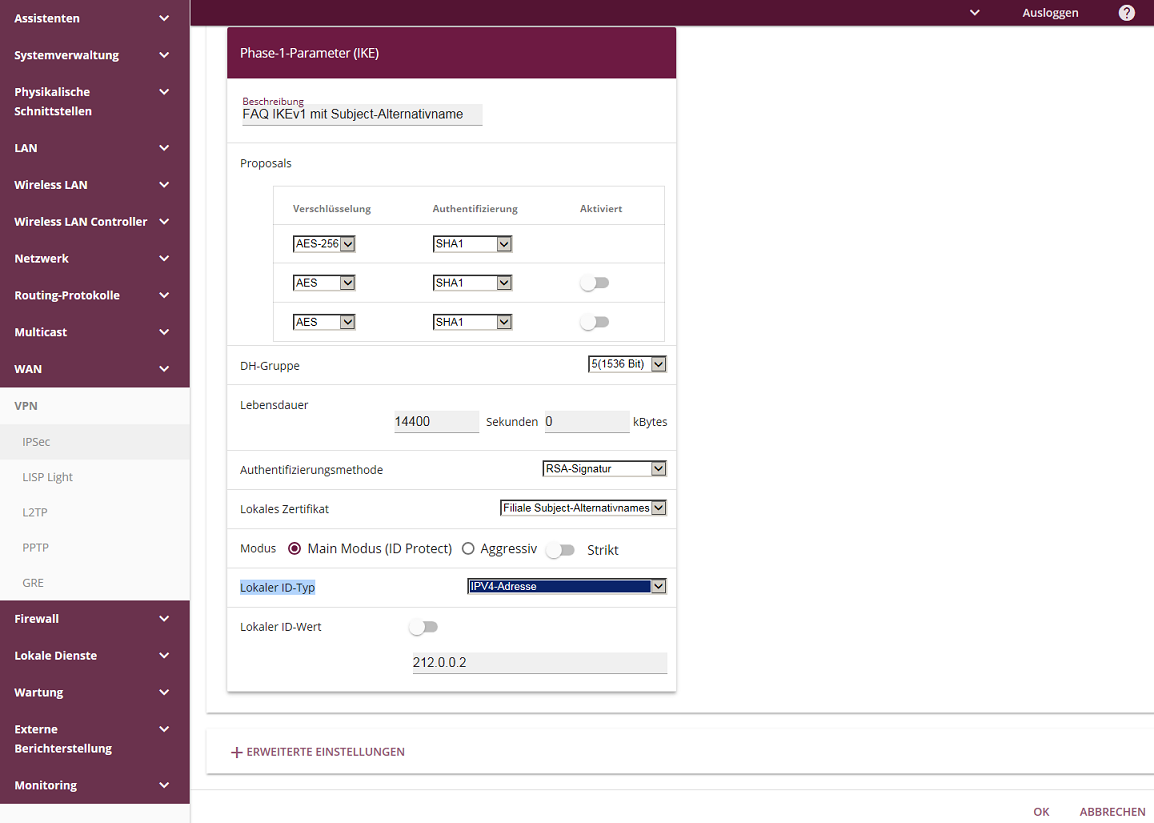

Phase-1-Profil einrichten im bintec RS353jw in der Filiale

Das Anlegen des Phase-1-Profils erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-1-Profile" mit Klick auf "Neues IKEv1-Profil erstellen".

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des Phase-1-Profils:

Bild 1: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des Phase-1-Profils

Lokaler ID-Wert "212.0.0.2" und Lokaler ID-Typ "IPV4-Adresse" sind hier die Parameter des ersten Subjekt-Alternativnamens aus dem ausgewählten Lokalen Zertifikat.

Unter "Erweiterte Einstellungen" ist die Erreichbarkeitsprüfung "Dead Peer Detection (Idle)" auszuwählen. Nach dem "OK" ist das neue Profil als "Standard" zu markieren.

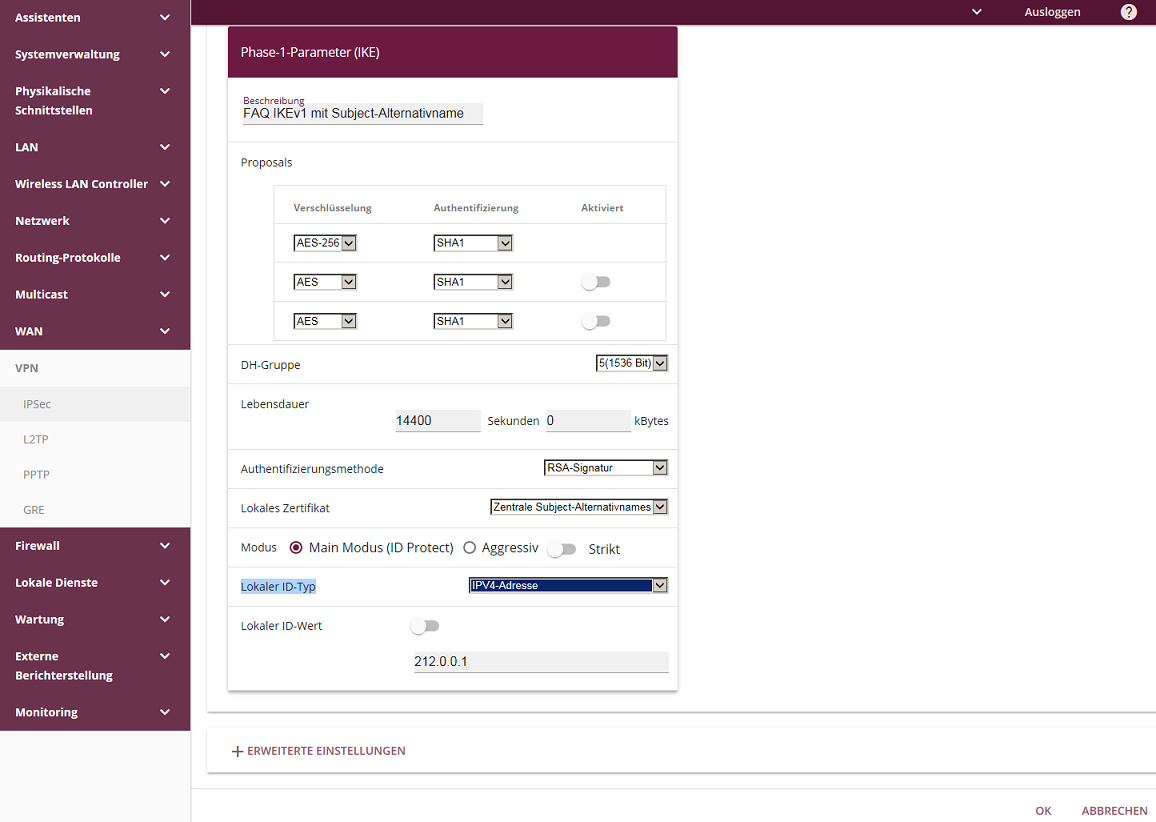

Phase-1-Profil einrichten im bintec R1202 in der Zentrale

Das Anlegen des Phase-1-Profile erfolgt wieder im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-1-Profile" mit Klick auf "Neues IKEv1-Profil erstellen".

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des Phase-1-Profils:

Bild 2: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des Phase-1-Profils

Lokaler ID-Wert "212.0.0.1" und Lokaler ID-Typ "IPV4-Adresse" sind hier wieder die Parameter des ersten Subjekt-Alternativnamens aus dem ausgewählten Lokalen Zertifikat.

Unter "Erweiterte Einstellungen" ist die Erreichbarkeitsprüfung "Dead Peer Detection (Idle)" auszuwählen. Nach dem "OK" ist das neue Profil als "Standard" zu markieren.

Schritt 2: Anlegen der Phase-2-Profile in Filiale und Zentrale

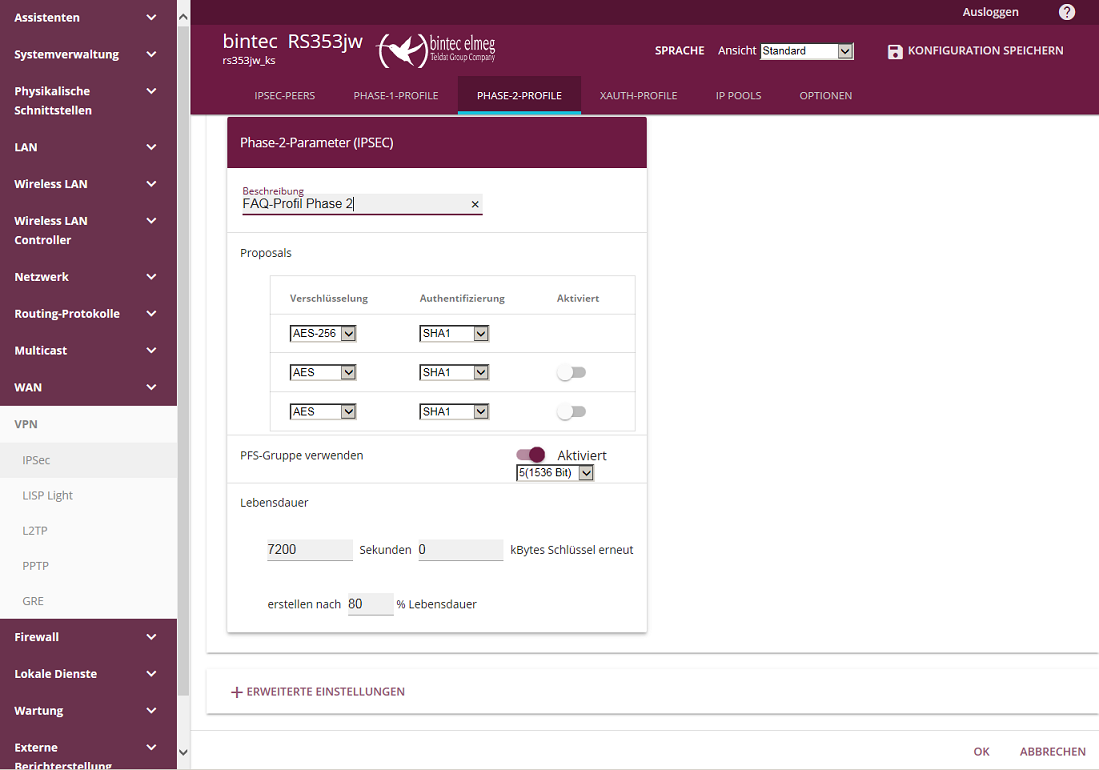

Phase-2-Profil einrichten im bintec RS353jw in der Filiale

Das Anlegen des Phase-2-Profils erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-2-Profile" mit Klick auf "NEU".

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des Phase-2-Profils:

Bild 3: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des Phase-2-Profils

Unter "Erweiterte Einstellungen" ist die Erreichbarkeitsprüfung "Inaktiv" auszuwählen. Nach dem "OK" ist das neue Profil als "Standard" zu markieren.

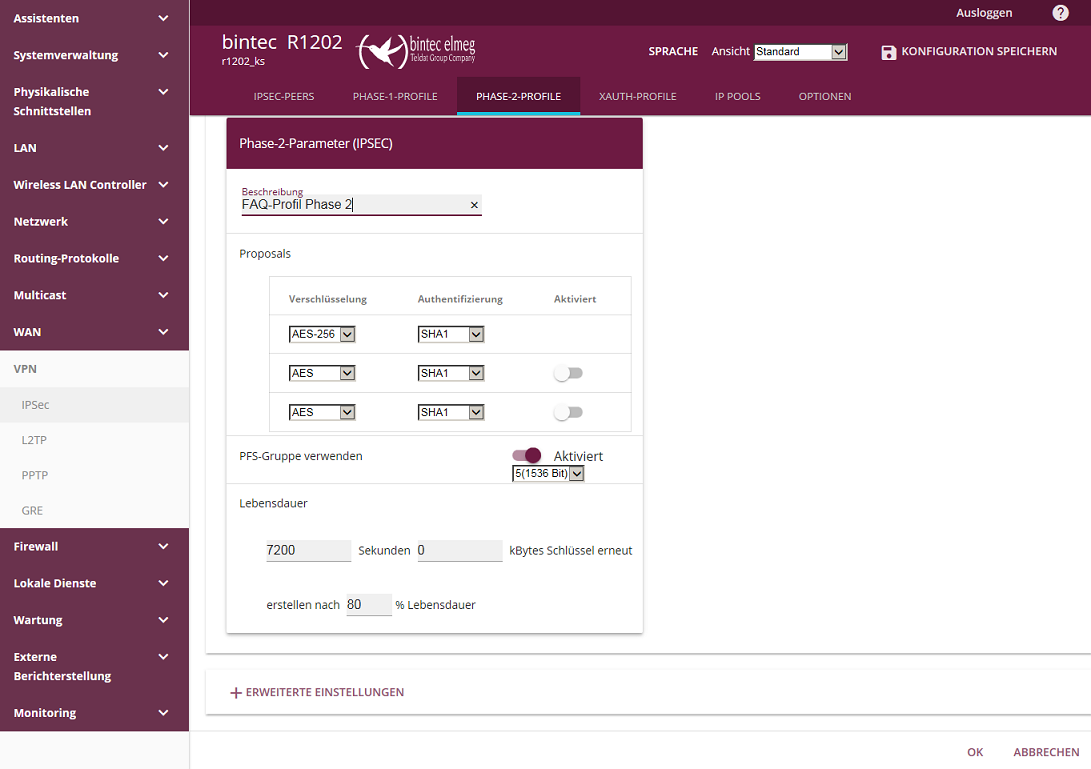

Phase-2-Profil einrichten im bintec R1202 in der Zentrale

Das Anlegen des Phase-2-Profils erfolgt wieder im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-2-Profile" mit Klick auf "NEU".

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des Phase-2-Profils:

Bild 4: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des Phase-2-Profils

Unter "Erweiterte Einstellungen" ist wieder die Erreichbarkeitsprüfung "Inaktiv" auszuwählen. Nach dem "OK" ist das neue Profil auch wieder als "Standard" zu markieren.

Schritt 3: Konfiguration der IPSec-Peers in Filiale und Zentrale

IPSec-Peer einrichten im bintec RS353jw in der Filiale

Das Anlegen des IPSec-Tunnels erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

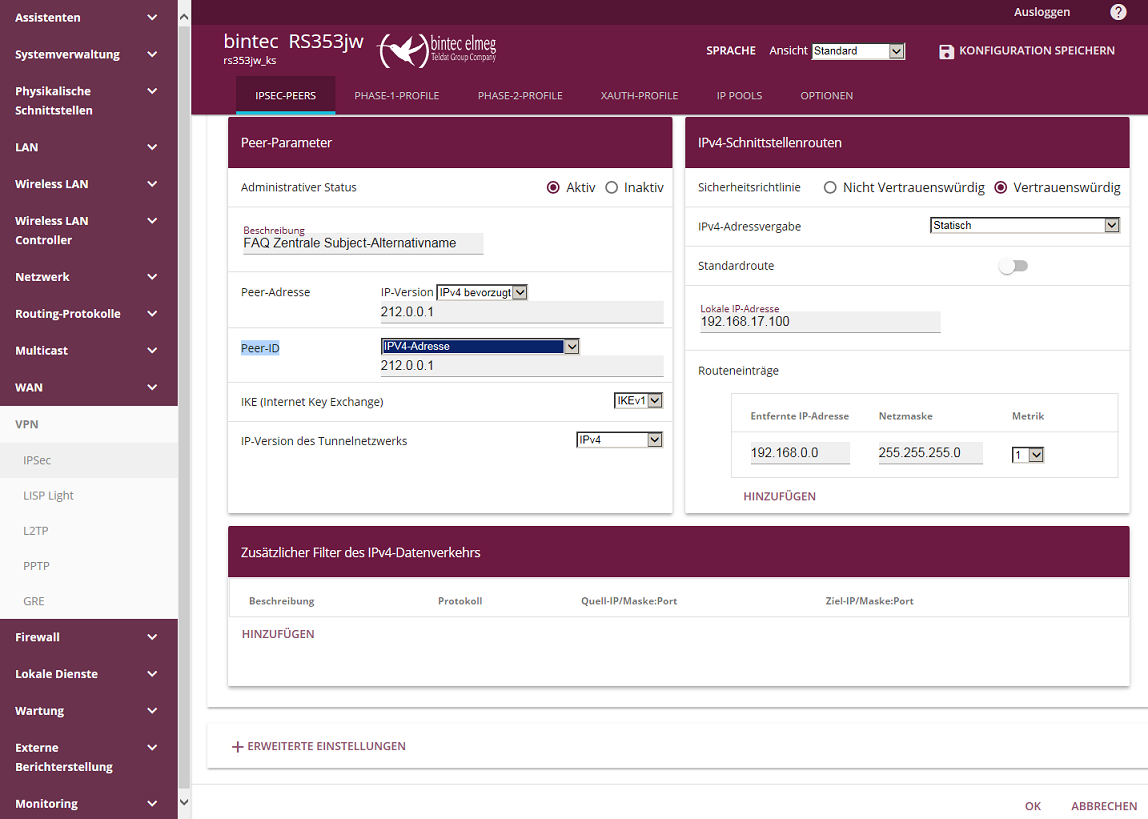

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des IPSec-Tunnels:

Bild 5: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des neuen IPSec-Tunnels

Hier im Feld Peer-ID sind der ID-Wert "212.0.0.1" und der ID-Typ "IPV4-Adresse" die Parameter des ersten Subjekt-Alternativnamens

aus dem lokalen Zertifikat der Gegenstelle bintec R1202 in der Zentrale.

Die Peer-Adresse ist im Beispiel die "öffentliche" WAN-IP-Adresse "212.0.0.1" der Gegenstelle R1202 in der Zentrale,

die "Lokale IP-Adresse" ist im Beispiel die eigene LAN-IP-Adresse "192.168.17.100" des bintec RS353jw in der Filiale,

die "Entfernte IP-Adresse" ist im Beispiel das LAN "192.168.0.0/24" der Gegenstelle bintec R1202 in der Zentrale.

Unter "Erweiterte Einstellungen" sind außerdem noch die beiden neu angelegten Profile für die Phase-1 ("FAQ IKEv1 mit Subjekt-Alternativname")

und für die Phase-2 ("FAQ-Profil Phase 2") auszuwählen.

Hinweis:

Achten Sie generell beim IPSec ganz besonders auf korrekte Peer-IDs, Lokale IDs und die zugehörigen Peer-ID-Typen.

IPSec-Peer einrichten im bintec R1202 in der Zentrale

Das Anlegen des IPSec-Tunnels erfolgt wieder im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

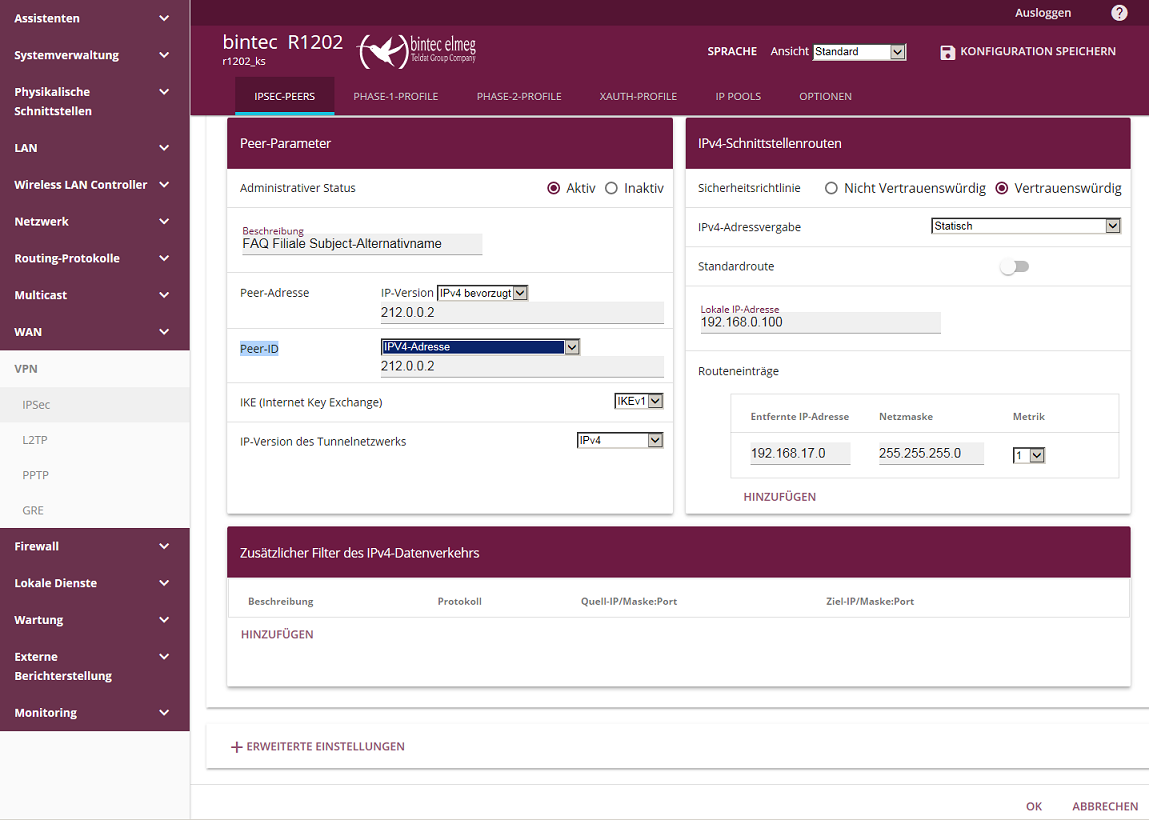

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des IPSec-Tunnels:

Bild 6: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des neuen IPSec-Tunnels

Hier im Feld Peer-ID sind der ID-Wert "212.0.0.2" und der ID-Typ "IPV4-Adresse" die Parameter des ersten Subjekt-Alternativnamens

aus dem lokalen Zertifikat der Gegenstelle bintec RS353jw in der Filiale.

Die Peer-Adresse ist im Beispiel die "öffentliche" WAN-IP-Adresse "212.0.0.2" der Gegenstelle RS353jw in der Filiale,

die "Lokale IP-Adresse" ist im Beispiel die eigene LAN-IP-Adresse "192.168.0.100" des bintec R1202 in der Zentrale,

die "Entfernte IP-Adresse" ist im Beispiel das LAN "192.168.17.0/24" der Gegenstelle bintec RS353jw in der Filiale.

Unter "Erweiterte Einstellungen" sind wieder die beiden neu angelegten Profile für die Phase-1 ("FAQ IKEv1 mit Subjekt-Alternativname")

und für die Phase-2 ("FAQ-Profil Phase 2") auszuwählen.

Hinweis:

Achten Sie generell beim IPSec ganz besonders auf korrekte Peer-IDs, Lokale IDs und die zugehörigen Peer-ID-Typen.

Kontrolle der Funktion des neu konfigurierten VPN-Tunnels

- Eine gute Kontrolle des Verbindungsaufbaus ermöglicht das Kommando "debug all&" auf der Router-Konsole (Telnet, SSH oder seriell).

Beispielmeldungen auf der Konsole des Initiators bintec RS353jw der Filiale beim erfolgreichen VPN-Verbindungsaufbau zum bintec R1202 der Zentrale:

rs353jw_ks:> debug all& 15:20:00 INFO/INET: dialup if 38100001 prot 1 192.168.17.100:2048->192.168.0.100:46100 15:20:00 DEBUG/INET: NAT: new outgoing session on ifc 1040000 prot 17 212.0.0.2:500/212.0.0.2:632 -> 212.0.0.1:500 15:20:00 DEBUG/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): identified ip 212.0.0.2 -> ip 212.0.0.1 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'BINTECELMEG' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'RFC XXXX' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): Vendor ID: 212.0.0.1:500 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 15:20:00 DEBUG/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): [IP] NAT-T: port change: local: 212.0.0.2:500->212.0.0.2:4500, remote: 212.0.0.1:500->212.0.0.1:4500 15:20:00 DEBUG/INET: NAT: new outgoing session on ifc 1040000 prot 17 212.0.0.2:4500/212.0.0.2:51376 -> 212.0.0.1:4500 15:20:00 INFO/IPSEC: P1: peer 1 (FAQ Zentrale Subject-Alternativn) sa 3 (I): done id ipv4(any:0,[0..3]=212.0.0.2) -> id ipv4(any:0,[0..3]=212.0.0.1) IP[561f30ca 141b022f : 5cad7f10 44ab74db] 15:20:00 INFO/IPSEC: Trigger Bundle -3 (Peer 1 Traffic -1) prot 1 192.168.17.100:0->192.168.0.100:0 15:20:00 INFO/IPSEC: P2: peer 1 (FAQ Zentrale Subject-Alternativn) traf 0 bundle -3 (I): created 192.168.17.0/24:0 < any > 192.168.0.0/24:0 rekeyed 0 15:20:01 DEBUG/IPSEC: P2: peer 1 (FAQ Zentrale Subject-Alternativn) traf 0 bundle -3 (I): SA 5 established ESP[559c316a] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 15:20:01 DEBUG/IPSEC: P2: peer 1 (FAQ Zentrale Subject-Alternativn) traf 0 bundle -3 (I): SA 6 established ESP[29260b35] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 15:20:01 INFO/IPSEC: Activate Bundle -3 (Peer 1 Traffic -1) 15:20:01 INFO/IPSEC: P2: peer 1 (FAQ Zentrale Subject-Alternativn) traf 0 bundle -3 (I): established (212.0.0.2<->212.0.0.1) with 2 SAs life 7200 Sec/0 Kb rekey 5760 Sec/0 Kb Hb none PMTU rs353jw_ks:>

Beispielmeldungen auf der Konsole des Responders bintec R1202 der Zentrale bei erfolgreicher VPN-Einwahl des bintec RS353jw der Filiale:

r1202_ks:> debug all& 15:20:19 DEBUG/INET: NAT: new incoming session on ifc 1400 prot 17 212.0.0.1:500/212.0.0.1:500 <- 212.0.0.2:632 15:20:19 DEBUG/IPSEC: P1: peer 0 () sa 3 (R): new ip 212.0.0.1 <- ip 212.0.0.2 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'BINTECELMEG' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'RFC XXXX' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 15:20:19 INFO/IPSEC: P1: peer 0 () sa 3 (R): Vendor ID: 212.0.0.2:632 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 15:20:19 DEBUG/IPSEC: P1: peer 1 (FAQ Filiale Subject-Alternativna) sa 3 (R): identified ip 212.0.0.1 <- ip 212.0.0.2 15:20:20 DEBUG/INET: NAT: new incoming session on ifc 1400 prot 17 212.0.0.1:4500/212.0.0.1:4500 <- 212.0.0.2:51376 15:20:20 DEBUG/IPSEC: P1: peer 1 (FAQ Filiale Subject-Alternativna) sa 3 (R): notify id No Id <- id ipv4(any:0,[0..3]=212.0.0.2): Initial contact notification proto 1 spi(16) = [561f30ca 141b022f : 5cad7f10 44ab74db] 15:20:20 DEBUG/IPSEC: P1: peer 1 (FAQ Filiale Subject-Alternativna) sa 3 (R): [IP] NAT-T: port change: local: 212.0.0.1:500->212.0.0.1:4500, remote: 212.0.0.2:632->212.0.0.2:51376 15:20:20 INFO/IPSEC: P1: peer 1 (FAQ Filiale Subject-Alternativna) sa 3 (R): done id ipv4(any:0,[0..3]=212.0.0.1) <- id ipv4(any:0,[0..3]=212.0.0.2) IP[561f30ca 141b022f : 5cad7f10 44ab74db] 15:20:20 INFO/IPSEC: P2: peer 1 (FAQ Filiale Subject-Alternativna) traf 0 bundle 3 (R): created 192.168.0.0/24:0 < any > 192.168.17.0/24:0 rekeyed 0 15:20:20 DEBUG/IPSEC: P2: peer 1 (FAQ Filiale Subject-Alternativna) traf 0 bundle 3 (R): SA 5 established ESP[29260b35] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 15:20:20 DEBUG/IPSEC: P2: peer 1 (FAQ Filiale Subject-Alternativna) traf 0 bundle 3 (R): SA 6 established ESP[559c316a] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 15:20:20 INFO/IPSEC: Activate Bundle 3 (Peer 1 Traffic -1) 15:20:20 INFO/IPSEC: P2: peer 1 (FAQ Filiale Subject-Alternativna) traf 0 bundle 3 (R): established (212.0.0.1<->212.0.0.2) with 2 SAs life 7200 Sec/0 Kb rekey 6480 Sec/0 Kb Hb none PMTU r1202_ks:>

Abschließend noch testweises Ping vom Host im LAN des RS353jw der Filiale durch den VPN-Tunnel zu einem Host im LAN des R1202 in der Zentrale:

rs232bw_ks:> ping -c3 192.168.0.20& rs232bw_ks:> PING 192.168.0.20: 64 data bytes 64 bytes from 192.168.0.20: icmp_seq=0. time=1.709 ms 64 bytes from 192.168.0.20: icmp_seq=1. time=1.194 ms 64 bytes from 192.168.0.20: icmp_seq=2. time=1.189 ms ----192.168.0.20 PING Statistics---- 3 packets transmitted, 3 packets received, 0% packet loss

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 30.1.2018

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27 Patch 6

KW: 09/2018

kst