bintec RS353jw - DNS-Domänenweiterleitung von einer Außenstelle über einen IPSec-Tunnel zum DNS-Server in der Zentrale

bintec RS353jw - DNS-Domänenweiterleitung von einer Außenstelle über einen IPSec-Tunnel zum DNS-Server in der Zentrale

Vorbemerkungen:

- Im Beispiel wird ein bintec Router RS353jw mit Software-Version 10.1.21 Patch 1 verwendet, die Konfiguration erfolgt mittels GUI.

- Andere bintec Router mit vergleichbaren Software-Versionen sind identisch bzw. analog zu konfigurieren.

Aufgabenstellung:

Von einem Filialstandort sollen die DNS-Auflösungsanfragen bezüglich firmeninterner Intranet-Namen

(z.B. *.intranet.firma.de.), die direkt an den bintec Router gestellt werden, über eine standardmäßige

LAN-zu-LAN-IPSec-Verbindung zu einem DNS-Server in der Zentrale übertragen werden. Nicht jedoch alle

sonstigen DNS-Anfragen, die weiterhin wie gewohnt an den DNS-Server des Internet-Service-Providers

weitergeleitet werden sollen.

Vorgehensweise:

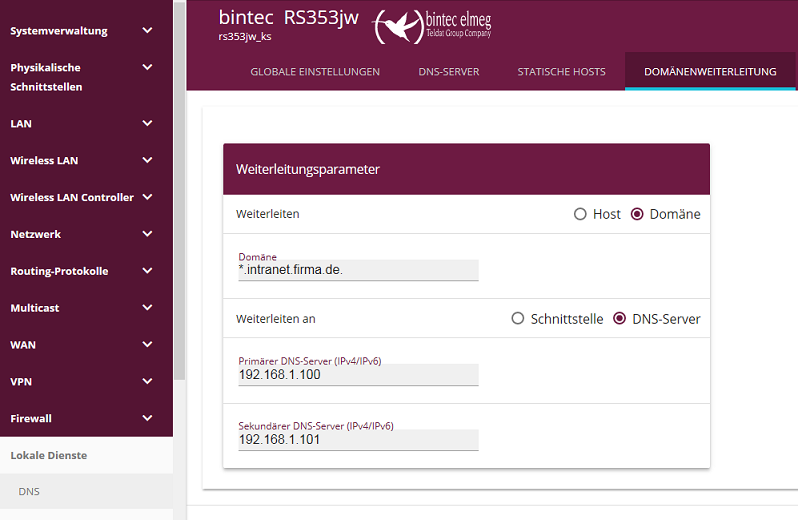

Die Konfiguration von DNS-Domänenweiterleitungen erfolgt im GUI-Menü "Lokale Dienste" unter "DNS", auf dem Tab

"DOMÄNENWEITERLEITUNG". Dort werden alle DNS-Domänenweiterleitungen für manuell definierte Domänen aufgelistet.

Das Anlegen eines neuen Eintrags kann hier mit Klick auf "NEU" und folgenden beispielhaften Eingaben erfolgen:

Bild 1: GUI, DNS-Domänenweiterleitung, NEU

Wobei 192.168.1.100 und 192.168.1.101 die DNS-Server in der Zentrale darstellen, die natürlich routing-technisch

und insbesondere auch firewall-technisch über die IPSec-Verbindung zur Zentrale erreichbar sein müssen.

Hinweis:

Die Auswahl der IPSec-Schnittstelle wäre für das hier angesprochene Standardszenario nicht zielführend.

Funktionskontrolle der konfigurierten DNS-Domänenweiterleitung im Syslog:

Beispiel mit RS353jw am Prompt der Router-Konsole (Telnet, SSH oder seriell) mittels Kommando "nslookup":

rs353jw_ks:> debug all& rs353jw_ks:> nslookup www.intranet.firma.de using server localhost (127.0.0.1) 23:11:45 DEBUG/INET: new session, 127.0.0.1:54367->127.0.0.1:53 prot: 17 parent: false 23:11:45 DEBUG/INET: dnsd: qry from 127.0.0.1:54367 id 5552 "www.intranet.firma.de." A 1 23:11:45 DEBUG/INET: dnsd: no info (type 1) for www.intranet.firma.de. 23:11:45 DEBUG/INET: dnsd: forward to 192.168.1.100 for www.intranet.firma.de. 23:11:45 DEBUG/INET: dnsd: fwd 127.0.0.1:54367 id 5552 to 192.168.1.100:53 id 20781 "www.intranet.firma.de." A ...

Wie man hier sieht, wird zur Auflösung des Intranet-Beispielnamens "www.intranet.firma.de." wunschgemäß der DNS-Server 192.168.1.100 in der Zentrale

angesprochen ("forward to 192.168.1.100 ...").

Abschlußbemerkungen:

Denken Sie daran, den erwünschten DNS-Traffic zum zentralen DNS-Server in allen ggf. beteiligten Firewalls freizugeben.

Vergessen Sie auch nicht, Ihre vorgenommenen Einstellungen bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 21.2.2017

Produkt: RS353jw

Release: 10.1.21.101

kst