IPsec - Hinweise zu Firewall- und NAT-Regeln (Portweiterleitung): Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

(Die Seite wurde neu angelegt: „==Firewall-Regeln:== Um ein Netzwerk vor unerlaubten Zugriffen zu schützen empfiehlt es sich eine Firewall einzusetzen. Diese kann Netze mit unterschiedlichen…“) |

|||

| Zeile 2: | Zeile 2: | ||

Um ein Netzwerk vor unerlaubten Zugriffen zu schützen empfiehlt es sich eine Firewall einzusetzen. Diese kann Netze mit unterschiedlichen Sicherheitsstandards trennen und den Traffic untereinander kontrollieren. Bei Netzwerken mit Internetverbindung stellt die Schnittstelle von außen eine bekannte Angriffsfläche dar. Deshalb werden bei unseren aktuellen Router-Modellen die WAN-Schnittstellen standardmäßig anders behandelt wie die LAN-Schnittstelle. Wir unterscheiden hier zwischen „vertrauenswürdige“ und „nicht vertrauenswürdige“ Schnittstellen. Je nach Einstufung wird in der Firewall dann entschieden, dass der Zugriff erlaubt oder geblockt wird. | Um ein Netzwerk vor unerlaubten Zugriffen zu schützen empfiehlt es sich eine Firewall einzusetzen. Diese kann Netze mit unterschiedlichen Sicherheitsstandards trennen und den Traffic untereinander kontrollieren. Bei Netzwerken mit Internetverbindung stellt die Schnittstelle von außen eine bekannte Angriffsfläche dar. Deshalb werden bei unseren aktuellen Router-Modellen die WAN-Schnittstellen standardmäßig anders behandelt wie die LAN-Schnittstelle. Wir unterscheiden hier zwischen „vertrauenswürdige“ und „nicht vertrauenswürdige“ Schnittstellen. Je nach Einstufung wird in der Firewall dann entschieden, dass der Zugriff erlaubt oder geblockt wird. | ||

| − | Häufig wird | + | Häufig wird IPsec eingesetzt um einen sicheren Datenaustausch zwischen zwei Firmennetzen über eine Internetverbindung zu gewährleisten. Der Traffic wird hierbei verschlüsselt übertragen. Damit der Traffic nicht an der Firewall geblockt wird ist es nötig einige Firewall-Regeln anzulegen. |

Sie müssen folgende Ports und Protokolle an der Firewall zulassen um die meisten Varianten von IPsec abzudecken: | Sie müssen folgende Ports und Protokolle an der Firewall zulassen um die meisten Varianten von IPsec abzudecken: | ||

Aktuelle Version vom 20. April 2017, 11:40 Uhr

Firewall-Regeln:

Um ein Netzwerk vor unerlaubten Zugriffen zu schützen empfiehlt es sich eine Firewall einzusetzen. Diese kann Netze mit unterschiedlichen Sicherheitsstandards trennen und den Traffic untereinander kontrollieren. Bei Netzwerken mit Internetverbindung stellt die Schnittstelle von außen eine bekannte Angriffsfläche dar. Deshalb werden bei unseren aktuellen Router-Modellen die WAN-Schnittstellen standardmäßig anders behandelt wie die LAN-Schnittstelle. Wir unterscheiden hier zwischen „vertrauenswürdige“ und „nicht vertrauenswürdige“ Schnittstellen. Je nach Einstufung wird in der Firewall dann entschieden, dass der Zugriff erlaubt oder geblockt wird.

Häufig wird IPsec eingesetzt um einen sicheren Datenaustausch zwischen zwei Firmennetzen über eine Internetverbindung zu gewährleisten. Der Traffic wird hierbei verschlüsselt übertragen. Damit der Traffic nicht an der Firewall geblockt wird ist es nötig einige Firewall-Regeln anzulegen.

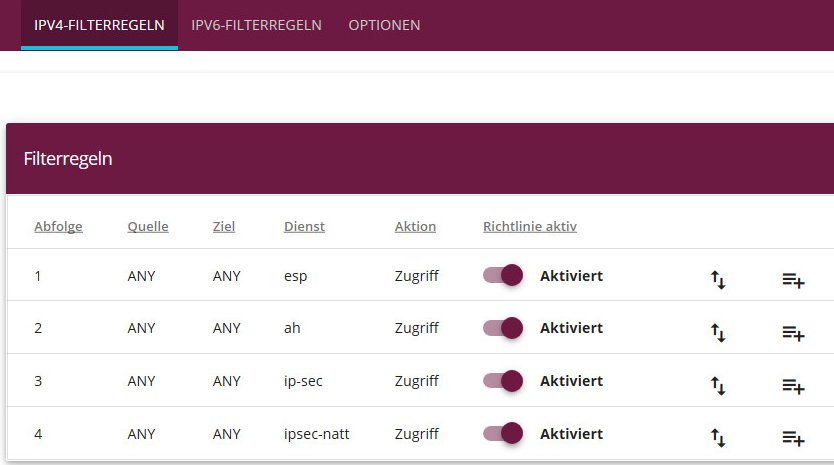

Sie müssen folgende Ports und Protokolle an der Firewall zulassen um die meisten Varianten von IPsec abzudecken:

- Protokoll ESP (Encapsulating Security Payload)

- Protokoll AH (Authentication Header)

- Port 500 UDP (User Datagram Protocol)

- Port 4500 UDP (User Datagram Protocol)

NAT-Regeln (Portweiterleitung):

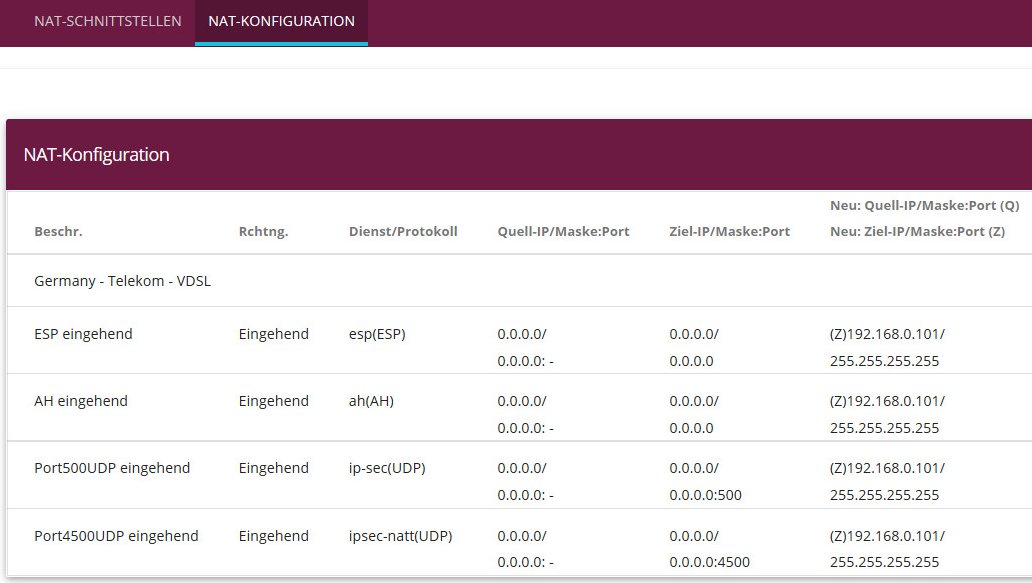

Oft genügt es nicht nur die Firewall-Regeln anzulegen. Sofern das Gateway nicht ein Endpunkt der IPsec-Verbindung ist muss der Traffic per Portweiterleitung an das entsprechende Gerät weitergeleitet werden. Dies erfolgt über NAT-Regeln.

Auch hier müssen dieselben Ports und Protokolle weitergeleitet werden, wie bei den Firewall-Regeln. Dies betrifft das eingehende NAT:

- Protokoll ESP (Encapsulating Security Payload)

- Protokoll AH (Authentication Header)

- Port 500 UDP (User Datagram Protocol)

- Port 4500 UDP (User Datagram Protocol)

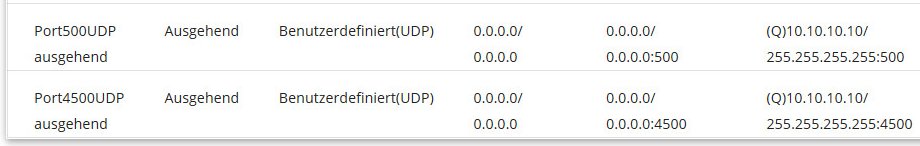

Besonders bei IPsec-Verbindungen bei denen ein Fremdgerät dabei ist, kann es nötig sein, dass das ausgehende NAT die Ports nicht verdreht.

Dann wären zwei zusätzliche NAT-Einträge für den ausgehenden UDP-Traffic auf Port 500 und 4500 nötig, welche den Port gleich lassen.

- Port 500 UDP (User Datagram Protocol)

- Port 4500 UDP (User Datagram Protocol)

Basis

Stand: Februar 2017

Software-Basis: bintec be.IP plus & V.10.1.21.101

Produktgruppe: be.IP-Serie

jk