bintec Router-Serien - Beispiel für das Prinzip einer VPN-Verbindung LAN-zu-LAN mit einem IPSec-Tunnel durch einen L2TP-Tunnel: Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

| Zeile 152: | Zeile 152: | ||

<pre>r1202_ks:> debug all& | <pre>r1202_ks:> debug all& | ||

| − | 10:00:41 DEBUG/INET: NAT: new incoming session on ifc 1400 prot 17 212.0.0.1:1701/212.0.0.1:1701 <- 212.0.0.2: | + | 10:00:41 DEBUG/INET: NAT: new incoming session on ifc 1400 prot 17 212.0.0.1:1701/212.0.0.1:1701 <- 212.0.0.2:61322 |

| + | 10:00:41 INFO/PPP: L2TP SCCRQ (start control connection request) from 212.0.0.2:61322:11628 accepted | ||

| + | 10:00:41 INFO/PPP: L2TP SCCRP (start control connection reply) issued to 212.0.0.2:61322:11628 | ||

| + | 10:00:41 DEBUG/INET: NAT: new outgoing session on ifc 1400 prot 17 212.0.0.1:48722/212.0.0.1:32913 -> 212.0.0.2:61322 | ||

10:00:41 INFO/PPP: L2TP SCCCN (tunnel establishment confirm) from 212.0.0.2:61322:11628 accepted | 10:00:41 INFO/PPP: L2TP SCCCN (tunnel establishment confirm) from 212.0.0.2:61322:11628 accepted | ||

10:00:41 DEBUG/PPP: dialin from <212.0.0.2> to local number <212.0.0.1> (7/0) | 10:00:41 DEBUG/PPP: dialin from <212.0.0.2> to local number <212.0.0.1> (7/0) | ||

| Zeile 201: | Zeile 204: | ||

===Basis=== | ===Basis=== | ||

| − | Erstellt: 14.+15.+18.12. | + | Erstellt: 14.+15.+18.12.2017 <br /> |

Produkt: bintec Router der RSxx3-Serie und Rxxx2-Serie <br /> | Produkt: bintec Router der RSxx3-Serie und Rxxx2-Serie <br /> | ||

Release: 10.1.27 Patch 5 <br /> | Release: 10.1.27 Patch 5 <br /> | ||

Aktuelle Version vom 4. Oktober 2018, 11:50 Uhr

bintec Router-Serien - Beispiel für das Prinzip einer VPN-Verbindung LAN-zu-LAN mit einem IPSec-Tunnel durch einen L2TP-Tunnel

Inhaltsverzeichnis

Vorbemerkungen

- Durch einen VPN-Tunnel sollen zwei örtlich getrennt liegende LANs mittels IPSec in einem L2TP-Tunnel (Layer 2 Tunneling Protocol) routingtechnisch miteinander verbunden werden.

- Im vorliegenden Beispiel soll diese "LAN-zu-LAN"-Verbindung zwischen einem bintec RS353jw als L2TP-Initiator in der Filiale und einem bintec R1202 als L2TP-Responder in der Zentrale hergestellt werden, beide mit einem Firmware Release Version 10.1.27 Patch 5.

- Andere Geräte der bintec Router-Serien mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Auf beiden bintec Routern soll im Beispiel von initial unkonfiguriertem VPN (L2TP/IPSec) ausgegangen werden (entspr. Auslieferungszustand).

- Die Konfiguration erfolgt generell mittels GUI, im Wesentlichen aber im GUI Menü "VPN" unter "L2TP" bzw. "IPSec".

- Die individuellen Einstellparameterbeschreibungen sind im Kontext-Menü der Online-Hilfe und im Manual zu finden.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Achtung:

Die nachfolgende Beschreibung gilt nur für den Fall, dass der L2TP-Responder (der R1202 in der Zentrale) über eine feste "öffentliche"

IP-Adresse erreichbar ist. Die L2TP-Verbindung selbst wird im vorliegenden Beispiel nicht verschlüsselt, für die Verschlüsselung sorgt

hier der IPSec-Tunnel.

Vorgehensweise

Im vorliegenden Beispiel soll das LAN "192.168.17.0/24" eines bintec RS353jw in der Filiale durch einen IPSec-Tunnel mit dem LAN "192.168.0.0/24" eines bintec R1202 in der Zentrale verbunden werden. Hierbei soll der IPSec-Tunnel innerhalb eines L2TP-Tunnels bis zu seinem Ziel-Router (dem Tunnelendpunkt) geleitet werden. Die IP-Adresse "212.0.0.1" soll hierbei als "öffentliche" WAN-IP-Adresse des bintec R1202 in der Zentrale fungieren und "212.0.0.2" als "öffentliche" WAN-IP-Adresse des bintec RS353jw in der Filiale.

Die Konfiguration erfolgt in drei wesentlichen Schritten:

- L2TP-Tunnel einrichten in der Filiale (RS353jw) und in der Zentrale (R1202)

- IPSec-Tunnel einrichten in der Filiale (RS353jw) und in der Zentrale (R1202)

- NAT-Freigabe einrichten in der Zentrale (R1202, Responder)

L2TP-Tunnel einrichten in der Filiale (RS353jw) und in der Zentrale (R1202)

Das Anlegen des L2TP-Tunnelprofils erfolgt auf beiden bintec Routern im GUI Menü "VPN" unter "L2TP" auf dem Tab "Tunnelprofile" mit Klick auf "NEU".

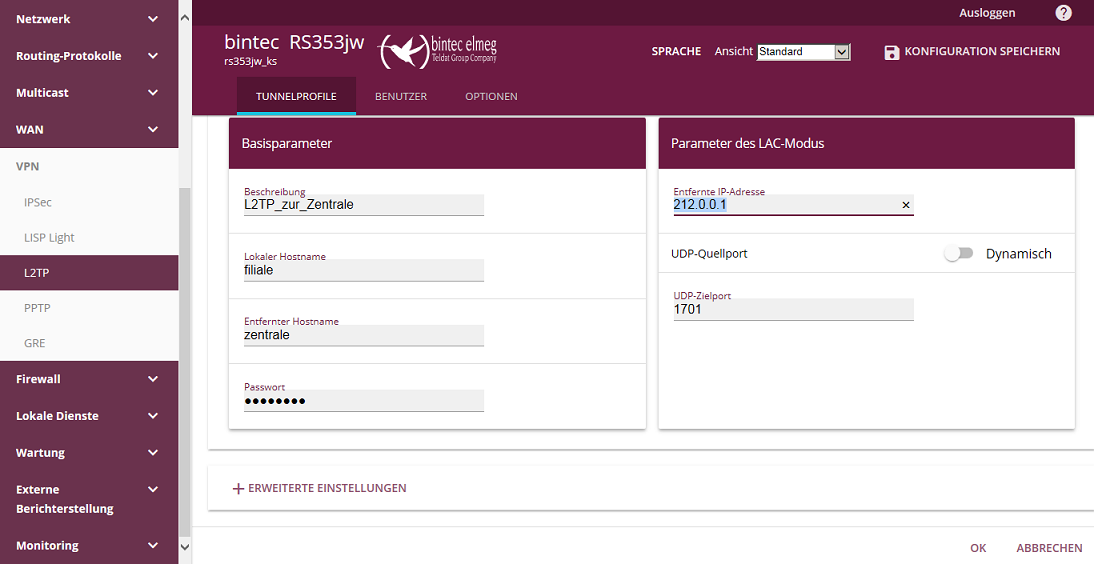

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des L2TP-Tunnelprofils:

Bild 1: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des neuen L2TP-Tunnelprofils

Hier dient die IP-Adresse "212.0.0.1" als "öffentliche" WAN-IP-Adresse der Gegenstelle bintec R1202 (Responder).

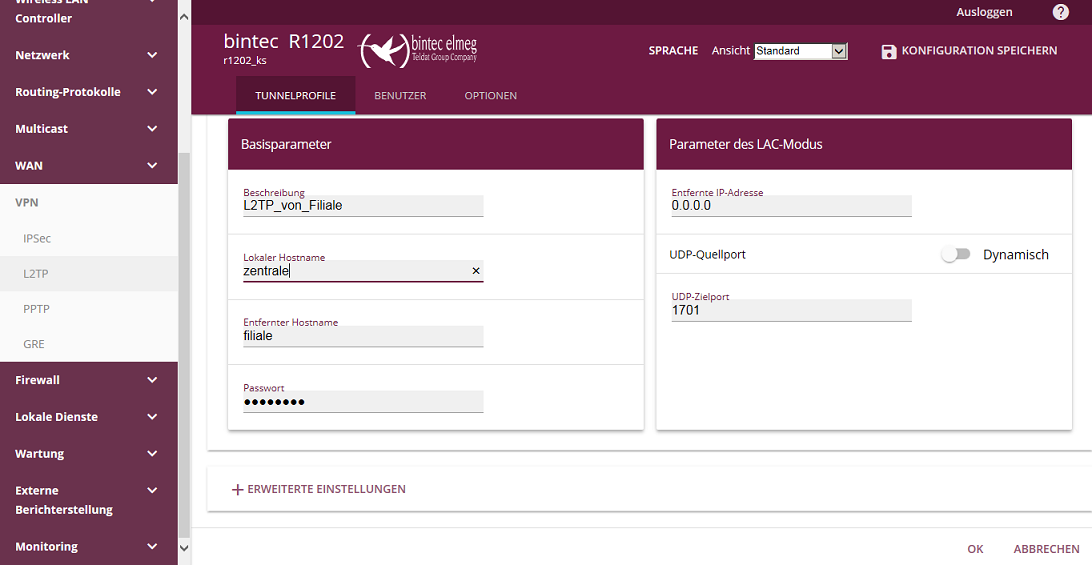

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des L2TP-Tunnelprofils:

Bild 2: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des neuen L2TP-Tunnelprofils

Das Anlegen des L2TP-Tunnelbenutzers erfolgt auf beiden bintec Routern im GUI Menü "VPN" unter "L2TP" auf dem Tab "Benutzer" mit Klick auf "NEU".

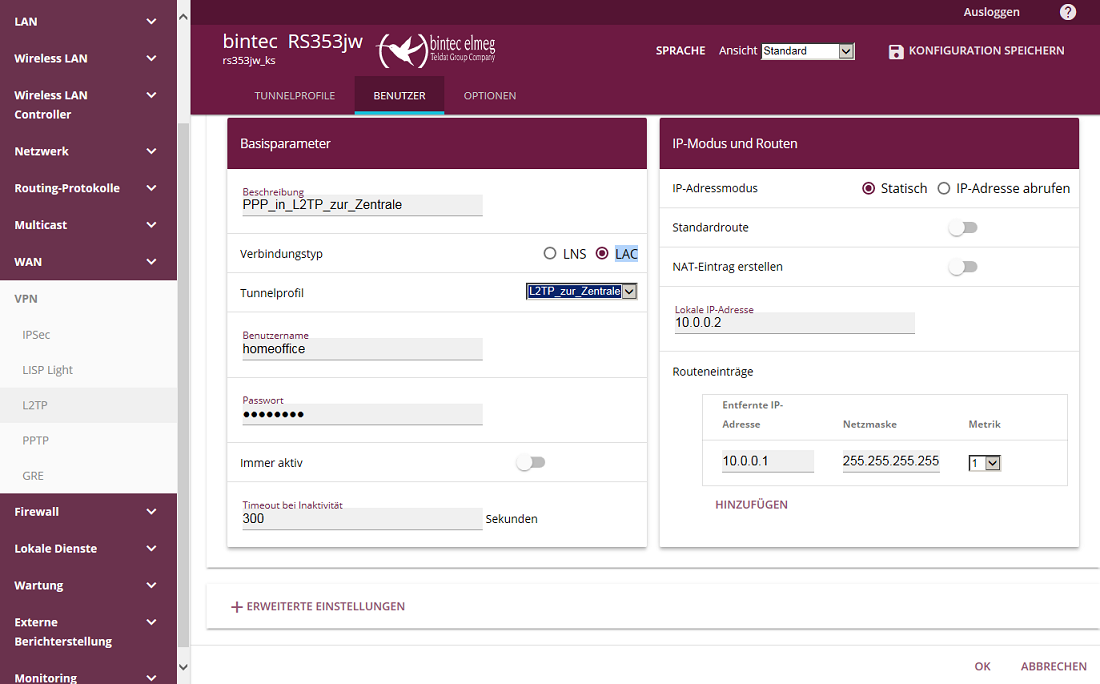

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des L2TP-Tunnelbenutzers:

Bild 3: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des neuen L2TP-Tunnelbenutzers

Achten Sie hier beim Initiator insbesondere auch auf den korrekten Verbindungstyp "LAC" und die Auswahl des Tunnelprofils. Die "Lokale IP-Adresse" 10.0.0.2 dient im Beispiel als eigene IP-Adresse des L2TP-Interfaces des bintec RS353jw (Filiale), die "Entfernte IP-Adresse" 10.0.0.1 ist die IP-Adresse des L2TP-Interfaces der Gegenstelle bintec R1202 (Zentrale). Erhöhen Sie bei Bedarf ggf. den Wert für den "Timeout bei Inaktivität".

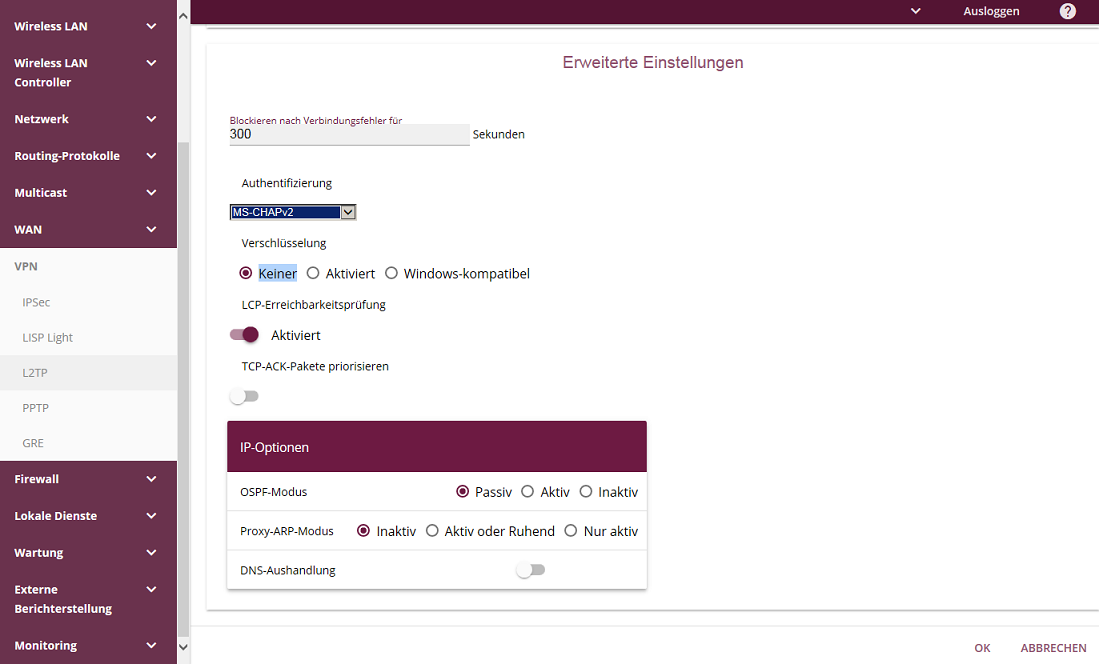

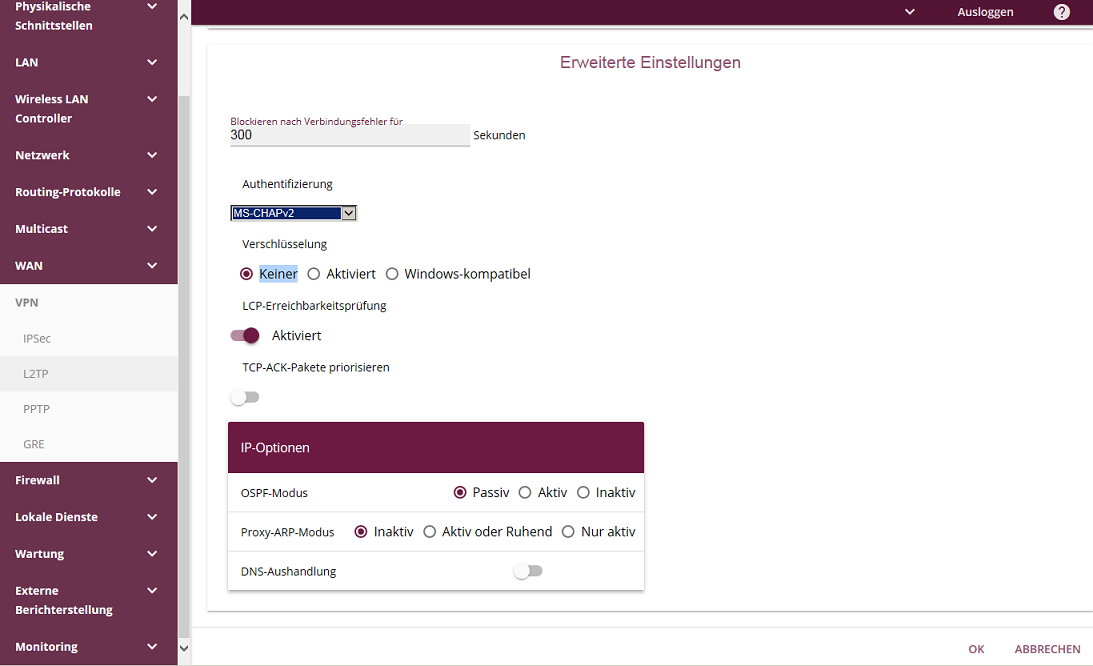

Dazu die Erweiterten Einstellungen:

Bild 4: Erweiterte Einstellungen des neuen L2TP-Tunnelbenutzers

Beachten Sie hier die Einstellung Verschlüsselung = "Keiner".

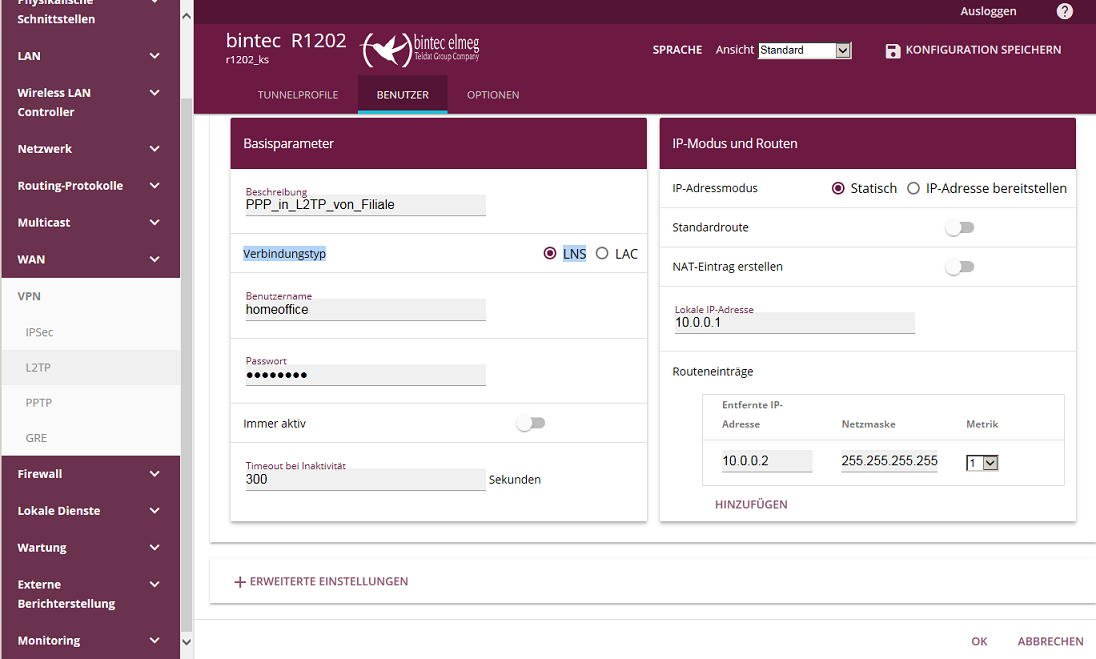

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des L2TP-Tunnelbenutzers:

Bild 5: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des neuen L2TP-Tunnelbenutzers

Achten Sie hier beim Responder insbesondere auch auf den korrekten Verbindungstyp "LNS". Die "Lokale IP-Adresse" 10.0.0.1 dient im Beispiel als eigene IP-Adresse des L2TP-Interfaces des bintec R1202 (Zentrale), die "Entfernte IP-Adresse" 10.0.0.2 ist die IP-Adresse des L2TP-Interfaces des bintec RS353jw (Filiale). Erhöhen Sie bei Bedarf ggf. den Wert für den "Timeout bei Inaktivität".

Dazu die Erweiterten Einstellungen:

Bild 6: Erweiterte Einstellungen des neuen L2TP-Tunnelbenutzers

Beachten Sie auch hier wieder die Einstellung Verschlüsselung = "Keiner".

Für den bintec R1202 in der Zentrale als Responder (LNS) sind auch die "Globalen Optionen" im GUI Menü "VPN" unter "L2TP" auf dem Tab "Optionen" zu beachten. Im vorliegenden Beispiel wird mit den Vorgabewerten gearbeitet, also mit UDP-Zielport 1701 und deaktivierter UDP-Quellportauswahl.

Hinweis:

Die beiden im Beispiel verwendeten lokalen IP-Adressen "10.0.0.1" und "10.0.0.2" der beiden L2TP-Interfaces sollen im Folgenden

vom IPSec-Tunnel als Tunnelendpunkte (Peer-Adressen) verwendet werden. Dadurch wird auf einfache Weise erreicht, dass der

IPSec-Tunnel duch den L2TP-Tunnel geleitet wird.

IPSec-Tunnel einrichten in der Filiale (RS353jw) und in der Zentrale (R1202)

Das Anlegen des IPSec-Tunnels erfolgt auf beiden bintec Routern im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

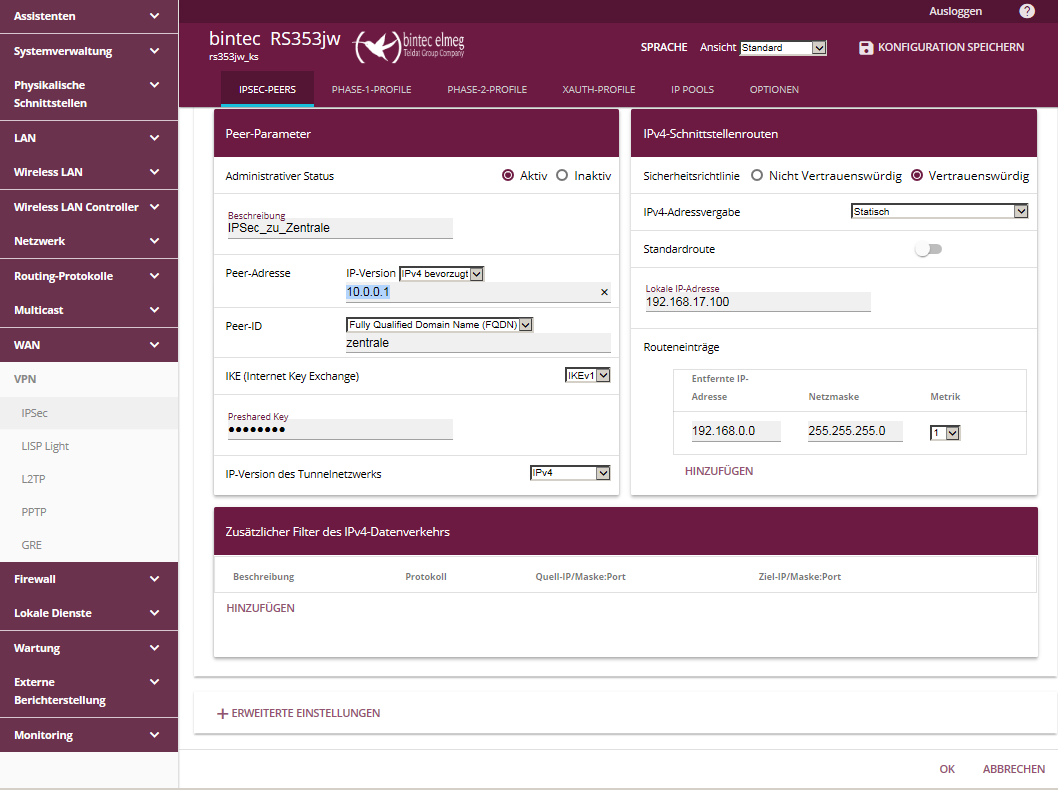

Beispiel für das GUI-Menü des bintec RS353jw in der Filiale mit Beispielwerten zur Konfiguration des IPSec-Tunnels:

Bild 7: GUI-Menü des bintec RS353jw in der Filiale mit den Beispielwerten des neuen IPSec-Tunnels

Die Peer-Adresse ist hier die IP-Adresse "10.0.0.1" des L2TP-Interfaces der Gegenstelle R1202 in der Zentrale. Die "Lokale IP-Adresse" "192.168.17.100" ist im Beispiel die eigene LAN-IP-Adresse des bintec RS353jw in der Filiale, die "Entfernte IP-Adresse" "192.168.10.0/24" ist hier das LAN der Gegenstelle bintec R1202 in der Zentrale.

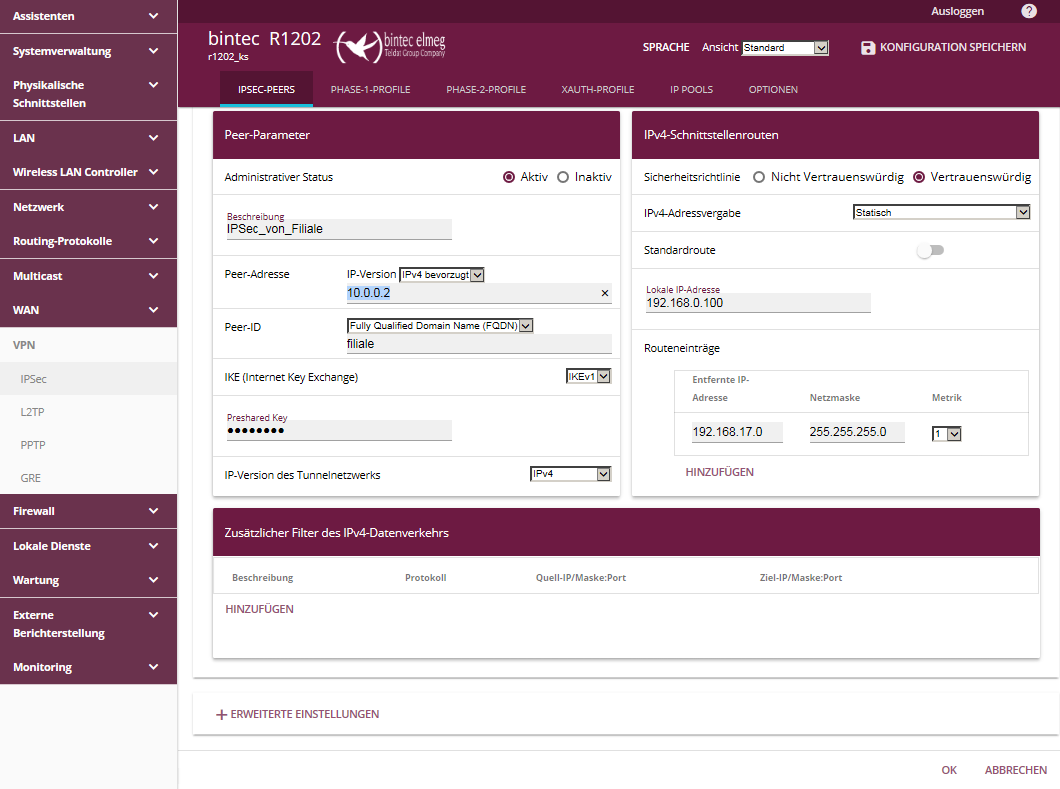

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale mit Beispielwerten zur Konfiguration des IPSec-Tunnels:

Bild 8: GUI-Menü des bintec R1202 in der Zentrale mit den Beispielwerten des neuen IPSec-Tunnels

Die Peer-Adresse ist hier die IP-Adresse "10.0.0.2" des L2TP-Interfaces der Gegenstelle RS353jw in der Filiale. Die "Lokale IP-Adresse" "192.168.0.100" ist im Beispiel die eigene LAN-IP-Adresse des bintec R1202 in der Zentrale, die "Entfernte IP-Adresse" "192.168.17.0/24" ist hier das LAN der Gegenstelle bintec RS353jw in der Filiale.

Weisen Sie dem IPSec-Tunnel in beiden Routern jeweils geeignete Profile zu für Phase-1 und Phase-2 (ggf. neu erstellen). Das Beispiel arbeitet erfolgreich mit dem Proposal "AES-256"/"SHA1" für Phasen 1 und 2, bei Phase 1 mit "Preshared Keys" (PSK) und "Aggressiv", DH-Gruppe "5(1536 Bit)" und Erreichbarkeitsprüfung "Dead Peer Detection (Idle)", bei Phase 2 mit PFS-Gruppe "5(1536 Bit)" und Erreichbarkeitsprüfung "Inaktiv". Achten Sie beim IPSec auch besonders auf korrekte Peer-IDs, Lokale IDs und die zugehörigen ID-Typen.

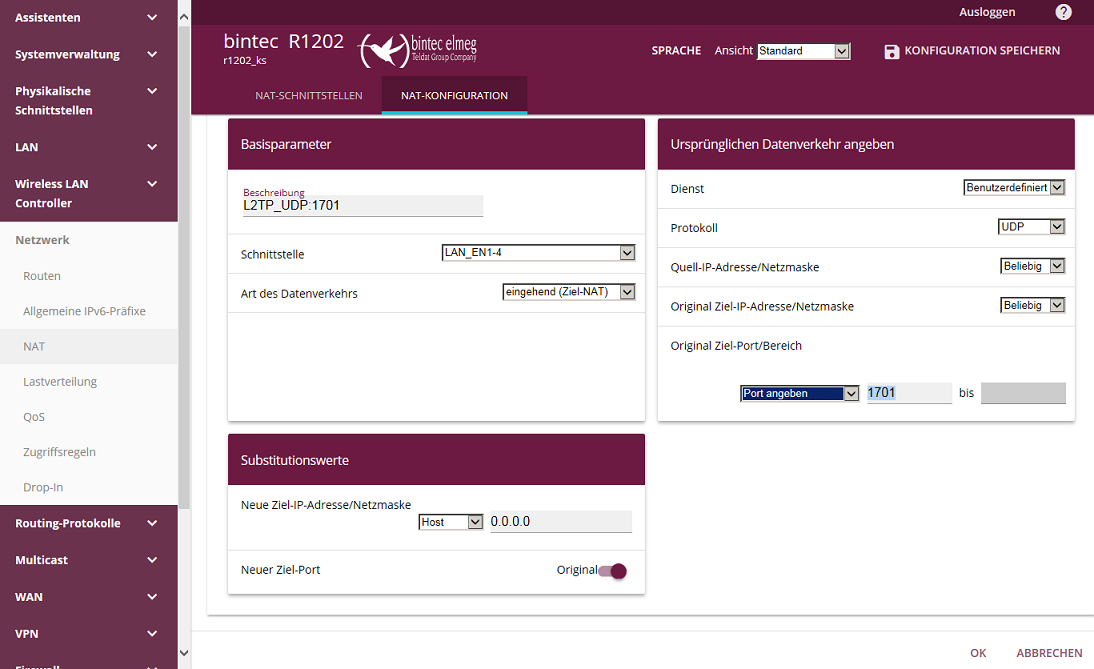

NAT-Freigabe einrichten in der Zentrale (R1202, Responder)

Im bintec R1202 in der Zentrale, der im Beispiel als Responder fungieren soll, ist bei aktiviertem NAT auf der WAN-Schnittstelle (hier en1-4) eine NAT-Freigabe für UDP Port 1701 einzurichten. Das Anlegen der NAT-Freigabe erfolgt im GUI Menü "Netzwerk" unter "NAT" auf dem Tab "NAT-Konfiguration" mit Klick auf "NEU".

Beispiel für das GUI-Menü des bintec R1202 in der Zentrale zur Konfiguration der NAT-Freigabe für UDP Port 1701:

Bild 9: GUI-Menü des bintec R1202 in der Zentrale mit der NAT-Freigabe für UDP Port 1701

Kontrolle der Funktion des neu konfigurierten VPN-Tunnels

- Eine gute Kontrolle des Verbindungsaufbaus ermöglicht das Kommando "debug all&" auf der Router-Konsole (Telnet, SSH oder seriell).

Beispielmeldungen auf der Konsole des Initiators bintec RS353jw der Filiale beim erfolgreichen VPN-Verbindungsaufbau zum bintec R1202 in der Zentrale:

rs353jw_ks:> debug all& 09:59:36 INFO/INET: dialup if 38100001 prot 1 192.168.17.100:2048->192.168.0.100:50177 09:59:36 INFO/INET: dialup if 30010001 prot 17 10.0.0.2:500->10.0.0.1:500 09:59:36 DEBUG/PPP: PPP_in_L2TP_zur_Zentrale: event: "ifAdminStatus_dialup event",status: "initial / dormant" (dormant) -> "pending dialout" (dormant) 09:59:36 DEBUG/PPP: PPP_in_L2TP_zur_Zentrale: connect to <1> 09:59:36 INFO/PPP: L2TP SCCRQ (start control connection request) issued to 212.0.0.1:1701:53640 09:59:36 DEBUG/INET: NAT: new outgoing session on ifc 1040000 prot 17 212.0.0.2:49565/212.0.0.2:61322 -> 212.0.0.1:1701 09:59:36 DEBUG/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): identified ip 10.0.0.2 -> ip 10.0.0.1 09:59:36 INFO/PPP: received L2TP SCCRP (start control connection reply) from 212.0.0.1:32913:53640 09:59:36 INFO/PPP: L2TP SCCCN (start control connection connected) issued to 212.0.0.1:32913:53640 09:59:36 INFO/PPP: L2TP ICRQ (incoming call request) issued to 212.0.0.1:32913:53640/0 09:59:36 INFO/PPP: received L2TP ICRP (incoming call reply) from 212.0.0.1:32913:53640/0 09:59:36 INFO/PPP: L2TP ICCN (incoming call connected) issued to 212.0.0.1:32913:53640/0 09:59:39 DEBUG/PPP: PPP_in_L2TP_zur_Zentrale: event: "associated link is operational up",status: "pending dialout" (dormant) -> "interface up" (up) 09:59:39 DEBUG/PPP: PPP_in_L2TP_zur_Zentrale: outgoing connection established 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'BINTECELMEG' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'RFC XXXX' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'draft-ietf-ipsec-nat-t-ike-03' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'draft-ietf-ipsec-nat-t-ike-02' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'draft-ietf-ipsec-nat-t-ike-02' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'draft-ietf-ipsec-nat-t-ike-00' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'draft-ietf-ipsra-isakmp-xauth-06' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): Vendor ID: 10.0.0.1:500 (fqdn(any:0,[0..7]=zentrale)) is 'Dead Peer Detection (DPD, RFC 3706)' 09:59:42 INFO/IPSEC: P1: peer 1 (IPSec_zu_Zentrale) sa 1 (I): done id fqdn(any:0,[0..6]=filiale) -> id fqdn(any:0,[0..7]=zentrale) AG[043387f3 e0a14130 : 0e69793c 3be76950] 09:59:42 INFO/IPSEC: Trigger Bundle -1 (Peer 1 Traffic -1) prot 1 192.168.17.100:0->192.168.0.100:0 09:59:42 INFO/IPSEC: P2: peer 1 (IPSec_zu_Zentrale) traf 0 bundle -1 (I): created 192.168.17.0/24:0 < any > 192.168.0.0/24:0 rekeyed 0 09:59:43 DEBUG/IPSEC: P2: peer 1 (IPSec_zu_Zentrale) traf 0 bundle -1 (I): SA 1 established ESP[70547ef7] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 09:59:43 DEBUG/IPSEC: P2: peer 1 (IPSec_zu_Zentrale) traf 0 bundle -1 (I): SA 2 established ESP[4bb2f5a8] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 09:59:43 INFO/IPSEC: Activate Bundle -1 (Peer 1 Traffic -1) 09:59:43 INFO/IPSEC: P2: peer 1 (IPSec_zu_Zentrale) traf 0 bundle -1 (I): established (10.0.0.2<->10.0.0.1) with 2 SAs life 7200 Sec/0 Kb rekey 5760 Sec/0 Kb Hb none PMTU rs353jw_ks:>

Beispielmeldungen auf der Konsole des Responders bintec R1202 in der Zentrale bei erfolgreicher VPN-Einwahl des bintec RS353jw der Filiale:

r1202_ks:> debug all& 10:00:41 DEBUG/INET: NAT: new incoming session on ifc 1400 prot 17 212.0.0.1:1701/212.0.0.1:1701 <- 212.0.0.2:61322 10:00:41 INFO/PPP: L2TP SCCRQ (start control connection request) from 212.0.0.2:61322:11628 accepted 10:00:41 INFO/PPP: L2TP SCCRP (start control connection reply) issued to 212.0.0.2:61322:11628 10:00:41 DEBUG/INET: NAT: new outgoing session on ifc 1400 prot 17 212.0.0.1:48722/212.0.0.1:32913 -> 212.0.0.2:61322 10:00:41 INFO/PPP: L2TP SCCCN (tunnel establishment confirm) from 212.0.0.2:61322:11628 accepted 10:00:41 DEBUG/PPP: dialin from <212.0.0.2> to local number <212.0.0.1> (7/0) 10:00:41 DEBUG/PPP: ?: event: "snychronize ifOperStatus with config",status: "initial / dormant" (illegal) -> "initial / dormant" (dormant) 10:00:41 DEBUG/PPP: ?: call accepted, call not identified by number 10:00:41 INFO/PPP: L2TP ICRQ (incoming call request) from 212.0.0.2:61322:11628/0 accepted 10:00:41 INFO/PPP: L2TP ICRP (incoming call reply) issued to 212.0.0.2:61322:11628/0 10:00:41 INFO/PPP: received L2TP ICCN (incoming call connected) from 212.0.0.2:61322:11628/0 10:00:41 ERR/PPP: l2tp_prot_process_data_pkt(), p_params->p_session->p_client_data is NULL 10:00:44 DEBUG/PPP: 10001 authenticated via MS_CHAPV2 10:00:44 DEBUG/PPP: PPP_in_L2TP_von_Filiale: call identified via CHAP 10:00:44 DEBUG/PPP: PPP_in_L2TP_von_Filiale: event: "identified dialin event",status: "initial / dormant" (dormant) -> "pending dialin" (dormant) 10:00:44 DEBUG/PPP: PPP_in_L2TP_von_Filiale: event: "associated link is operational up",status: "pending dialin" (dormant) -> "interface up" (up) 10:00:44 DEBUG/PPP: PPP_in_L2TP_von_Filiale: incoming connection established 10:00:47 DEBUG/IPSEC: P1: peer 0 () sa 1 (R): new ip 10.0.0.1 <- ip 10.0.0.2 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'BINTECELMEG' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'BINTECELMEG Heartbeats Version 1' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'RFC XXXX' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 10:00:47 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 10.0.0.2:500 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 10:00:47 DEBUG/IPSEC: P1: peer 1 (IPSec_von_Filiale) sa 1 (R): identified ip 10.0.0.1 <- ip 10.0.0.2 10:00:47 DEBUG/IPSEC: P1: peer 1 (IPSec_von_Filiale) sa 1 (R): notify id fqdn(any:0,[0..7]=zentrale) <- id fqdn(any:0,[0..6]=filiale) (unencrypted): Initial contact notification proto 1 spi(16) = [043387f3 e0a14130 : 0e69793c 3be76950] 10:00:47 INFO/IPSEC: P1: peer 1 (IPSec_von_Filiale) sa 1 (R): done id fqdn(any:0,[0..7]=zentrale) <- id fqdn(any:0,[0..6]=filiale) AG[043387f3 e0a14130 : 0e69793c 3be76950] 10:00:47 INFO/IPSEC: P2: peer 1 (IPSec_von_Filiale) traf 0 bundle 1 (R): created 192.168.0.0/24:0 < any > 192.168.17.0/24:0 rekeyed 0 10:00:47 DEBUG/IPSEC: P2: peer 1 (IPSec_von_Filiale) traf 0 bundle 1 (R): SA 1 established ESP[4bb2f5a8] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 10:00:47 DEBUG/IPSEC: P2: peer 1 (IPSec_von_Filiale) traf 0 bundle 1 (R): SA 2 established ESP[70547ef7] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit) 10:00:47 INFO/IPSEC: Activate Bundle 1 (Peer 1 Traffic -1) 10:00:47 INFO/IPSEC: P2: peer 1 (IPSec_von_Filiale) traf 0 bundle 1 (R): established (10.0.0.1<->10.0.0.2) with 2 SAs life 7200 Sec/0 Kb rekey 6480 Sec/0 Kb Hb none PMTU r1202_ks:>

Abschließend noch testweises Ping vom Host im LAN des RS353jw der Filiale durch den VPN-Tunnel zu einem Host im LAN des R1202 in der Zentrale:

rs232bw_ks:> ping -c3 192.168.0.20 PING 192.168.0.20: 64 data bytes 64 bytes from 192.168.0.20: icmp_seq=0. time=2.398 ms 64 bytes from 192.168.0.20: icmp_seq=1. time=1.528 ms 64 bytes from 192.168.0.20: icmp_seq=2. time=1.547 ms ----192.168.0.20 PING Statistics---- 3 packets transmitted, 3 packets received, 0% packet loss

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 14.+15.+18.12.2017

Produkt: bintec Router der RSxx3-Serie und Rxxx2-Serie

Release: 10.1.27 Patch 5

KW: 05/2018

kst