bintec Router-Serien und be.IP-Serie - Beispiel der Routerkonfiguration für die Einwahl eines bintec Secure IPSec Clients mit IKEv1 und Preshared Key (PSK): Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 42: | Zeile 42: | ||

Bei "Peer-ID" muß die Syntax der "ID" genau zum ausgewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auch auf die exakten Schreibweisen | Bei "Peer-ID" muß die Syntax der "ID" genau zum ausgewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auch auf die exakten Schreibweisen | ||

von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang bzw. kompliziert eingegeben werden sollte. | von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang bzw. kompliziert eingegeben werden sollte. | ||

| − | Diese beiden Werte müssen natürlich auch im bintec | + | Diese beiden Werte müssen natürlich auch im bintec Secure IPSec Client in geeigneter Weise hinterlegt sein. |

====Schritt 3: Anlegen des Phase-1-Profiles==== | ====Schritt 3: Anlegen des Phase-1-Profiles==== | ||

| Zeile 68: | Zeile 68: | ||

====Schritt 5: Zuweisung der Profile zum IPSec-Peer und Aktivierung von Proxy-ARP==== | ====Schritt 5: Zuweisung der Profile zum IPSec-Peer und Aktivierung von Proxy-ARP==== | ||

Nun sind die beiden neuen Profile für Phase1 und Phase2 passend neu angelegt, aber dem neuen IPSec-Peer noch nicht explizit zugewiesen. <br /> | Nun sind die beiden neuen Profile für Phase1 und Phase2 passend neu angelegt, aber dem neuen IPSec-Peer noch nicht explizit zugewiesen. <br /> | ||

| − | Außerdem ist auch noch | + | Außerdem ist auch noch das Proxy-ARP zu aktivieren, da im Beispiel die IP-Pool-Adresse im Bereich des LAN-IP-Subnetzes liegt. <br /> |

Im Beispielfall ist deshalb auch am LAN-Interface das Proxy-ARP zu aktivieren. | Im Beispielfall ist deshalb auch am LAN-Interface das Proxy-ARP zu aktivieren. | ||

Aktuelle Version vom 9. Februar 2018, 09:37 Uhr

bintec Router-Serien und be.IP-Serie - Beispiel der Routerkonfiguration für die Einwahl eines bintec Secure IPSec Clients mit IKEv1 und Preshared Key (PSK)

Inhaltsverzeichnis

Vorbemerkungen

- Ein bintec Router soll beispielhaft konfiguriert werden für die Einwahl eines bintec Secure IPSec Clients mit IKEv1 und Preshared Key (PSK).

- Zur Verdeutlichung der wesentlichen Details soll die Beispielkonfiguration ganz ohne die Verwendung des GUI-Assistenten für VPN erfolgen.

- Vorausgesetzt wird eine ordnungsgemäße Konfiguration des bintec Secure IPSec Clients, z.B. gemäß der FAQ "bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv1 und Preshared Key (PSK)".

- Im Beispiel wird ein bintec RS353jw mit Software-Version 10.1.27 verwendet, die Konfiguration erfolgt mittels GUI.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Im bintec RS353jw erfolgt die Konfiguration der IPSec-Verbindungen im GUI Menü "VPN" unter "IPSec" auf der Menükartenseite "IPSec-Peers".

Die grundsätzlichen individuellen Parameterbeschreibungen findet man im Kontext-Menü der Online-Hilfe und im Manual.

Auf dem bintec Gerät soll im Beispiel von initial unkonfiguriertem IPSec ausgegangen werden (entspr. Auslieferungszustand).

Vorgehensweise

Im vorliegenden Beispiel soll sich ein bintec Secure IPSec Client über einen IPSec-Tunnel mit IKEv1 und Preshared Key (PSK) in einen bintec RS353jw einwählen und mit dessen LAN "11.11.11.0/24" verbinden. Die IP-Adresse "192.168.4.115" soll hierbei als "öffentliche" WAN-IP-Adresse des bintec RS353jw fungieren.

Die Konfiguration des bintec RS33jw erfolgt in fünf wesentlichen Schritten:

- Vorbereiten eines IP-Adress-Pools

- Konfiguration des IPSec-Peers mit IKEv1 und PSK

- Anlegen des Phase-1-Profiles

- Anlegen des Phase-2-Profiles

- Zuweisung der Profile zum IPSec-Peer und Aktivierung von Proxy-ARP

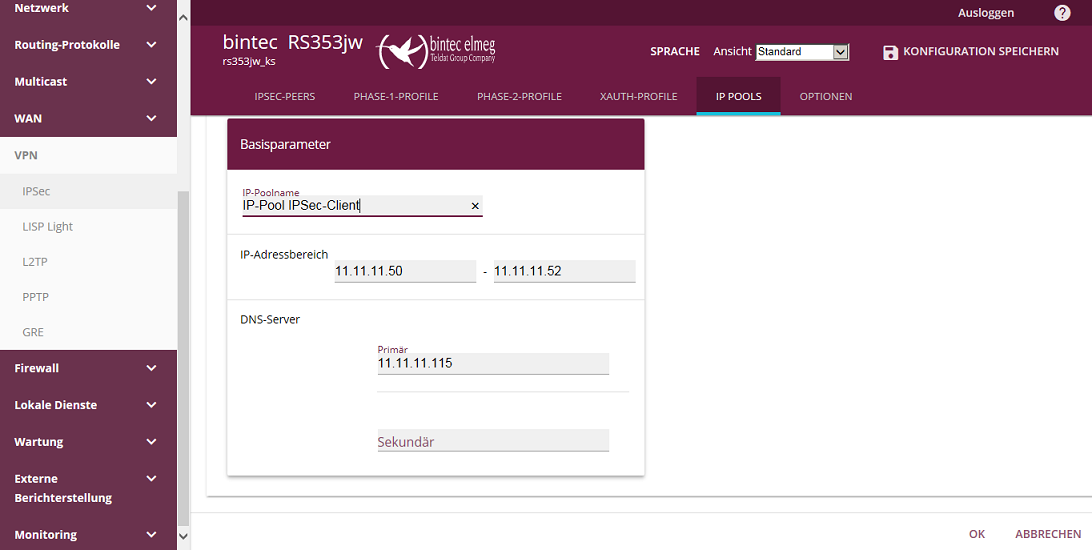

Schritt 1: Vorbereiten eines IP-Adress-Pools

Das Anlegen des IP-Adress-Pools erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IP Pools" mit Klick auf "NEU".

Beispiel für das GUI-Menü mit Beispielwerten zur Konfiguration des IP-Adress-Pools:

Bild 1: GUI-Menü mit der Konfiguration des IP-Adress-Pools

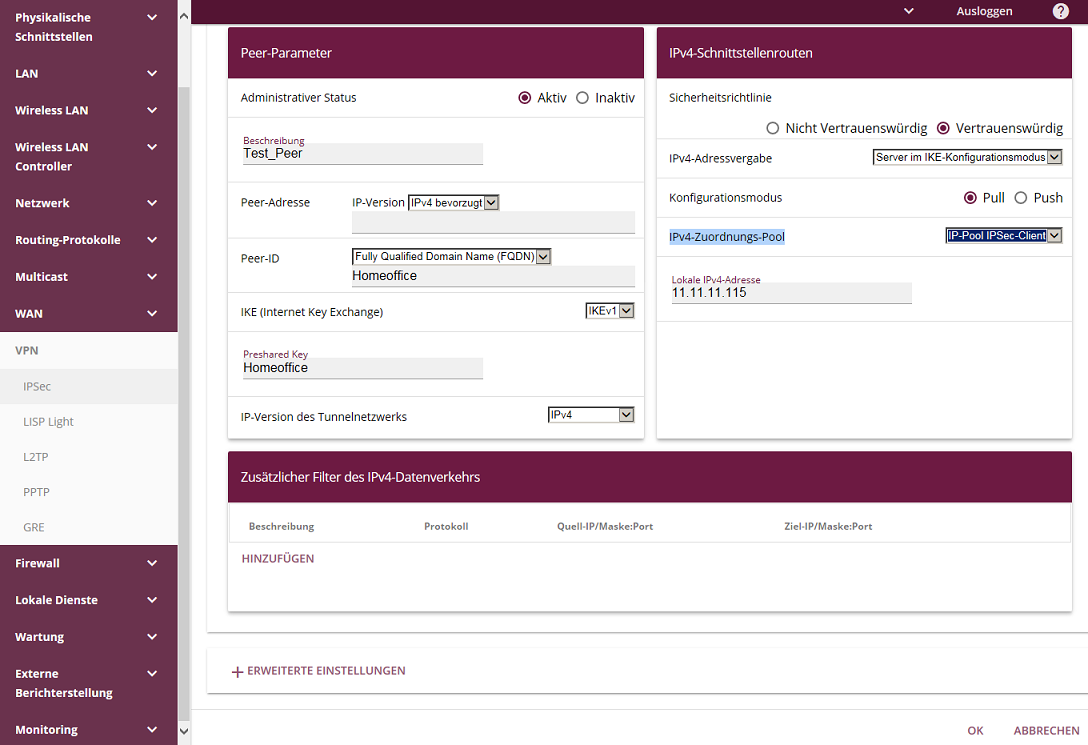

Schritt 2: Konfiguration des IPSec-Peers mit IKEv1 und PSK

Das Anlegen des IPSec-Peers mit IKEv1 und PSK erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

Beispiel für das GUI-Menü mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv1 und PSK:

Bild 2: GUI-Menü des bintec RS353jw mit der Konfiguration des IPSec-Peers mit IKEv1 und PSK

Achtung:

Bei "Peer-ID" muß die Syntax der "ID" genau zum ausgewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auch auf die exakten Schreibweisen

von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang bzw. kompliziert eingegeben werden sollte.

Diese beiden Werte müssen natürlich auch im bintec Secure IPSec Client in geeigneter Weise hinterlegt sein.

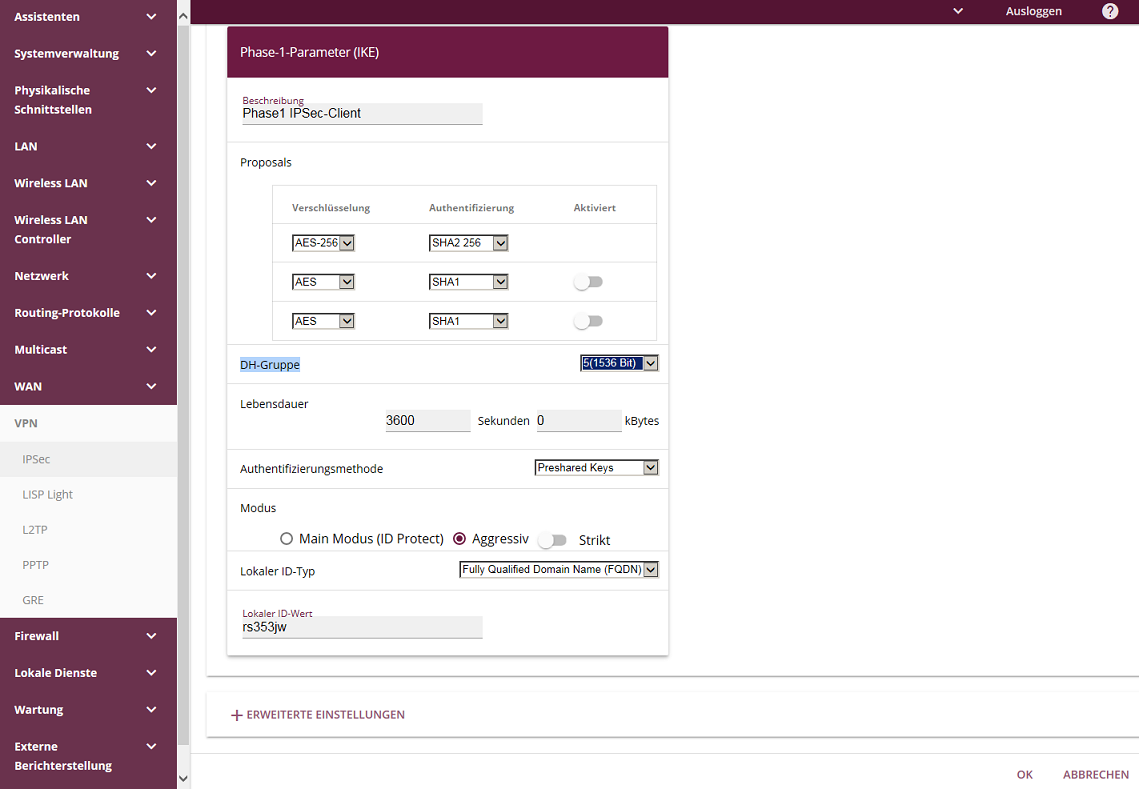

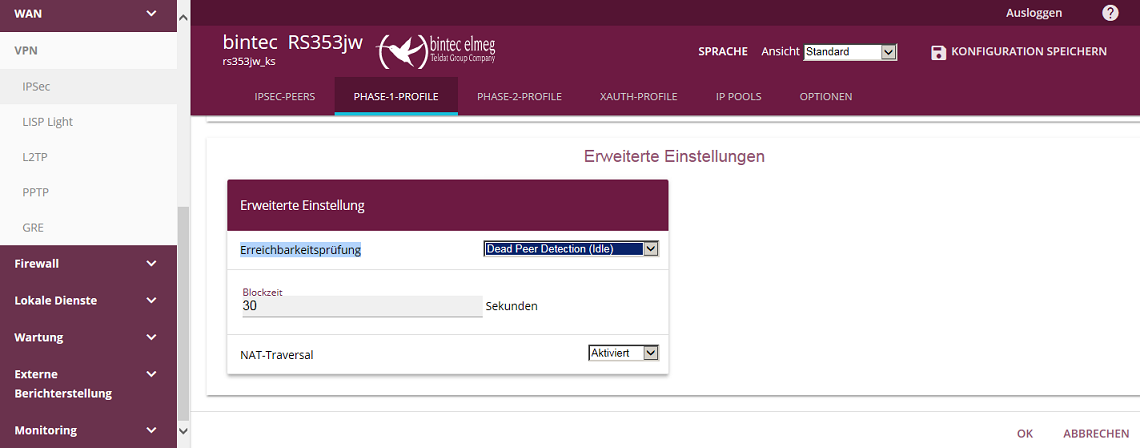

Schritt 3: Anlegen des Phase-1-Profiles

Das Anlegen des Phase-1-Profiles für IKEv1 und PSK erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-1-Profile" mit Klick auf "Neues IKEv1-Profil erstellen".

Beispiel für das GUI-Menü mit Beispielwerten zur Konfiguration des neuen Phase-1-Profiles für IKEv1 und PSK:

Bild 3: GUI-Menü mit den Beispielwerten des neuen Phase-1-Profiles für IKEv1 und PSK

Dazu die Erweiterten Einstellungen:

Bild 4: GUI-Menü mit den Erweiterten Einstellungen des neuen Phase-1-Profiles für IKEv1 und PSK

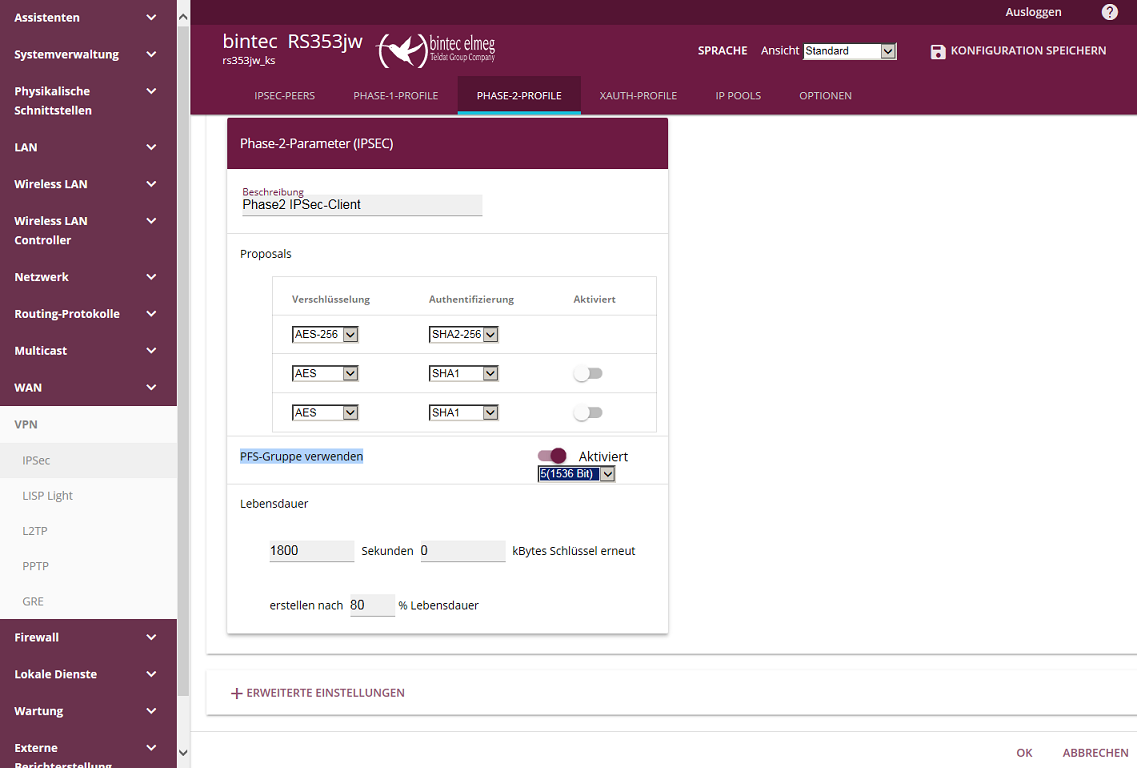

Schritt 4: Anlegen des Phase-2-Profiles

Das Anlegen des Phase-2-Profiles erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-2-Profile" mit Klick auf "Neu".

Beispiel für das GUI-Menü mit Beispielwerten zur Konfiguration des neuen Phase-2-Profiles:

Bild 5: GUI-Menü mit den Beispielwerten des neuen Phase-2-Profiles

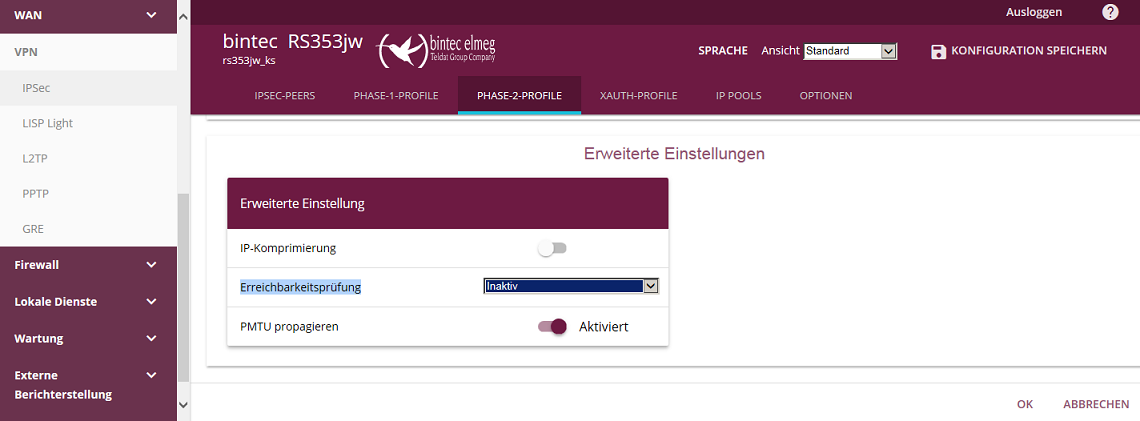

Dazu die Erweiterten Einstellungen:

Bild 6: GUI-Menü mit den Erweiterten Einstellungen des neuen Phase-2-Profiles

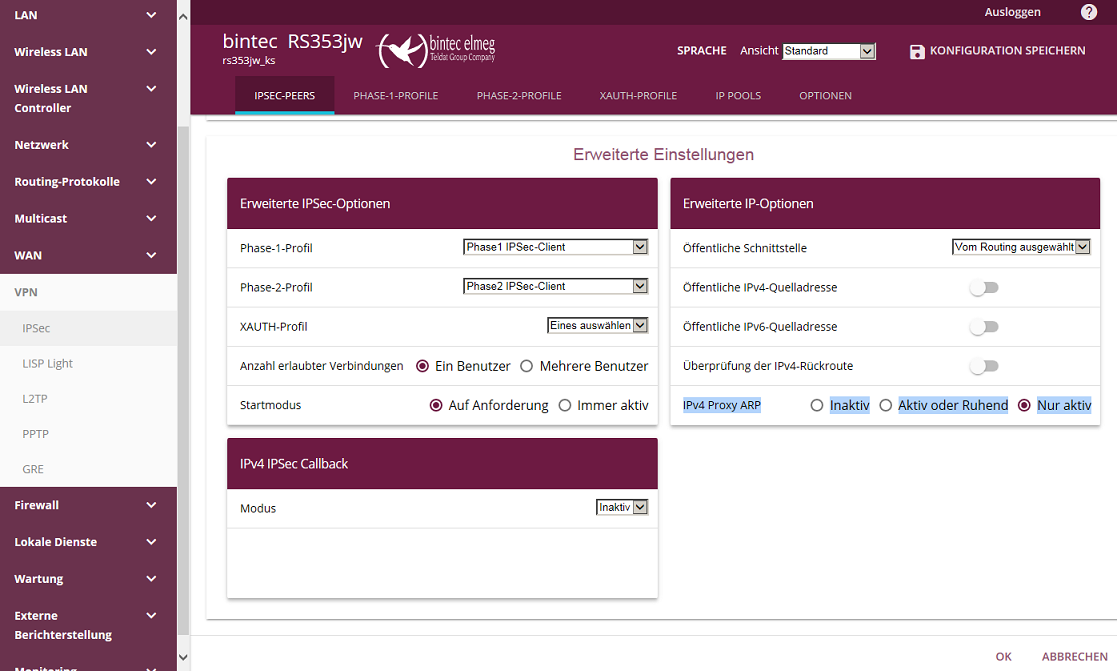

Schritt 5: Zuweisung der Profile zum IPSec-Peer und Aktivierung von Proxy-ARP

Nun sind die beiden neuen Profile für Phase1 und Phase2 passend neu angelegt, aber dem neuen IPSec-Peer noch nicht explizit zugewiesen.

Außerdem ist auch noch das Proxy-ARP zu aktivieren, da im Beispiel die IP-Pool-Adresse im Bereich des LAN-IP-Subnetzes liegt.

Im Beispielfall ist deshalb auch am LAN-Interface das Proxy-ARP zu aktivieren.

GUI-Menü des neuen IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der neuen Profile und die Aktivierung des Proxy-ARP:

Bild 7: GUI-Menü des neuen IPSec-Peers unter Erweiterte Einstellungen mit der Zuweisung der neuen Profile und der Aktivierung von Proxy-ARP

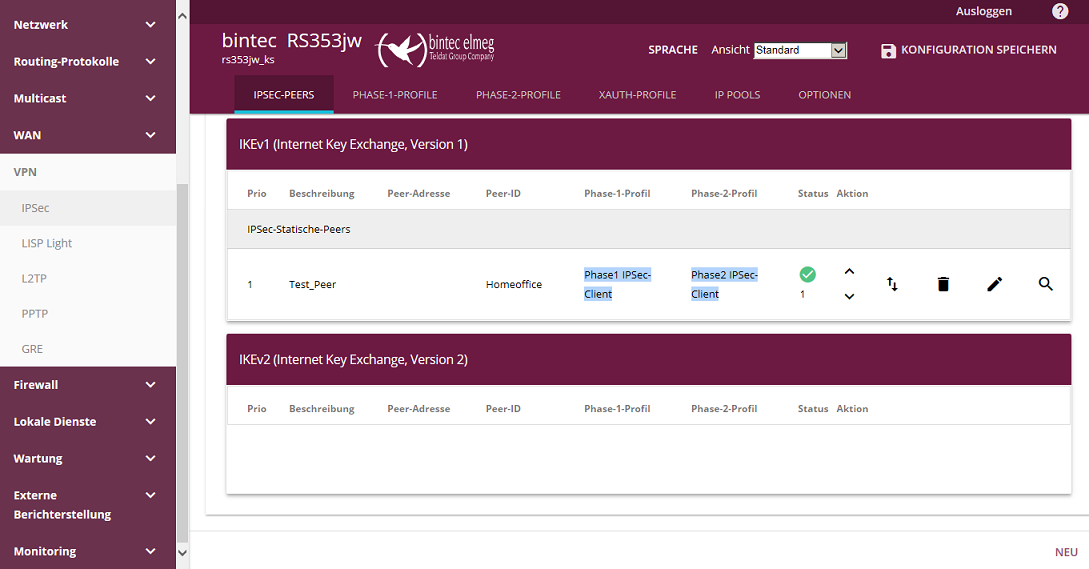

Der fertige neue IPSec-Peer wird dann in der Liste der IPSec-Peers mit seinen neuen Profilen angezeigt, hier als Beispiel bei aktiver Verbindung:

Bild 8: GUI-Menü mit dem fertigen neuen IPSec-Peer und seinen individuellen Profilen bei aktiver Verbindung

Kontrolle der Funktion des konfigurierten IPSec-Peers

- Eine gute Kontrolle ermöglichen die Syslog-Meldungen am Prompt der Router-Konsole (z.B. mit Telnet) mittels Kommando "debug all&".

Beispielmeldungen auf der Konsole des Responders bintec RS353jw bei der erfolgreichen VPN-IPSec-Einwahl des bintec Secure IPSec Clients:

14:45:51 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:500/192.168.4.115:500 <- 192.168.4.20:10952 14:45:51 DEBUG/IPSEC: P1: peer 0 () sa 1 (R): new ip 192.168.4.115 <- ip 192.168.4.20 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'da8e937880010000' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '4a131c81070358455c5728f20e95452f' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'cb1ed48b6d68269bb411b61a07bce257' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'cbe79444a0870de4224a2c151fbfe099' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'c61baca1f1a60cc10800000000000000' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '4048b7d56ebce88525e7de7f00d6c2d3c0000000' 14:45:51 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '12f5f28c457168a9702d9fe274cc0100' 14:45:51 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 1 (R): identified ip 192.168.4.115 <- ip 192.168.4.20 14:45:51 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:4500/192.168.4.115:4500 <- 192.168.4.20:10954 14:45:51 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 1 (R): notify id fqdn(any:0,[0..6]=rs353jw) <- id fqdn(any:0,[0..9]=Homeoffice): Initial contact notification proto 1 spi(16) = [83c19cca 4b3af4d3 : abe67a7e 6393cc5d]14:45:51 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 1 (R): [Aggr] NAT-T: port change: local: 192.168.4.115:500->192.168.4.115:4500, remote: 192.168.4.20:10952->192.168.4.20:10954 14:45:51 INFO/IPSEC: P1: peer 1 (Test_Peer) sa 1 (R): done id fqdn(any:0,[0..6]=rs353jw) <- id fqdn(any:0,[0..9]=Homeoffice) AG[83c19cca 4b3af4d3 : abe67a7e 6393cc5d] 14:45:52 INFO/IPSEC: CFG: peer 1 (Test_Peer) sa 1 (R): request for ip address received 14:45:52 INFO/IPSEC: CFG: peer 1 (Test_Peer) sa 1 (R): ip address 11.11.11.50 assigned 14:45:52 INFO/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 1 (R): created 11.11.11.0/24:0 < any > 11.11.11.50/32:0 rekeyed 0 14:45:53 DEBUG/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 1 (R): SA 1 established ESP[7ddd1277] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 14:45:53 DEBUG/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 1 (R): SA 2 established ESP[8f227fbb] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 14:45:53 INFO/IPSEC: Activate Bundle 1 (Peer 1 Traffic -1) 14:45:53 INFO/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 1 (R): established (192.168.4.115<->192.168.4.20) with 2 SAs life 28800 Sec/0 Kb rekey 25920 Sec/0 Kb Hb none PMTU

Anschließend noch testweises Ping vom PC des IPSec-Clients durch den VPN-Tunnel zu einem Host im LAN des bintec RS353jw:

D:\>ping 11.11.11.110 Ping wird ausgeführt für 11.11.11.110 mit 32 Bytes Daten: Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62 Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62 Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62 Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62 Ping-Statistik für 11.11.11.110: Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 13.+14.11.2017

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27

KW: 49/2017

kst