bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv2 und Preshared Key (PSK): Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: „'''<big>bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv2 und Preshared Key (PS…“) |

|||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 6: | Zeile 6: | ||

* Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7. | * Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7. | ||

* Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients. | * Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients. | ||

| + | |||

| + | '''Achtung:''' Die IPSec-Gegenstelle muß natürlich genau passend eingerichtet sein für die Einwahl des bintec Secure IPSec Clients. | ||

===Vorgehensweise=== | ===Vorgehensweise=== | ||

| Zeile 48: | Zeile 50: | ||

Beispiel für die "IPsec-Konfiguration" mit der "Konfiguration der grundlegenden Parameter für IPsec" für "IKEv2": | Beispiel für die "IPsec-Konfiguration" mit der "Konfiguration der grundlegenden Parameter für IPsec" für "IKEv2": | ||

| − | [[Bild:IPSec_Client_IKEv2_05.png|none|IPsec-Konfiguration, Konfiguration der grundlegenden Parameter für IPsec]] | + | [[Bild:IPSec_Client_IKEv2_05.png|none|IPsec-Konfiguration, Konfiguration der grundlegenden Parameter für IPsec mit IKEv2]] |

| − | Bild 5: "IPsec-Konfiguration" mit "Konfiguration der grundlegenden Parameter für IPsec" | + | Bild 5: "IPsec-Konfiguration" mit "Konfiguration der grundlegenden Parameter für IPsec" für IKEv2 |

Als Austausch-Modus ist hier jetzt "IKEv2" ausgewählt und als PFS-Gruppe "DH5 (modp1536)". <br /> | Als Austausch-Modus ist hier jetzt "IKEv2" ausgewählt und als PFS-Gruppe "DH5 (modp1536)". <br /> | ||

| Zeile 62: | Zeile 64: | ||

Hier wurde bei "Lokale Identität(IKE)" bewußt der Typ "Fully Qualified Domain Name" gewählt und typgemäß die ID "Homeoffice" eingegeben. | Hier wurde bei "Lokale Identität(IKE)" bewußt der Typ "Fully Qualified Domain Name" gewählt und typgemäß die ID "Homeoffice" eingegeben. | ||

| − | '''Achtung:''' Bei "Lokale Identität(IKE)" muß die Syntax der "ID" genau zum gewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auf die <br /> exakten Schreibweisen von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang/kompliziert <br /> eingegeben werden sollte. Diese beiden Werte müssen natürlich auch der IPSec-Gegenstelle in geeigneter Weise bekanntgegeben werden. | + | '''Achtung:''' Bei "Lokale Identität(IKE)" muß die Syntax der "ID" genau zum gewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auf die <br /> exakten Schreibweisen von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang/kompliziert <br /> eingegeben werden sollte. Diese beiden Werte müssen natürlich auch der IPSec-Gegenstelle in geeigneter Weise bekanntgegeben werden. |

Und "Weiter >". | Und "Weiter >". | ||

| Zeile 92: | Zeile 94: | ||

Weiter mit Klick auf "Split Tunneling", "Hinzufügen". | Weiter mit Klick auf "Split Tunneling", "Hinzufügen". | ||

| − | Im Beispiel soll über den VPN-Tunnel (nur) das LAN "11.11.11.0/24" der VPN-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) zugänglich sein. | + | Im Beispiel soll über den VPN-Tunnel (nur) das LAN "11.11.11.0/24" der VPN-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) zugänglich sein. <br /> |

Zu diesem Zwecke erfolgen hier die Eingaben von IP-Netz "11.11.11.0" und Netz-Maske "255.255.255.0" und Klick auf "OK". | Zu diesem Zwecke erfolgen hier die Eingaben von IP-Netz "11.11.11.0" und Netz-Maske "255.255.255.0" und Klick auf "OK". | ||

| Zeile 105: | Zeile 107: | ||

Bild 12: Menü "IPsec-Einstellungen" mit Einstellung der "IKE DH-Gruppe" auf "DH5 (modp1536)" | Bild 12: Menü "IPsec-Einstellungen" mit Einstellung der "IKE DH-Gruppe" auf "DH5 (modp1536)" | ||

| − | Im Beispiel wurde hier die "IKE DH-Gruppe" bewußt auf den Wert "DH5 (modp1536)" umgestellt. | + | Im Beispiel wurde hier die "IKE DH-Gruppe" bewußt auf den Wert "DH5 (modp1536)" umgestellt. <br /> |

Nach Klick auf "Editor ..." wird das Menü "IPsec Konfiguration" angezeigt. | Nach Klick auf "Editor ..." wird das Menü "IPsec Konfiguration" angezeigt. | ||

| Zeile 119: | Zeile 121: | ||

Bild 14: Menü "IKEv2-Richtlinie" mit den Beispielwerten der neuen IKEv2-Richtlinie "AES256-SHA2(256)" | Bild 14: Menü "IKEv2-Richtlinie" mit den Beispielwerten der neuen IKEv2-Richtlinie "AES256-SHA2(256)" | ||

| − | Nach Klick auf "OK" wird wieder das Menü "IPsec Konfiguration" angezeigt, nun einschließlich der neuen IKEv2 Richtlinie "AES256-SHA2(256)". | + | Nach Klick auf "OK" wird wieder das Menü "IPsec Konfiguration" angezeigt, nun einschließlich der neuen IKEv2 Richtlinie "AES256-SHA2(256)". <br /> |

Weiter geht es nach Anwahl von "IPsec-Richtlinie" mit Klick auf "Hinzufügen". | Weiter geht es nach Anwahl von "IPsec-Richtlinie" mit Klick auf "Hinzufügen". | ||

Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten: | Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten: | ||

| − | [[Bild:IPSec_Client_IKEv2_15.png|none|Menü "IPsec-Richtlinie mit Beispielwerten | + | [[Bild:IPSec_Client_IKEv2_15.png|none|Menü "IPsec-Richtlinie" mit Beispielwerten]] |

Bild 15: Menü "IPsec-Richtlinie" mit den Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)" | Bild 15: Menü "IPsec-Richtlinie" mit den Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)" | ||

| Zeile 139: | Zeile 141: | ||

Bild 17: Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv2" mit den beiden ausgewählten neuen IKEv2- und IPsec-Richtlinien | Bild 17: Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv2" mit den beiden ausgewählten neuen IKEv2- und IPsec-Richtlinien | ||

| − | Nach Klick auf "OK" wird wieder das Menü "Profile" angezeigt mit dem nun fertigen neuen Profil "RS353jw_IPSec/IKEv2". | + | Nach Klick auf "OK" wird wieder das Menü "Profile" angezeigt mit dem nun fertigen neuen Profil "RS353jw_IPSec/IKEv2". <br /> |

Und nach Klick auf "OK" wird wieder das Startmenü angezeigt. | Und nach Klick auf "OK" wird wieder das Startmenü angezeigt. | ||

Aktuelle Version vom 7. Februar 2018, 16:50 Uhr

bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv2 und Preshared Key (PSK)

Inhaltsverzeichnis

Vorbemerkungen

- Ein bintec Secure IPSec Client soll beispielhaft für eine IPSec-Verbindung mit IKEv2 und Preshared Key (PSK) konfiguriert werden.

- Vorausgesetzt wird ein ordnungsgemäß installierter bintec Secure IPSec Client auf einem Windows PC.

- Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7.

- Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients.

Achtung: Die IPSec-Gegenstelle muß natürlich genau passend eingerichtet sein für die Einwahl des bintec Secure IPSec Clients.

Vorgehensweise

Im vorliegenden Beispiel soll sich der bintec Secure IPSec Client über einen IPSec-Tunnel mit IKEv2 und Preshared Key (PSK) mit dem LAN "11.11.11.0/24" einer IPSec-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) eines anderen Standortes verbinden. Die IP-Adresse "192.168.4.115" soll hierbei als "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) fungieren.

Die Konfiguration des bintec Secure IPSec Clients erfolgt in zwei wesentlichen Schritten:

- Schritt 1: Erstellen eines neuen Profils mit dem "Assistent für neues Profil"

- Schritt 2: Bearbeiten des neuen Profils mit Erstellung neuer IKEv2- und IPSec-Richtlinien

Schritt 1: Erstellen eines neuen Profils mit dem "Assistent für neues Profil"

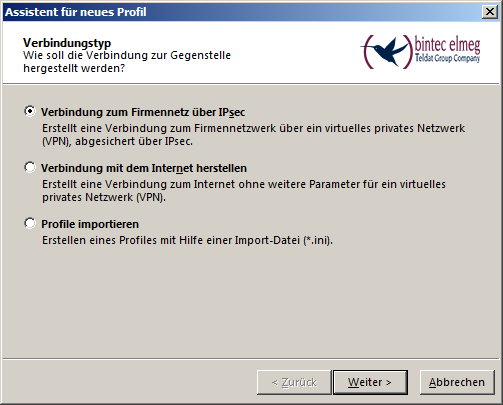

Nach dem Aufruf des bintec Secure IPSec Clients beginnt die Konfiguration im Hauptmenü unter "Konfiguration", "Profile". Mit Klick auf "Hinzufügen/Import" meldet sich der "Assistent für neues Profil".

Beispiel für den "Assistent für neues Profil" mit Auswahl des Verbindungstyps "Verbindung zum Firmennetz über IPsec":

Bild 1: "Assistent für neues Profil" mit Auswahl des Verbindungstyps, hier "Verbindung zum Firmennetz über IPsec"

Und "Weiter >".

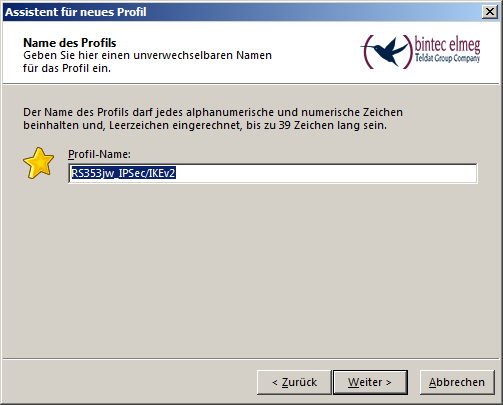

Beispiel für die Eingabe des Profil-Namens, hier "RS353jw_IPSec/IKEv2":

Bild 2: Eingabe des Profil-Namens, hier "RS353jw_IPSec/IKEv2"

Und "Weiter >".

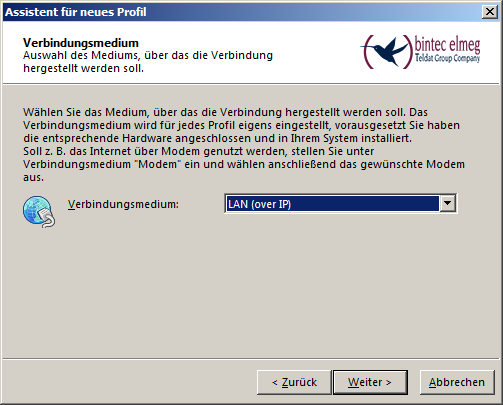

Beispiel für die Auswahl des Verbindungsmediums, hier "LAN (over IP)":

Bild 3: Auswahl des Verbindungsmediums, hier "LAN (over IP)"

Und "Weiter >".

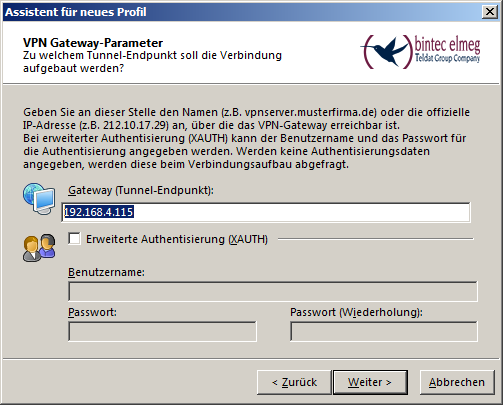

Beispiel für die Eingabe des VPN Gateways (Tunnel-Endpunkt), hier die "öffentliche" IP-Adresse "192.168.4.115" der IPSec-Gegenstelle:

Bild 4: Eingabe des VPN Gateways (Tunnel-Endpunkt) "192.168.4.115"

Hierbei soll die "192.168.4.115" testweise als die "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) fungieren.

Und "Weiter >".

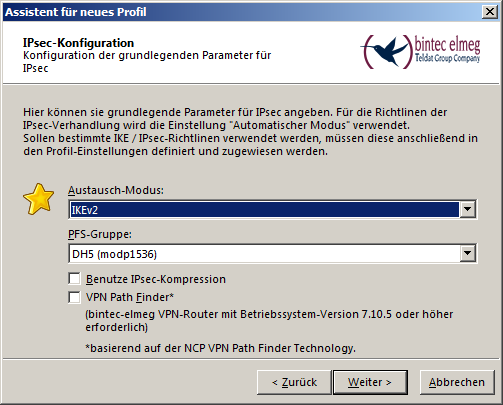

Beispiel für die "IPsec-Konfiguration" mit der "Konfiguration der grundlegenden Parameter für IPsec" für "IKEv2":

Bild 5: "IPsec-Konfiguration" mit "Konfiguration der grundlegenden Parameter für IPsec" für IKEv2

Als Austausch-Modus ist hier jetzt "IKEv2" ausgewählt und als PFS-Gruppe "DH5 (modp1536)".

Beachten Sie hier auch schon den Hinweistext auf die spätere Definition "bestimmter IKE/IPsec-Richtlinien".

Und "Weiter >".

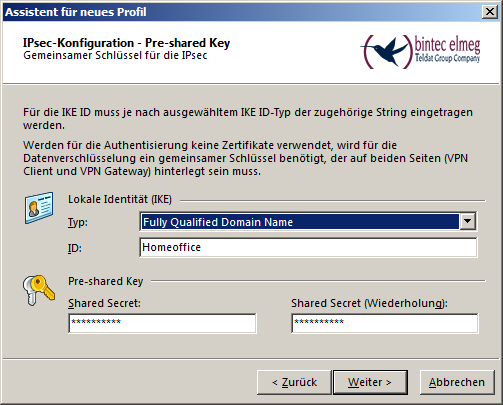

Beispiel für die Eingaben bei "Lokale Identität(IKE)" und "Pre-shared Key":

Bild 6: Beispieleingaben bei "Lokale Identität(IKE)" und "Pre-shared Key"

Hier wurde bei "Lokale Identität(IKE)" bewußt der Typ "Fully Qualified Domain Name" gewählt und typgemäß die ID "Homeoffice" eingegeben.

Achtung: Bei "Lokale Identität(IKE)" muß die Syntax der "ID" genau zum gewählten "Typ" passen. Aus Sicherheitsgründen kommt es hier auf die

exakten Schreibweisen von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang/kompliziert

eingegeben werden sollte. Diese beiden Werte müssen natürlich auch der IPSec-Gegenstelle in geeigneter Weise bekanntgegeben werden.

Und "Weiter >".

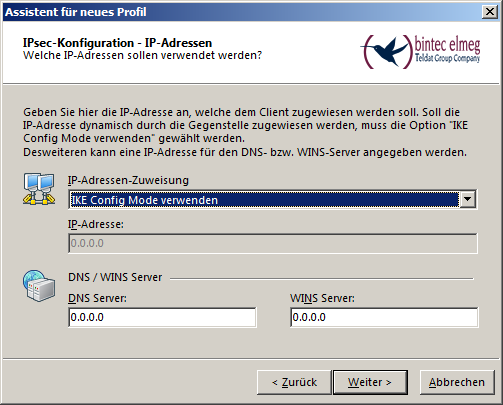

Beispiel für die Auswahl der "IP-Adressen-Zuweisung", hier "IKE Config Mode verwenden":

Bild 7: Auswahl der "IP-Adressen-Zuweisung", hier "IKE Config Mode verwenden"

Und "Weiter >".

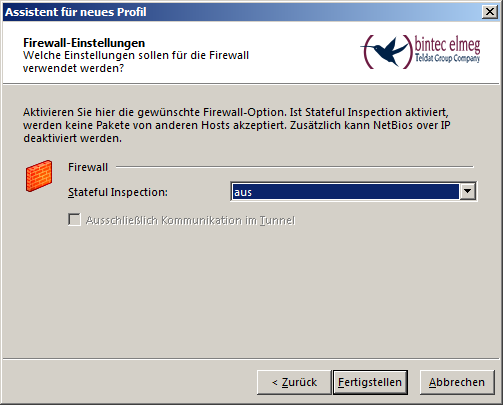

Beispiel für die "Firewall-Einstellungen":

Bild 8: "Firewall-Einstellungen"

Nach Klick auf "Fertigstellen" wird wieder das Menü "Profile" angezeigt.

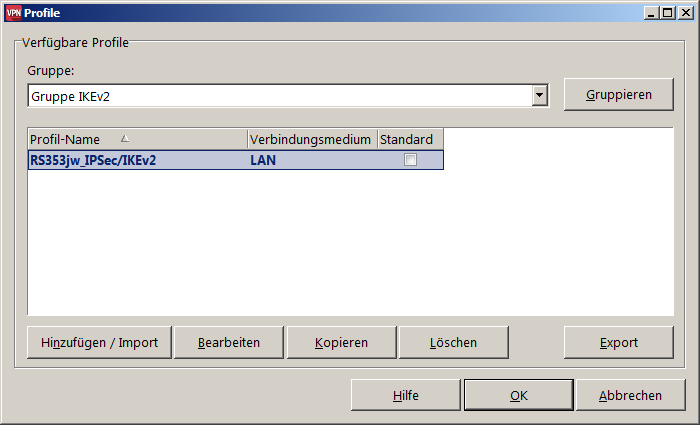

Beispiel für das Menü "Profile" mit dem neu erstellten Profil namens "RS353jw_IPSec/IKEv2":

Bild 9: Menü "Profile" mit neuem Profil "RS353jw_IPSec/IKEv2"

Schritt 2: Bearbeiten des neuen Profils mit Erstellung neuer IKEv2- und IPSec-Richtlinien

Die Bearbeitung des ausgewählten neuen Profils beginnt im Menü Profile mit Klick auf "Bearbeiten".

Es wird das Menü "Profil-Einstellungen" angezeigt, hier für das Profil namens "RS353jw_IPSec/IKEv2".

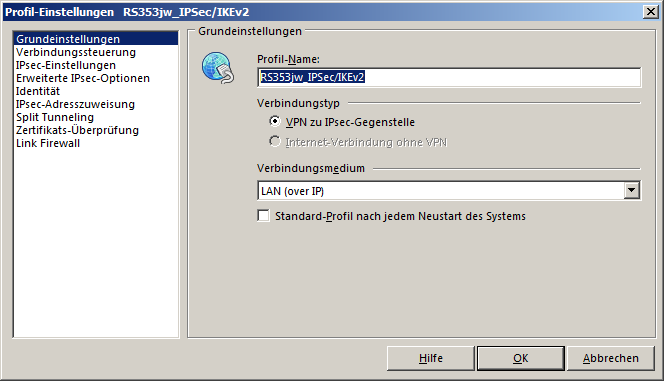

Beispiel mit dem Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv2":

Bild 10: Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv2"

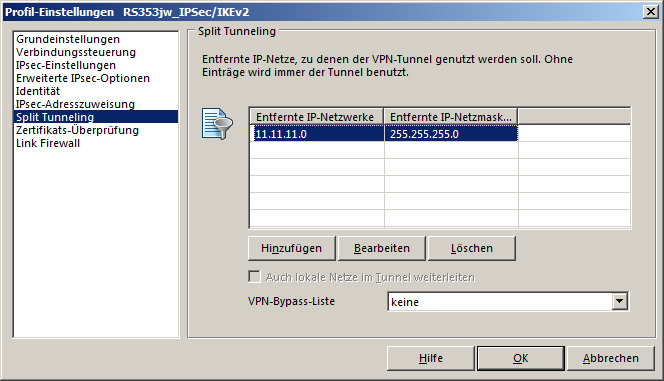

Weiter mit Klick auf "Split Tunneling", "Hinzufügen".

Im Beispiel soll über den VPN-Tunnel (nur) das LAN "11.11.11.0/24" der VPN-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) zugänglich sein.

Zu diesem Zwecke erfolgen hier die Eingaben von IP-Netz "11.11.11.0" und Netz-Maske "255.255.255.0" und Klick auf "OK".

Beispiel für für das Menü "Split Tunneling" nach Eingabe des Gegenstellen-LAN-IP-Netzes "11.11.11.0/24":

Bild 11: Menü "Split Tunneling" nach Eingabe des Gegenstellen-LAN-IP-Netzes "11.11.11.0/24"

Weiter mit Klick auf "IPsec-Einstellungen".

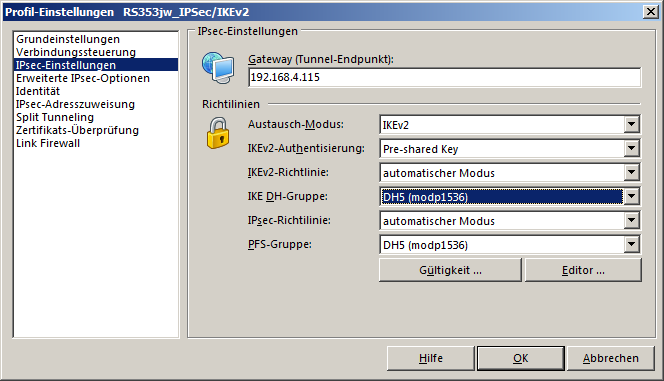

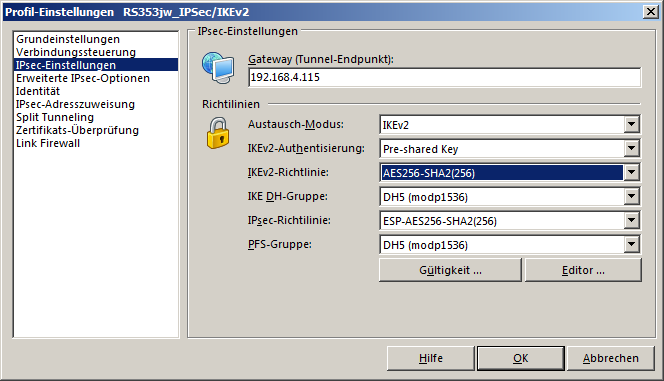

Beispiel für das Menü "IPsec-Einstellungen" zur Einstellung der "IKE DH-Gruppe" auf "DH5 (modp1536)":

Bild 12: Menü "IPsec-Einstellungen" mit Einstellung der "IKE DH-Gruppe" auf "DH5 (modp1536)"

Im Beispiel wurde hier die "IKE DH-Gruppe" bewußt auf den Wert "DH5 (modp1536)" umgestellt.

Nach Klick auf "Editor ..." wird das Menü "IPsec Konfiguration" angezeigt.

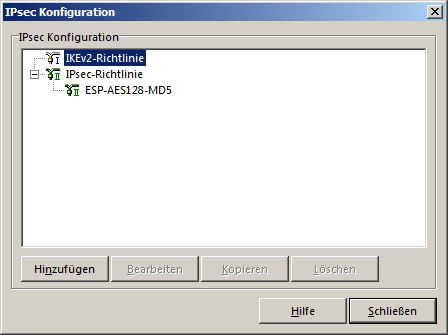

Beispiel für das Menü "IPsec Konfiguration":

Bild 13: Menü "IPsec Konfiguration"

Im vorliegenden Beispiel ist keine IKEv2-Richtlinie vorhanden, nur eine IPsec-Richtlinie "ESP-AES128-MD5" mit den Parametern ESP/AES128/MD5.

Daher sollen nun zwei neue Richtlinien erstellt werden. Nach Anwahl von "IKEv2-Richtline" geht es weiter mit Klick auf "Hinzufügen".

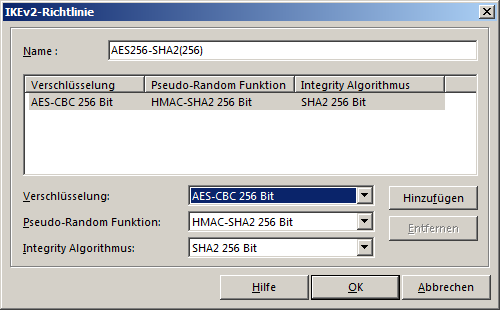

Beispiel für das Menü "IKEv2-Richtlinie" zur Erstellung einer neuen IKEv2-Richtlinie namens "AES256-SHA2(256)" mit Beispielwerten:

Bild 14: Menü "IKEv2-Richtlinie" mit den Beispielwerten der neuen IKEv2-Richtlinie "AES256-SHA2(256)"

Nach Klick auf "OK" wird wieder das Menü "IPsec Konfiguration" angezeigt, nun einschließlich der neuen IKEv2 Richtlinie "AES256-SHA2(256)".

Weiter geht es nach Anwahl von "IPsec-Richtlinie" mit Klick auf "Hinzufügen".

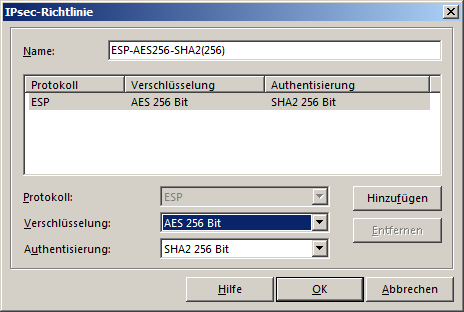

Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten:

Bild 15: Menü "IPsec-Richtlinie" mit den Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)"

Weiter mit Klick auf "OK".

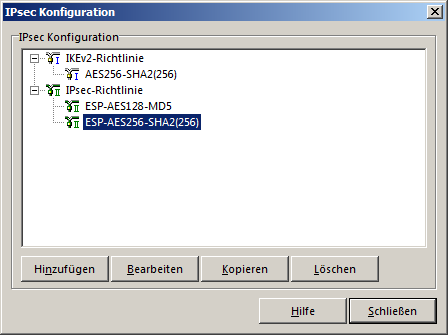

Beispiel für das Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "AES256-SHA2(256)" und "ESP-AES256-SHA2(256)":

Bild 16: Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "AES256-SHA2(256)" und "ESP-AES256-SHA2(256)"

Nach Klick auf "Schließen" wird wieder das Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv2" angezeigt.

Hier sind nun die beiden neu erstellten Richtlinien auszuwählen bei "IKEv2-Richtlinie" und bei "IPsec-Richtlinie".

Beispiel für das Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv2" mit den ausgewählten neuen Richtlinien für IKEv2 und IPSec:

Bild 17: Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv2" mit den beiden ausgewählten neuen IKEv2- und IPsec-Richtlinien

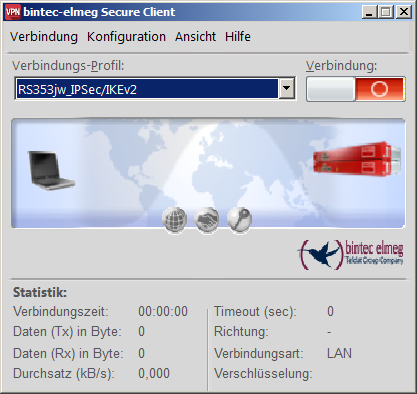

Nach Klick auf "OK" wird wieder das Menü "Profile" angezeigt mit dem nun fertigen neuen Profil "RS353jw_IPSec/IKEv2".

Und nach Klick auf "OK" wird wieder das Startmenü angezeigt.

Beispiel für das Startmenü des bintec Secure IPSec Clients mit ausgewähltem neuen "Verbindungs-Profil" namens "RS353jw_IPSec/IKEv2":

Bild 18: Startmenü mit dem ausgewähltem Verbindungs-Profil "RS353jw_IPSec/IKEv2"

Mit Betätigung des Schiebeschalters "Verbindung" kann hier nun die Aktivierung der gewünschten VPN-Verbindung veranlaßt werden,

- was unter günstigen Umständen nur wenige (z.B. 10) Sekunden an Zeit beansprucht.

Beispiel für das Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels mit IKEv2:

Bild 19: Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels mit IKEv2

Zum Trennen der bestehenden Verbindung ist wiederum der Schiebeschalter "Verbindung" zu betätigen.

Kontrolle der Funktion des konfigurierten VPN-Verbindungsprofiles mit IKEv2

- Eine gute Kontrolle ermöglichen die Syslog-Meldungen der IPSec-Gegenstelle.

- Bei bintec Routern zum Beispiel einfach am Prompt der Router-Konsole (z.B. Telnet) mittels Kommando "debug all&".

Beispielmeldungen beim erfolgreichen Aufbau der VPN-IPSec-Verbindung mit IKEv2 des bintec Secure IPSec Clients zu einem bintec RS353jw:

rs353jw_ks:> debug all& 11:19:37 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:500/192.168.4.115:500 <- 192.168.4.20:10952 11:19:37 DEBUG/IPSEC: IKE_SA: peer 0 () sa 6 (R): new ip 192.168.4.115 <- ip 192.168.4.20 11:19:37 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:4500/192.168.4.115:4500 <- 192.168.4.20:10954 11:19:37 DEBUG/IPSEC: IKE_SA: peer 1 (IPSec-Client_IKEv2) sa 6 (R): identified ip 192.168.4.115 <- ip 192.168.4.2011:19:37 DEBUG/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) bundle 0 (?): request for ip address received11:19:37 DEBUG/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) bundle 0 (?): ip address 11.11.11.50 assigned11:19:37 DEBUG/IPSEC: IKE_SA: peer 1 (IPSec-Client_IKEv2) sa 6 (R): [IkeSaInit] port change: local: 192.168.4.115:500->192.168.4.115:4500, remote: 192.168.4.20:10952->192.168.4.20:10954 11:19:37 INFO/IPSEC: IKE_SA: peer 1 (IPSec-Client_IKEv2) sa 6 (R): done id fqdn([0..9]=Homeoffice) <- id fqdn([0..9]=Homeoffice) [beba003d dc69027b : cb9c277e 0fc4a082] 11:19:37 INFO/IPSEC: IKE_SA: peer 1 (IPSec-Client_IKEv2) sa 6 (R): peer supports MOBIKE 11:19:37 INFO/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) traf 0 bundle 5 (R): created 11.11.11.0/24:0 < any > 11.11.11.50/32:0 rekeyed 0 11:19:37 INFO/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) bundle 5 (R): SA 9 established ESP[f36a5dd7] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 11:19:37 INFO/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) bundle 5 (R): SA 10 established ESP[a431eb2a] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 11:19:37 INFO/IPSEC: Activate Bundle 5 (Peer 1 Traffic -1) 11:19:37 INFO/IPSEC: CHILD_SA: peer 1 (IPSec-Client_IKEv2) traf 0 bundle 5 (R): established (192.168.4.115<->192.168.4.20) with 2 SAs life 7200 Sec/0 Kb rekey 6480 Sec/0 Kb Hb none PMTU

Anschließend noch testweises Pingen vom PC des IPSec-Clients durch den VPN-Tunnel zu einem Host im LAN der Gegenstelle:

D:\Temp>ping -n 3 11.11.11.110

Ping wird ausgeführt für 11.11.11.110 mit 32 Bytes Daten:

Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62

Antwort von 11.11.11.110: Bytes=32 Zeit=1ms TTL=62

Antwort von 11.11.11.110: Bytes=32 Zeit<1ms TTL=62

Ping-Statistik für 11.11.11.110:

Pakete: Gesendet = 3, Empfangen = 3, Verloren = 0 (0% Verlust),

Abschlußbemerkung

- Denken Sie bitte auch daran sich gegebenenfalls auch um eine ordungsgemäße DNS-Namensauflösung zu kümmern.

- Vergessen Sie nicht Ihre Konfiguration Ihres IPSec-Clients in eine Datei zu sichern - im Menü "Konfiguration" unter "Profil-Sicherung" mit Klick auf "Erstellen".

Basis

Erstellt: 23.11.2017

Produkt: bintec Secure IPSec Client

Release: Version 3.11, Build 32792, 64 Bit

KW: 52/2017

kst