bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv1 und Preshared Key (PSK): Unterschied zwischen den Versionen

| (7 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | '''<big>bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv1 und Preshared Key (PSK)</big>''' | + | '''<big>bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv1 und Preshared Key (PSK)</big>'''__NOEDITSECTION__ |

| − | __NOEDITSECTION__ | ||

===Vorbemerkungen=== | ===Vorbemerkungen=== | ||

| Zeile 7: | Zeile 6: | ||

* Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7. | * Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7. | ||

* Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients. | * Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients. | ||

| + | |||

| + | '''Achtung:''' Die IPSec-Gegenstelle muß natürlich genau passend eingerichtet sein für die Einwahl des bintec Secure IPSec Clients. | ||

===Vorgehensweise=== | ===Vorgehensweise=== | ||

Im vorliegenden Beispiel soll sich der IPSec-Client über einen IPSec-Tunnel mit IKEv1 und Preshared Key (PSK) mit dem LAN "11.11.11.0/24" eines RS353jw verbinden. | Im vorliegenden Beispiel soll sich der IPSec-Client über einen IPSec-Tunnel mit IKEv1 und Preshared Key (PSK) mit dem LAN "11.11.11.0/24" eines RS353jw verbinden. | ||

| − | Die IP-Adresse "192.168.4.115" soll hierbei als "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw) fungieren. | + | Die IP-Adresse "192.168.4.115" soll hierbei als "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) fungieren. |

Die Konfiguration des bintec Secure IPSec Clients erfolgt in zwei wesentlichen Schritten: | Die Konfiguration des bintec Secure IPSec Clients erfolgt in zwei wesentlichen Schritten: | ||

| Zeile 159: | Zeile 160: | ||

Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten: | Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten: | ||

| − | [[Bild:IPSec_Client_IKEv1_20.png|none|Menü "IPsec-Richtlinie mit Beispielwerten | + | [[Bild:IPSec_Client_IKEv1_20.png|none|Menü "IPsec-Richtlinie" mit Beispielwerten]] |

Bild 20: Menü "IPsec-Richtlinie" mit Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)" | Bild 20: Menü "IPsec-Richtlinie" mit Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)" | ||

| Zeile 168: | Zeile 169: | ||

Bild 21: Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "PSK-AES256-SHA2(256)" und "ESP-AES256-SHA2(256)" | Bild 21: Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "PSK-AES256-SHA2(256)" und "ESP-AES256-SHA2(256)" | ||

| − | Weiter geht es mit Klick auf "Schließen". Es wird wieder das | + | Weiter geht es mit Klick auf "Schließen". Es wird wieder das Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv1" angezeigt. <br /> |

Hier sind nun die beiden neuen Richtlinien auszuwählen bei "IKE-Richtlinie" und bei "IPsec-Richtlinie". | Hier sind nun die beiden neuen Richtlinien auszuwählen bei "IKE-Richtlinie" und bei "IPsec-Richtlinie". | ||

| Zeile 187: | Zeile 188: | ||

Bild 24: Startmenü mit dem ausgewähltem Verbindungs-Profil "RS353jw_IPSec/IKEv1" | Bild 24: Startmenü mit dem ausgewähltem Verbindungs-Profil "RS353jw_IPSec/IKEv1" | ||

| − | Mit Betätigung des Schiebeschalters "Verbindung" kann hier nun die Aktivierung der gewünschten VPN-Verbindung veranlaßt werden. | + | Mit Betätigung des Schiebeschalters "Verbindung" kann hier nun die Aktivierung der gewünschten VPN-Verbindung veranlaßt werden, <br /> |

| + | - was unter günstigen Umständen nur wenige (z.B. 10) Sekunden an Zeit beansprucht. | ||

| + | |||

| + | Beispiel für das Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels: | ||

| + | [[Bild:IPSec_Client_IKEv1_25.png|none|Startmenü mit Anzeige des erfolgreich aufgebauten VPN-Tunnels]] | ||

| + | Bild 25: Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels | ||

| + | |||

| + | Zum Trennen der bestehenden Verbindung ist wiederum der Schiebeschalter "Verbindung" zu betätigen. | ||

===Kontrolle der Funktion des konfigurierten VPN-Verbindungsprofiles=== | ===Kontrolle der Funktion des konfigurierten VPN-Verbindungsprofiles=== | ||

| − | * Eine | + | * Eine gute Kontrolle ermöglichen die Syslog-Meldungen der IPSec-Gegenstelle. |

* Bei bintec Routern zum Beispiel einfach am Prompt der Router-Konsole mittels Kommando "debug all&". | * Bei bintec Routern zum Beispiel einfach am Prompt der Router-Konsole mittels Kommando "debug all&". | ||

| Zeile 225: | Zeile 233: | ||

Anschließend noch testweises Ping vom PC durch den VPN-Tunnel zu einem Host im LAN der Gegenstelle: | Anschließend noch testweises Ping vom PC durch den VPN-Tunnel zu einem Host im LAN der Gegenstelle: | ||

| − | <pre>D:\ | + | <pre>D:\>ping 11.11.11.115 |

Ping wird ausgeführt für 11.11.11.115 mit 32 Bytes Daten: | Ping wird ausgeführt für 11.11.11.115 mit 32 Bytes Daten: | ||

Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 | Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 | ||

| Zeile 232: | Zeile 240: | ||

Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 | Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 | ||

Ping-Statistik für 11.11.11.115: | Ping-Statistik für 11.11.11.115: | ||

| − | + | Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust), | |

</pre> | </pre> | ||

| Zeile 240: | Zeile 248: | ||

===Basis=== | ===Basis=== | ||

| − | Erstellt: 7.11.2017 <br /> | + | Erstellt: 7.+8.11.2017 <br /> |

Produkt: bintec Secure IPSec Client <br /> | Produkt: bintec Secure IPSec Client <br /> | ||

Release: Version 3.11, Build 32792, 64 Bit <br /> | Release: Version 3.11, Build 32792, 64 Bit <br /> | ||

Aktuelle Version vom 7. Februar 2018, 16:49 Uhr

bintec Secure IPSec Client - Beispiel für die Konfiguration des bintec Secure IPSec Clients für eine IPSec Verbindung mit IKEv1 und Preshared Key (PSK)

Inhaltsverzeichnis

Vorbemerkungen

- Ein bintec Secure IPSec Client soll beispielhaft für eine IPSec-Verbindung mit IKEv1 und Preshared Key (PSK) konfiguriert werden.

- Vorausgesetzt wird ein ordnungsgemäß installierter bintec Secure IPSec Client auf einem Windows PC.

- Das Beispiel verwendet einen bintec Secure IPSec Client 64 Bit, Version 3.11, Build 32792 unter einem 64 Bit Betriebssystem Microsoft Windows 7.

- Ausführliche Beschreibungen zu sämtlichen Konfigurationsparametern bietet das integrierte "Hilfe"-Menü des bintec Secure IPSec Clients.

Achtung: Die IPSec-Gegenstelle muß natürlich genau passend eingerichtet sein für die Einwahl des bintec Secure IPSec Clients.

Vorgehensweise

Im vorliegenden Beispiel soll sich der IPSec-Client über einen IPSec-Tunnel mit IKEv1 und Preshared Key (PSK) mit dem LAN "11.11.11.0/24" eines RS353jw verbinden. Die IP-Adresse "192.168.4.115" soll hierbei als "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw oder be.IP plus) fungieren.

Die Konfiguration des bintec Secure IPSec Clients erfolgt in zwei wesentlichen Schritten:

- Schritt 1: Erstellen eines neuen Profils mit dem "Assistent für neues Profil"

- Schritt 2: Bearbeiten des neuen Profils mit Erstellung neuer IKE- und IPsec-Richtlinien

Schritt 1: Erstellen eines neuen Profils mit dem "Assistent für neues Profil"

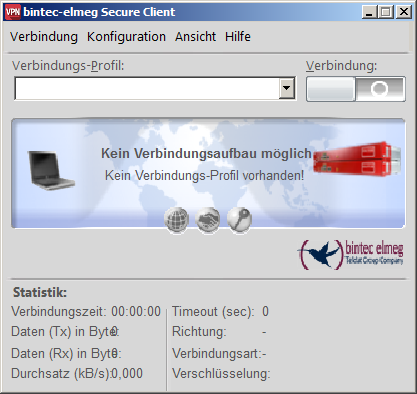

Nach dem Aufruf des bintec Secure IPSec Clients beginnt die Konfiguration im Hauptmenü.

Beispiel für das Hauptmenü des bintec Secure IPSec Clients:

Bild 1: Hauptmenü des bintec Secure IPSec Clients

Weiter geht es im Menü "Konfiguration" mit Klick auf "Profile".

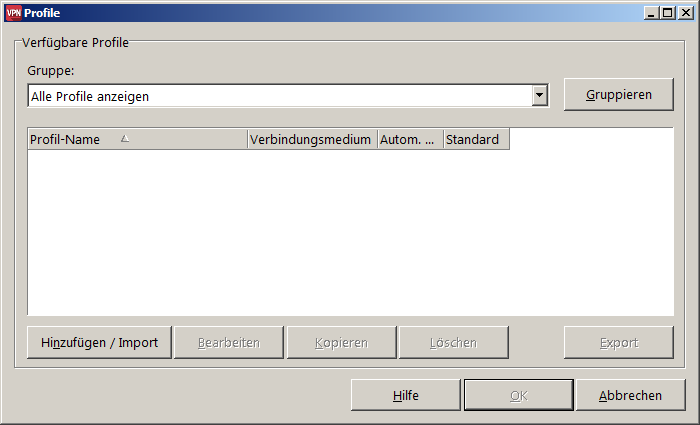

Beispiel für ein noch leeres Menü "Profile":

Bild 2: Leeres Menü "Profile"

Weiter geht es mit Klick auf "Hinzufügen/Import". Es meldet sich der "Assistent für neues Profil".

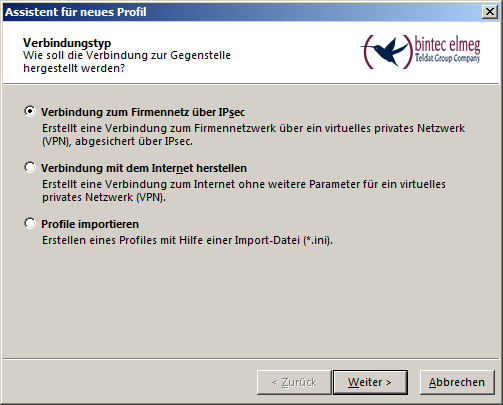

Beispiel für den "Assistent für neues Profil" mit Auswahl des Verbindungstyps "Verbindung zum Firmennetz über IPsec":

Bild 3: "Assistent für neues Profil" mit Auswahl des Verbindungstyps, hier "Verbindung zum Firmennetz über IPsec"

Weiter geht es mit Klick auf "Weiter >".

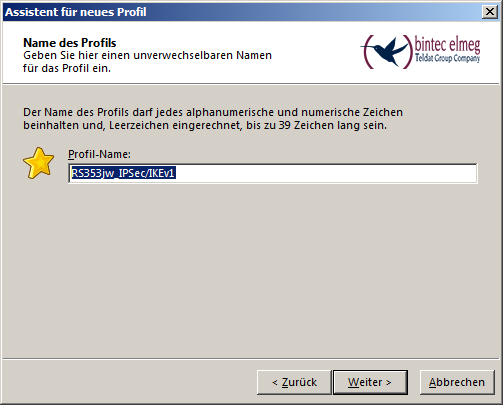

Beispiel für die Eingabe des Profil-Namens, hier "RS353jw_IPSec/IKEv1":

Bild 4: Eingabe des Profil-Namens, hier "RS353jw_IPSec/IKEv1"

Weiter geht es mit Klick auf "Weiter >".

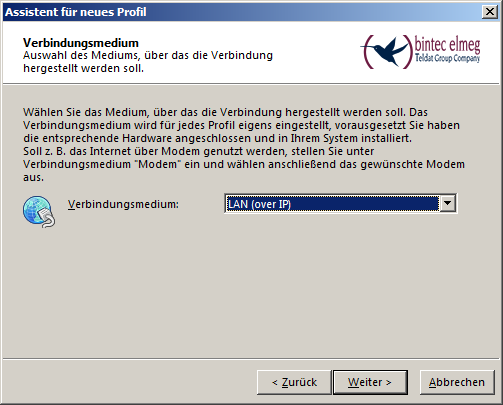

Beispiel für die Auswahl des Verbindungsmediums, hier "LAN (over IP)":

Bild 5: Auswahl des Verbindungsmediums, hier "LAN (over IP)"

Weiter geht es mit Klick auf "Weiter >".

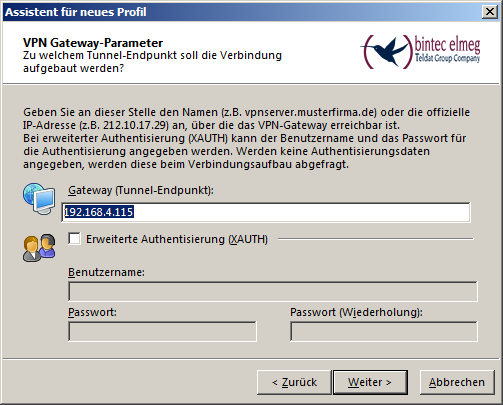

Beispiel für die Eingabe des VPN Gateways (Tunnel-Endpunkt), hier "192.168.4.115":

Bild 6: Eingabe des VPN Gateways (Tunnel-Endpunkt) "192.168.4.115"

Hierbei soll die "192.168.4.115" testweise als die "öffentliche" WAN-IP-Adresse der IPSec-Gegenstelle (z.B. bintec RS353jw) fungieren.

Weiter geht es mit Klick auf "Weiter >".

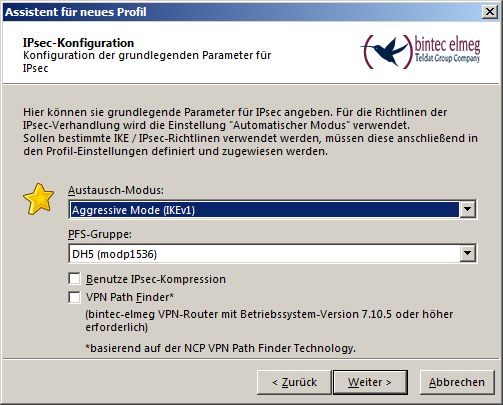

Beispiel für die "IPsec-Konfiguration" mit der "Konfiguration der grundlegenden Parameter für IPsec":

Bild 7: "IPsec-Konfiguration" mit "Konfiguration der grundlegenden Parameter für IPsec"

Der Austausch-Modus ist hier der "Agressive Mode (IKEv1)" und die PFS-Gruppe ist hier die "DH5 (modp1536)".

Beachten Sie hier auch schon den Hinweistext auf die spätere Definition "bestimmter IKE/IPsec-Richtlinien".

Weiter geht es mit Klick auf "Weiter >".

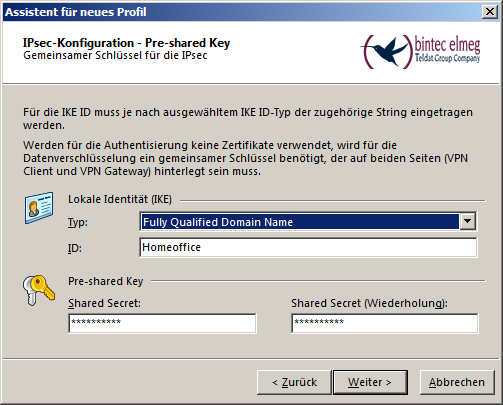

Beispiel für die Eingaben bei "Lokale Identität(IKE)" und "Pre-shared Key":

Bild 8: Beispieleingaben bei "Lokale Identität(IKE)" und "Pre-shared Key"

Hier wurde bei "Lokale Identität(IKE)" bewußt der Typ "Fully Qualified Domain Name" gewählt und typgemäß die ID "Homeoffice" eingegeben.

Achtung: Bei "Lokale Identität(IKE)" muß die Syntax der "ID" genau zum ausgewählten "Typ" passen.

Aus Sicherheitsgründen kommt es hier auch auf die exakten Schreibweisen von "ID" und "PSK" an, wobei der

"Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang / kompliziert eingegeben werden sollte.

Diese beiden Werte müssen natürlich auch der IPSec-Gegenstelle in geeigneter Weise bekanntgegeben werden.

Weiter geht es mit Klick auf "Weiter >".

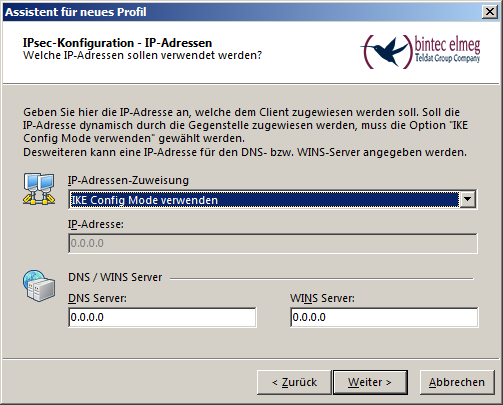

Beispiel für die Auswahl der "IP-Adressen-Zuweisung":

Bild 9: Auswahl der "IP-Adressen-Zuweisung"

Für die "IP-Adressen-Zuweisung" wurde hier "IKE Config Mode verwenden" ausgewählt.

Weiter geht es mit Klick auf "Weiter >".

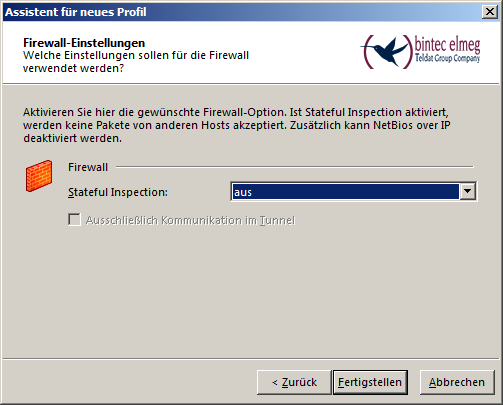

Beispiel für die "Firewall-Einstellungen":

Bild 10: "Firewall-Einstellungen"

Weiter geht es mit Klick auf "Fertigstellen". Es wird wieder das Menü "Profile" angezeigt.

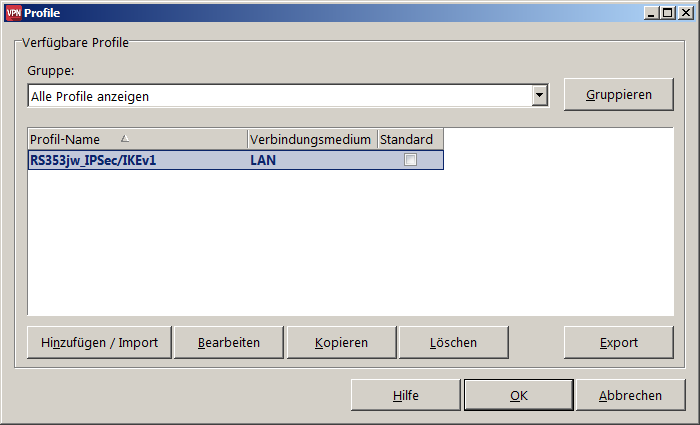

Beispiel für das Menü "Profile" mit dem neu erstellten Profil namens "RS353jw_IPSec/IKEv1":

Bild 11: Menü "Profile" mit neuem Profil "RS353jw_IPSec/IKEv1"

Schritt 2: Bearbeiten des neuen Profils mit Erstellung neuer IKE- und IPsec-Richtlinien

Die Bearbeitung des ausgewählten neuen Profils beginnt im Menü Profile mit Klick auf "Bearbeiten".

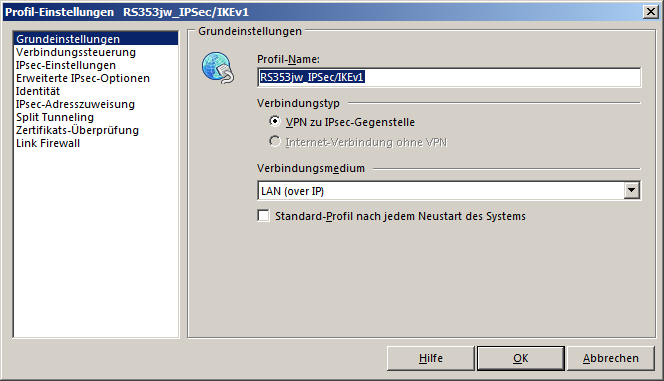

Es wird das Menü "Profil-Einstellungen" angezeigt, hier für das Profil namens "RS353jw_IPSec/IKEv1".

Beispiel mit dem Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv1":

Bild 12: Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv1"

Weiter geht es mit Klick auf "Split Tunneling".

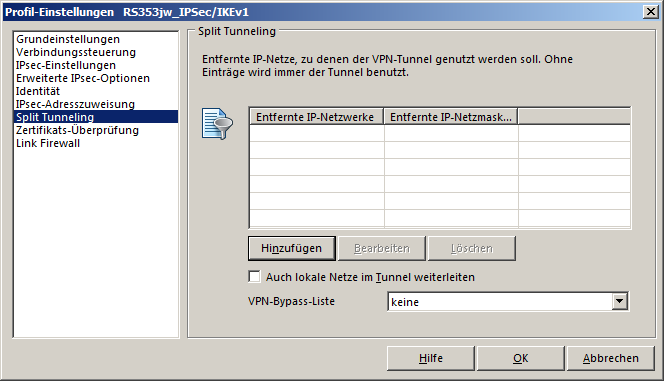

Beispiel für das Menü "Split Tunneling":

Bild 13: Menü "Split Tunneling"

Weiter geht es mit Klick auf "Hinzufügen".

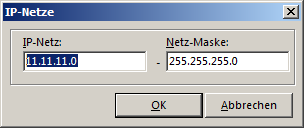

Beispiel für die Eingabe "IP-Netze":

Bild 14: Eingabe "IP-Netze"

Im Beispiel soll über den VPN-Tunnel (nur) das LAN "11.11.11.0/24" der VPN-Gegenstelle (z.B. bintec RS353jw) zugänglich sein.

Weiter geht es mit Klick auf "OK".

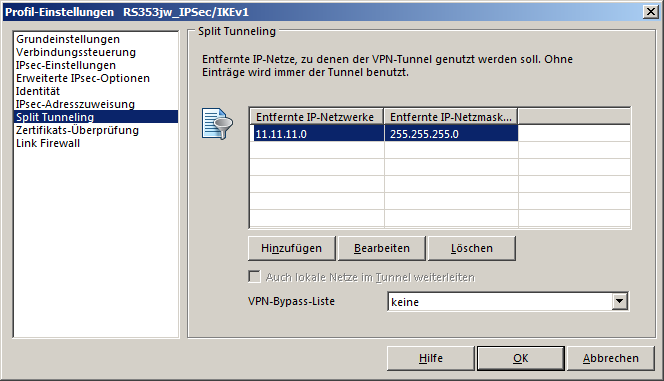

Beispiel für für das Menü "Split Tunneling" nach Eingabe des IP-Netzes:

Bild 15: Menü "Split Tunneling" nach Eingabe des IP-Netzes

Weiter geht es mit Klick auf "IPsec-Einstellungen".

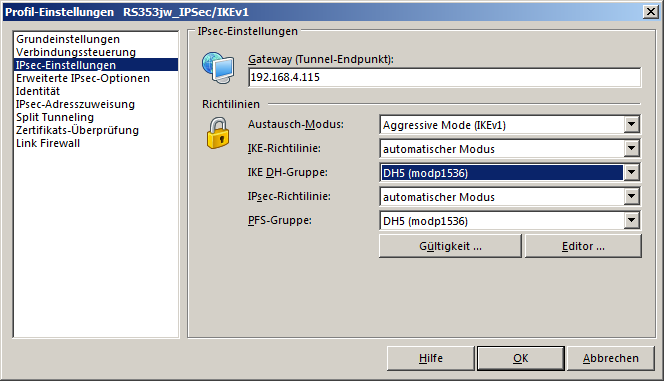

Beispiel für das Menü "IPsec-Einstellungen":

Bild 16: Menü "IPsec-Einstellungen"

Im Beispiel wurde hier für die "IKE DH-Gruppe" bewußt die Einstellung "DH5 (modp1536)" gewählt.

Weiter geht es mit Klick auf "Editor ...". Es wird das Menü "IPsec Konfiguration" angezeigt.

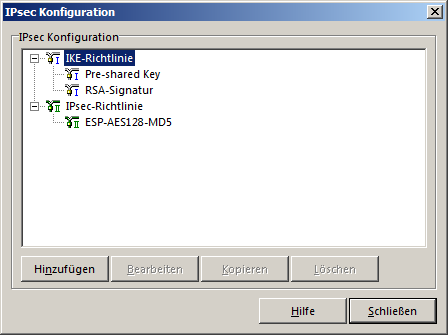

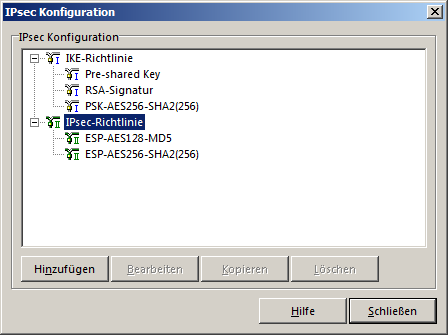

Beispiel für das Menü "IPsec Konfiguration":

Bild 17: Menü "IPsec Konfiguration"

Standardmäßig vorhanden sind die IKE-Richtlinie "Pre-shared Key" mit den Parametern PSK/AES128/SHA und die

IPsec-Richtlinie "ESP-AES128-MD5" mit den Parametern ESP/AES128/MD5. Da im vorliegenden Beispiel andere

Verschlüsselungsparameter verwendet werden sollen, werden hier neue Richtlinien erstellt.

Weiter geht es nach Anwahl von "IKE-Richtline" mit Klick auf "Hinzufügen".

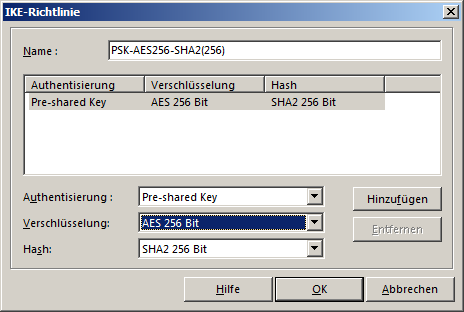

Beispiel für das Menü "IKE-Richtlinie" zur Erstellung einer neuen IKE-Richtlinie namens "PSK-AES256-SHA2(256)" mit Beispielwerten:

Bild 18: Menü "IKE-Richtlinie" mit Beispielwerten der neuen IKE-Richtlinie "PSK-AES256-SHA2(256)"

Weiter geht es mit Klick auf "OK".

Beispiel für das Menü "IPsec Konfiguration" mit der neuen IKE Richtlinie "PSK-AES256-SHA2(256)":

Bild 19: Menü "IPsec Konfiguration" mit neuer IKE Richtlinie "PSK-AES256-SHA2(256)"

Weiter geht es nach Anwahl von "IPsec-Richtlinie" mit Klick auf "Hinzufügen".

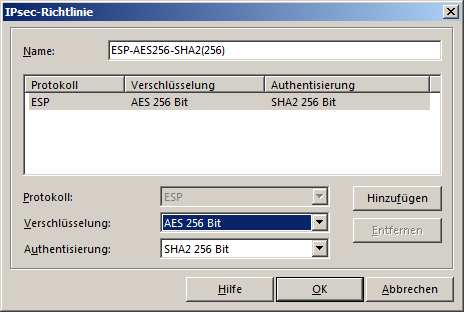

Beispiel für das Menü "IPsec-Richtlinie" zur Erstellung einer neuen IPsec-Richtlinie namens "ESP-AES256-SHA2(256)" mit Beispielwerten:

Bild 20: Menü "IPsec-Richtlinie" mit Beispielwerten der neuen IPsec-Richtlinie "ESP-AES256-SHA2(256)"

Weiter geht es mit Klick auf "OK".

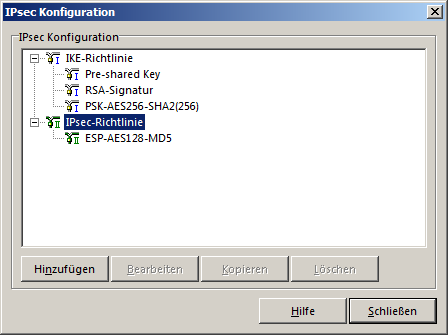

Beispiel für das Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "PSK-AES256-SHA2(256)" und "ESP-AES256-SHA2(256)":

Bild 21: Menü "IPsec Konfiguration" mit den beiden neu erstellten Richtlinien "PSK-AES256-SHA2(256)" und "ESP-AES256-SHA2(256)"

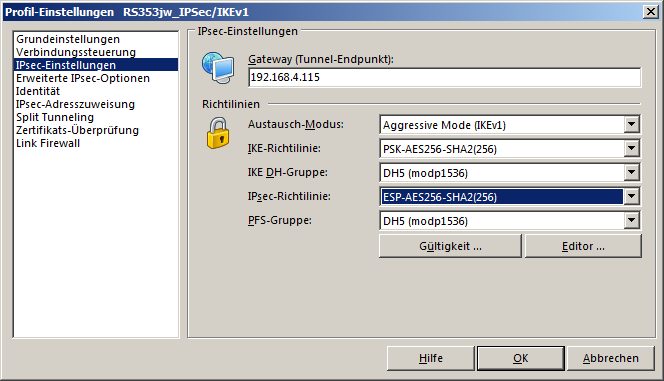

Weiter geht es mit Klick auf "Schließen". Es wird wieder das Menü "Profil-Einstellungen" für das Profil "RS353jw_IPSec/IKEv1" angezeigt.

Hier sind nun die beiden neuen Richtlinien auszuwählen bei "IKE-Richtlinie" und bei "IPsec-Richtlinie".

Beispiel für das Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv1" mit den beiden ausgewählten neuen Richtlinien für IKE und IPSec:

Bild 22: Menü "Profil-Einstellungen" des Profils "RS353jw_IPSec/IKEv1" mit den beiden neuen IKE- und IPsec-Richtlinien

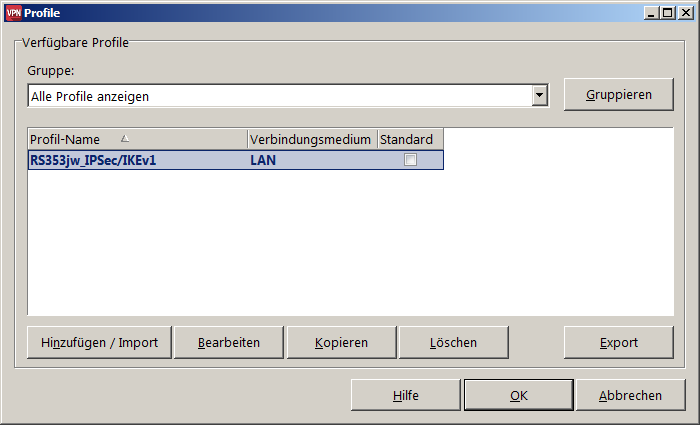

Weiter geht es mit Klick auf "OK". Es wird wieder das Menü "Profile" angezeigt.

Beispiel für das Menü "Profile" mit dem fertigen neuen Profil "RS353jw_IPSec/IKEv1":

Bild 23: Menü "Profile" mit fertigen neuem Profil "RS353jw_IPSec/IKEv1"

Weiter geht es mit Klick auf "OK", es wird wieder das Startmenü angezeigt.

Beispiel für das Startmenü des bintec Secure IPSec Clients mit ausgewähltem neuen "Verbindungs-Profil" namens "RS353jw_IPSec/IKEv1":

Bild 24: Startmenü mit dem ausgewähltem Verbindungs-Profil "RS353jw_IPSec/IKEv1"

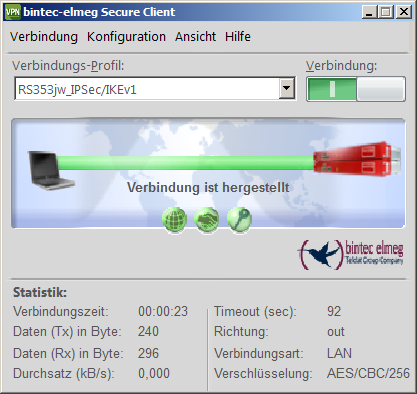

Mit Betätigung des Schiebeschalters "Verbindung" kann hier nun die Aktivierung der gewünschten VPN-Verbindung veranlaßt werden,

- was unter günstigen Umständen nur wenige (z.B. 10) Sekunden an Zeit beansprucht.

Beispiel für das Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels:

Bild 25: Startmenü (sog. "Monitor") des bintec Secure IPSec Clients mit der Anzeige des erfolgreich aufgebauten VPN-Tunnels

Zum Trennen der bestehenden Verbindung ist wiederum der Schiebeschalter "Verbindung" zu betätigen.

Kontrolle der Funktion des konfigurierten VPN-Verbindungsprofiles

- Eine gute Kontrolle ermöglichen die Syslog-Meldungen der IPSec-Gegenstelle.

- Bei bintec Routern zum Beispiel einfach am Prompt der Router-Konsole mittels Kommando "debug all&".

Beispielmeldungen bei der erfolgreichen VPN-IPSec-Verbindung des bintec Secure IPSec Clients zu einem bintec RS353jw:

rs353jw_ks:> debug all& 19:10:44 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:500/192.168.4.115:500 <- 192.168.4.20:10952 19:10:44 DEBUG/IPSEC: P1: peer 0 () sa 7 (R): new ip 192.168.4.115 <- ip 192.168.4.20 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'da8e937880010000' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '4a131c81070358455c5728f20e95452f' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'cb1ed48b6d68269bb411b61a07bce257' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'cbe79444a0870de4224a2c151fbfe099' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is 'c61baca1f1a60cc10800000000000000' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '4048b7d56ebce88525e7de7f00d6c2d3c0000000' 19:10:44 INFO/IPSEC: P1: peer 0 () sa 7 (R): Vendor ID: 192.168.4.20:10952 (No Id) is '12f5f28c457168a9702d9fe274cc0100' 19:10:44 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 7 (R): identified ip 192.168.4.115 <- ip 192.168.4.20 19:10:44 DEBUG/INET: NAT: new incoming session on ifc 1000000 prot 17 192.168.4.115:4500/192.168.4.115:4500 <- 192.168.4.20:10954 19:10:44 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 7 (R): notify id fqdn(any:0,[0..6]=rs353jw) <- id fqdn(any:0,[0..9]=Homeoffice): Initial contact notification proto 1 spi(16) = [9ff35db5 98c98e5f : 66463ede 4b7b0378]19:10:44 DEBUG/IPSEC: P1: peer 1 (Test_Peer) sa 7 (R): [Aggr] NAT-T: port change: local: 192.168.4.115:500->192.168.4.115:4500, remote: 192.168.4.20:10952->192.168.4.20:10954 19:10:44 INFO/IPSEC: P1: peer 1 (Test_Peer) sa 7 (R): done id fqdn(any:0,[0..6]=rs353jw) <- id fqdn(any:0,[0..9]=Homeoffice) AG[9ff35db5 98c98e5f : 66463ede 4b7b0378] 19:10:46 INFO/IPSEC: CFG: peer 1 (Test_Peer) sa 7 (R): request for ip address received 19:10:46 INFO/IPSEC: CFG: peer 1 (Test_Peer) sa 7 (R): ip address 11.11.11.50 assigned 19:10:46 INFO/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 3 (R): created 11.11.11.0/24:0 < any > 11.11.11.50/32:0 rekeyed 0 19:10:46 DEBUG/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 3 (R): SA 5 established ESP[72067215] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 19:10:46 DEBUG/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 3 (R): SA 6 established ESP[5af9b677] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha2-256 (256 bit) 19:10:46 INFO/IPSEC: Activate Bundle 3 (Peer 1 Traffic -1) 19:10:46 INFO/IPSEC: P2: peer 1 (Test_Peer) traf 0 bundle 3 (R): established (192.168.4.115<->192.168.4.20) with 2 SAs life 28800 Sec/0 Kb rekey 25920 Sec/0 Kb Hb none PMTU

Anschließend noch testweises Ping vom PC durch den VPN-Tunnel zu einem Host im LAN der Gegenstelle:

D:\>ping 11.11.11.115 Ping wird ausgeführt für 11.11.11.115 mit 32 Bytes Daten: Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 Antwort von 11.11.11.115: Bytes=32 Zeit<1ms TTL=63 Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 Antwort von 11.11.11.115: Bytes=32 Zeit=1ms TTL=63 Ping-Statistik für 11.11.11.115: Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Abschlußbemerkung

- Denken Sie bitte auch daran sich gegebenenfalls auch um eine ordungsgemäße DNS-Namensauflösung zu kümmern.

- Vergessen Sie nicht Ihre Konfiguration in eine Datei zu sichern - im Menü "Konfiguration" unter "Profil-Sicherung" mit Klick auf "Erstellen".

Basis

Erstellt: 7.+8.11.2017

Produkt: bintec Secure IPSec Client

Release: Version 3.11, Build 32792, 64 Bit

KW: 48/2017

kst