bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2: Unterschied zwischen den Versionen

| (5 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

<!-- ==bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2== --> | <!-- ==bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2== --> | ||

'''<big>bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2</big>''' | '''<big>bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2</big>''' | ||

| − | |||

<!-- __NOTOC__= no table of content --> | <!-- __NOTOC__= no table of content --> | ||

===Vorbemerkungen=== | ===Vorbemerkungen=== | ||

| − | * Über einen IPSec-VPN-Tunnel mit IKEv2 sollen zwei örtlich getrennt liegende LANs routingtechnisch verbunden werden ("LAN-zu-LAN" | + | * Über einen IPSec-VPN-Tunnel mit IKEv2 sollen zwei örtlich getrennt liegende LANs routingtechnisch miteinander verbunden werden ("LAN-zu-LAN"/"lan2lan"). <br /> |

* Im Beispiel werden ein bintec RS353jw und ein bintec elmeg be.IP plus verwendet, beide mit Software-Version 10.1.27. Die Konfiguration erfolgt mittels GUI. <br /> | * Im Beispiel werden ein bintec RS353jw und ein bintec elmeg be.IP plus verwendet, beide mit Software-Version 10.1.27. Die Konfiguration erfolgt mittels GUI. <br /> | ||

* Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren. <br /> | * Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren. <br /> | ||

| Zeile 11: | Zeile 10: | ||

Die Konfiguration der IPSec-Verbindungen erfolgt im GUI Menü "VPN" unter "IPSec" auf der Menükartenseite "IPSec-Peers". <br /> | Die Konfiguration der IPSec-Verbindungen erfolgt im GUI Menü "VPN" unter "IPSec" auf der Menükartenseite "IPSec-Peers". <br /> | ||

| − | Die grundsätzlichen | + | Die grundsätzlichen individuellen Parameterbeschreibungen findet man im Kontext-Menü der Online-Hilfe und im Manual. <br /> |

Auf beiden Geräten soll von initial unkonfiguriertem IPSec ausgegangen werden (entspr. Auslieferungszustand). <br /> | Auf beiden Geräten soll von initial unkonfiguriertem IPSec ausgegangen werden (entspr. Auslieferungszustand). <br /> | ||

| Zeile 17: | Zeile 16: | ||

Im vorliegenden Beispiel soll das LAN 10.10.10.0/24 des be.IP plus mit dem LAN 11.11.11.0/24 des RS353jw über einen IPSec-Tunnel mit IKEv2 verbunden werden. <br /> | Im vorliegenden Beispiel soll das LAN 10.10.10.0/24 des be.IP plus mit dem LAN 11.11.11.0/24 des RS353jw über einen IPSec-Tunnel mit IKEv2 verbunden werden. <br /> | ||

| − | Die beiden IP-Adressen 192.168.4.115 und 192.168.4.110 sollen als "öffentliche" WAN-IP-Adressen fungieren. <br /> | + | Die beiden IP-Adressen 192.168.4.115 und 192.168.4.110 sollen hierbei als "öffentliche" WAN-IP-Adressen fungieren. <br /> |

| − | ====Konfiguration des be.IP plus==== | + | ====Konfiguration des IPSec-Peers mit IKEv2 in der be.IP plus==== |

| + | |||

| + | Das Anlegen des IPSec-Peers mit IKEv2 erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU". <br /> | ||

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2: | Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2: | ||

[[Bild:IPSec_IKEv2_LAN_zu_LAN01.png|none|be.IP plus: Konfiguration des IPSec-Peers mit IKEv2]] | [[Bild:IPSec_IKEv2_LAN_zu_LAN01.png|none|be.IP plus: Konfiguration des IPSec-Peers mit IKEv2]] | ||

| − | Bild 1: GUI-Menü der be.IP plus mit Konfiguration des IPSec-Peers mit IKEv2 <br /> | + | Bild 1: GUI-Menü der be.IP plus mit der Konfiguration des IPSec-Peers mit IKEv2 <br /> |

| − | Mit dem Klick auf "OK" werden | + | Mit dem Klick auf "OK" werden die Profile Phase1 IKEv2 "Multiproposal" und Phase2 "Multi-Proposal" automatisch generiert, aber dem IPSec-Peer noch nicht explizit zugewiesen. <br /> |

| − | + | Beispiel mit be.IP plus im GUI-Menü des IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der Phase1- und Phase2-Profile: | |

[[Bild:IPSec_IKEv2_LAN_zu_LAN02.png|none|be.IP plus: Zuweisung der Phase1- und Phase2-Profile]] | [[Bild:IPSec_IKEv2_LAN_zu_LAN02.png|none|be.IP plus: Zuweisung der Phase1- und Phase2-Profile]] | ||

| − | Bild 2: | + | Bild 2: IPSec-Peer-Menü der be.IP plus mit der Zuweisung der Phase1- und Phase2-Profile <br /> |

| + | |||

| + | ====Konfiguration des IPSec-Peers mit IKEv2 im bintec RS353jw==== | ||

| − | + | Das Anlegen des IPSec-Peers mit IKEv2 erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU". <br /> | |

Beispiel für das GUI-Menü des bintec RS353jw mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2: | Beispiel für das GUI-Menü des bintec RS353jw mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2: | ||

| Zeile 37: | Zeile 40: | ||

Bild 3: GUI-Menü des bintec RS353jw mit der Konfiguration des IPSec-Peers mit IKEv2 <br /> | Bild 3: GUI-Menü des bintec RS353jw mit der Konfiguration des IPSec-Peers mit IKEv2 <br /> | ||

| − | Mit dem Klick auf "OK" werden | + | Mit dem Klick auf "OK" werden die Profile Phase1 IKEv2 "Multiproposal" und Phase2 "Multi-Proposal" automatisch generiert, aber dem IPSec-Peer noch nicht explizit zugewiesen. <br /> |

| − | GUI-Menü des | + | Beispiel mit bintec RS353jw im GUI-Menü des IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der Phase1- und Phase2-Profile: |

[[Bild:IPSec_IKEv2_LAN_zu_LAN04.png|none|bintec RS353jw: Zuweisung der Phase1- und Phase2-Profile]] | [[Bild:IPSec_IKEv2_LAN_zu_LAN04.png|none|bintec RS353jw: Zuweisung der Phase1- und Phase2-Profile]] | ||

| − | Bild 4: | + | Bild 4: IPSec-Peer-Menü des bintec RS353jw mit der Zuweisung der Phase1- und Phase2-Profile <br /> |

| − | ===Kontrolle des Verbindungsaufbaus der | + | ===Kontrolle des Verbindungsaufbaus der IPSec-VPN-Verbindung mit IKEv2=== |

* Eine Kontrolle des Verbindungsaufbaus kann am Prompt der Router-Konsole (Telnet, SSH oder seriell) mit dem Kommando "debug all&" erfolgen. | * Eine Kontrolle des Verbindungsaufbaus kann am Prompt der Router-Konsole (Telnet, SSH oder seriell) mit dem Kommando "debug all&" erfolgen. | ||

| − | Beispielausgaben auf der Konsole des Initiators be.IP plus mit Ping zur Gegenstelle RS353jw: | + | Beispielausgaben auf der Konsole des Initiators be.IP plus mit Ping durch den IPSec-VPN-Tunnel zur Gegenstelle RS353jw: |

<PRE> | <PRE> | ||

be.ip_plus_ks:> debug all& | be.ip_plus_ks:> debug all& | ||

| Zeile 73: | Zeile 76: | ||

be.ip_plus_ks:> | be.ip_plus_ks:> | ||

</PRE> | </PRE> | ||

| − | |||

Gleichzeitige Ausgaben auf der Konsole des Responders RS353jw: | Gleichzeitige Ausgaben auf der Konsole des Responders RS353jw: | ||

| Zeile 105: | Zeile 107: | ||

[[Kategorie:VPN]] | [[Kategorie:VPN]] | ||

| + | [[Kategorie:VPN ALL-IP]] | ||

| − | <!-- RS-Serie, RSxx3-Serie, be.IP plus, be.IP-Serie, VPN, IPSec, IKEv2 --> | + | <!-- RS-Serie, RSxx3-Serie, be.IP plus, be.IP-Serie, VPN, IPSec, IKEv2, LAN2LAN, LAN-zu-LAN-Verbindung --> |

Aktuelle Version vom 7. September 2017, 09:12 Uhr

bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Verbindung LAN-zu-LAN mit IPSec IKEv2

Inhaltsverzeichnis

Vorbemerkungen

- Über einen IPSec-VPN-Tunnel mit IKEv2 sollen zwei örtlich getrennt liegende LANs routingtechnisch miteinander verbunden werden ("LAN-zu-LAN"/"lan2lan").

- Im Beispiel werden ein bintec RS353jw und ein bintec elmeg be.IP plus verwendet, beide mit Software-Version 10.1.27. Die Konfiguration erfolgt mittels GUI.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktiven Konfigurationen in externe Dateien, bevor Sie mit Änderungen an den Konfigurationen beginnen.

Die Konfiguration der IPSec-Verbindungen erfolgt im GUI Menü "VPN" unter "IPSec" auf der Menükartenseite "IPSec-Peers".

Die grundsätzlichen individuellen Parameterbeschreibungen findet man im Kontext-Menü der Online-Hilfe und im Manual.

Auf beiden Geräten soll von initial unkonfiguriertem IPSec ausgegangen werden (entspr. Auslieferungszustand).

Vorgehensweise

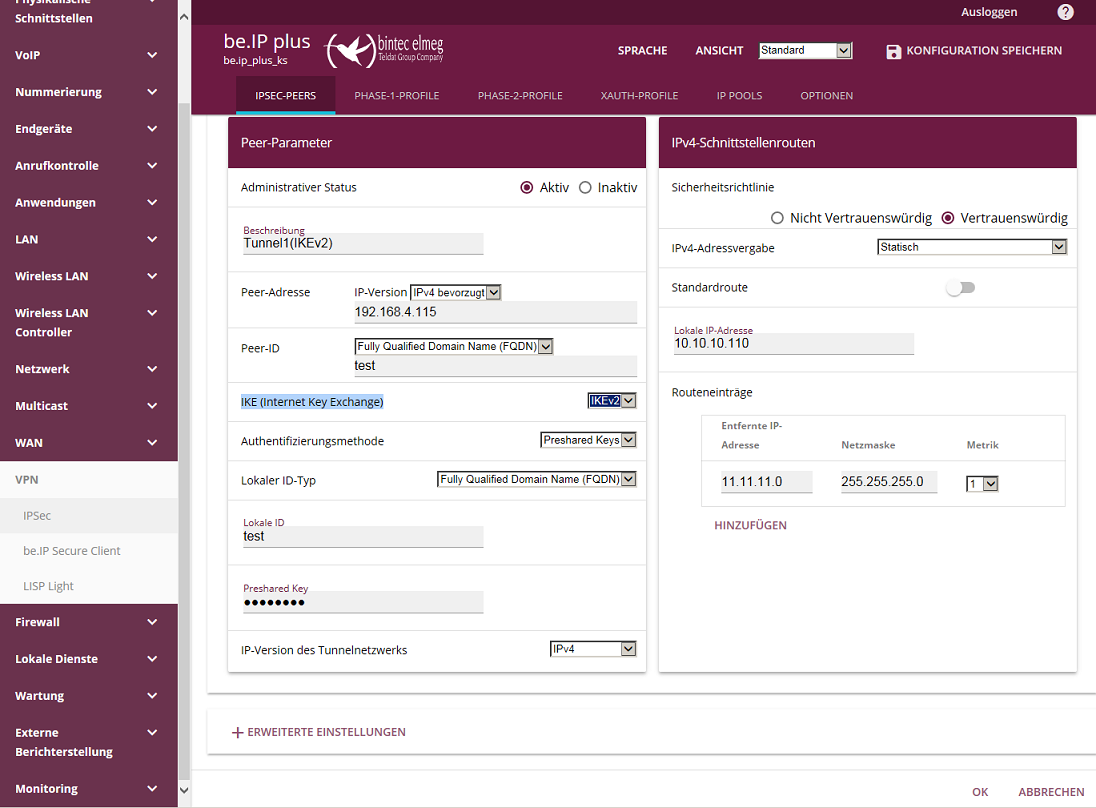

Im vorliegenden Beispiel soll das LAN 10.10.10.0/24 des be.IP plus mit dem LAN 11.11.11.0/24 des RS353jw über einen IPSec-Tunnel mit IKEv2 verbunden werden.

Die beiden IP-Adressen 192.168.4.115 und 192.168.4.110 sollen hierbei als "öffentliche" WAN-IP-Adressen fungieren.

Konfiguration des IPSec-Peers mit IKEv2 in der be.IP plus

Das Anlegen des IPSec-Peers mit IKEv2 erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2:

Bild 1: GUI-Menü der be.IP plus mit der Konfiguration des IPSec-Peers mit IKEv2

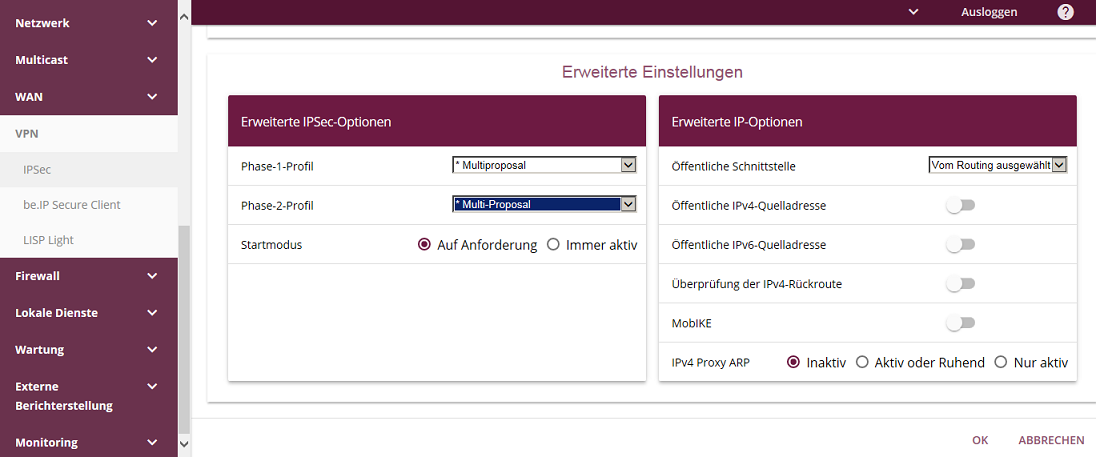

Mit dem Klick auf "OK" werden die Profile Phase1 IKEv2 "Multiproposal" und Phase2 "Multi-Proposal" automatisch generiert, aber dem IPSec-Peer noch nicht explizit zugewiesen.

Beispiel mit be.IP plus im GUI-Menü des IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der Phase1- und Phase2-Profile:

Bild 2: IPSec-Peer-Menü der be.IP plus mit der Zuweisung der Phase1- und Phase2-Profile

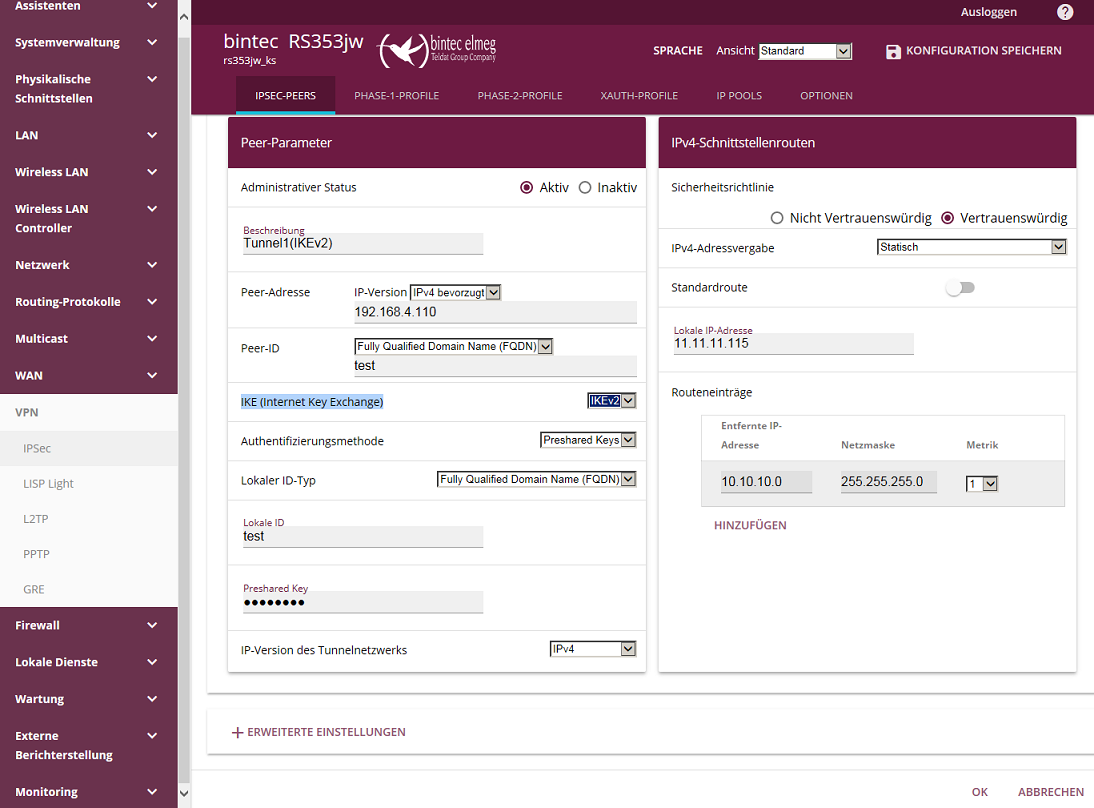

Konfiguration des IPSec-Peers mit IKEv2 im bintec RS353jw

Das Anlegen des IPSec-Peers mit IKEv2 erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

Beispiel für das GUI-Menü des bintec RS353jw mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv2:

Bild 3: GUI-Menü des bintec RS353jw mit der Konfiguration des IPSec-Peers mit IKEv2

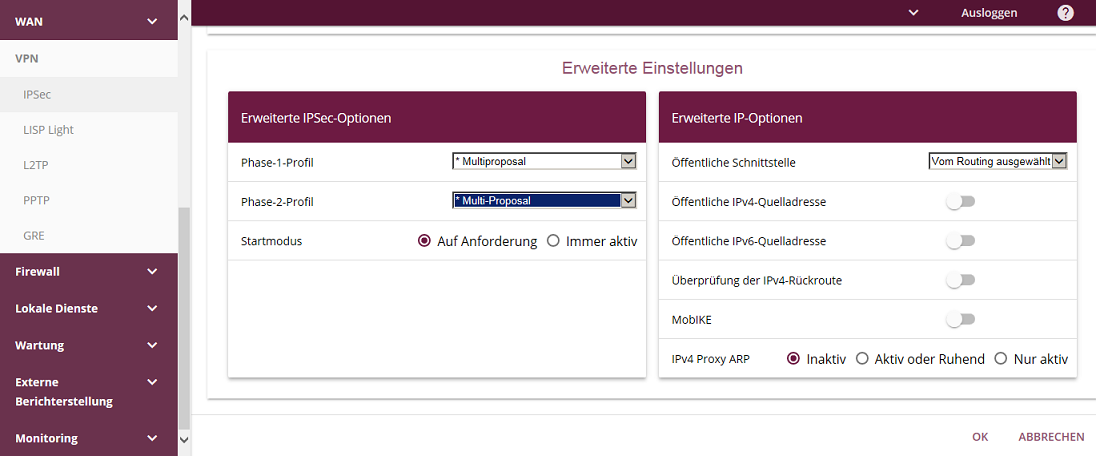

Mit dem Klick auf "OK" werden die Profile Phase1 IKEv2 "Multiproposal" und Phase2 "Multi-Proposal" automatisch generiert, aber dem IPSec-Peer noch nicht explizit zugewiesen.

Beispiel mit bintec RS353jw im GUI-Menü des IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der Phase1- und Phase2-Profile:

Bild 4: IPSec-Peer-Menü des bintec RS353jw mit der Zuweisung der Phase1- und Phase2-Profile

Kontrolle des Verbindungsaufbaus der IPSec-VPN-Verbindung mit IKEv2

- Eine Kontrolle des Verbindungsaufbaus kann am Prompt der Router-Konsole (Telnet, SSH oder seriell) mit dem Kommando "debug all&" erfolgen.

Beispielausgaben auf der Konsole des Initiators be.IP plus mit Ping durch den IPSec-VPN-Tunnel zur Gegenstelle RS353jw:

be.ip_plus_ks:> debug all& be.ip_plus_ks:> ping -c3 -d2000 11.11.11.115& be.ip_plus_ks:> PING 11.11.11.115: 64 data bytes 11:16:17 INFO/INET: dialup if 38100001 prot 1 10.10.10.110:2048->11.11.11.115:35124 11:16:17 INFO/IPSEC: Trigger Bundle -2 (Peer 1 Traffic 0) prot 1 10.10.10.110:2048->11.11.11.115:35124 11:16:17 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) traf 0 bundle -2 (I): created 10.10.10.0/24:0 < any > 11.11.11.0/24:0 rekeyed 0 11:16:18 DEBUG/INET: NAT: new outgoing session on ifc 1040000 prot 17 192.168.4.110:500/192.168.4.110:602 -> 192.168.4.115:500 11:16:18 DEBUG/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (I): identified ip 192.168.4.110 -> ip 192.168.4.115 11:16:18 DEBUG/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (I): [IkeSaInit] port change: local: 192.168.4.110:500->192.168.4.110:4500, remote: 192.168.4.115:500->192.168.4.115:4500 11:16:18 DEBUG/INET: NAT: new outgoing session on ifc 1040000 prot 17 192.168.4.110:4500/192.168.4.110:55405 -> 192.168.4.115:4500 11:16:18 INFO/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (I): done id fqdn([0..3]=test) -> id fqdn([0..3]=test) [3838cc80 a5f07305 : 4507fbe0 f514820b] 11:16:18 INFO/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (I): peer supports MOBIKE 11:16:18 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) bundle -2 (I): SA 3 established ESP[655475b0] out[0] Mode tunnel enc aes-cbc (128 bit) auth sha2-256 (256 bit) 11:16:18 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) bundle -2 (I): SA 4 established ESP[e9d9dbef] in[0] Mode tunnel enc aes-cbc (128 bit) auth sha2-256 (256 bit) 11:16:18 INFO/IPSEC: Activate Bundle -2 (Peer 1 Traffic -1) 11:16:18 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) traf 0 bundle -2 (I): established (192.168.4.110<->192.168.4.115) with 2 SAs life 7200 Sec/0 Kb rekey 5760 Sec/0 Kb Hb none PMTU 64 bytes from 11.11.11.115: icmp_seq=0. time=909.608 ms 64 bytes from 11.11.11.115: icmp_seq=1. time=0.979 ms 64 bytes from 11.11.11.115: icmp_seq=2. time=0.958 ms ----11.11.11.115 PING Statistics---- 3 packets transmitted, 3 packets received, 0% packet loss round-trip (ms) min/avg/max = 0.958/303.848/909.608 be.ip_plus_ks:>

Gleichzeitige Ausgaben auf der Konsole des Responders RS353jw:

rs353jw_ks:> debug all& 11:16:23 DEBUG/INET: NAT: new incoming session on ifc 1040000 prot 17 192.168.4.115:500/192.168.4.115:500 <- 192.168.4.110:602 11:16:23 DEBUG/IPSEC: IKE_SA: peer 0 () sa 2 (R): new ip 192.168.4.115 <- ip 192.168.4.110 11:16:24 DEBUG/INET: NAT: new incoming session on ifc 1040000 prot 17 192.168.4.115:4500/192.168.4.115:4500 <- 192.168.4.110:55405 11:16:24 DEBUG/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (R): identified ip 192.168.4.115 <- ip 192.168.4.110 11:16:24 DEBUG/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (R): [IkeSaInit] port change: local: 192.168.4.115:500->192.168.4.115:4500, remote: 192.168.4.110:602->192.168.4.110:55405 11:16:24 INFO/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (R): done id fqdn([0..3]=test) <- id fqdn([0..3]=test) [3838cc80 a5f07305 : 4507fbe0 f514820b] 11:16:24 INFO/IPSEC: IKE_SA: peer 1 (Tunnel1(IKEv2)) sa 2 (R): peer supports MOBIKE 11:16:24 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) traf 0 bundle 2 (R): created 11.11.11.0/24:0 < any > 10.10.10.0/24:0 rekeyed 0 11:16:24 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) bundle 2 (R): SA 3 established ESP[655475b0] in[0] Mode tunnel enc aes-cbc (128 bit) auth sha2-256 (256 bit) 11:16:24 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) bundle 2 (R): SA 4 established ESP[e9d9dbef] out[0] Mode tunnel enc aes-cbc (128 bit) auth sha2-256 (256 bit) 11:16:24 INFO/IPSEC: Activate Bundle 2 (Peer 1 Traffic -1) 11:16:24 INFO/IPSEC: CHILD_SA: peer 1 (Tunnel1(IKEv2)) traf 0 bundle 2 (R): established (192.168.4.115<->192.168.4.110) with 2 SAs life 7200 Sec/0 Kb rekey 6480 Sec/0 Kb Hb none PMTU rs353jw_ks:>

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 1.9.017

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27

KW: 40/2017

kst