IPSec Verbindung - Android Smartphone - bintec Router: Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

(Die Seite wurde neu angelegt: „IPSec-Verbindung von einem Smartphone mit Android Betriebssystem zu einem bintec Router (GUI Konfiguration) Diese FAQ beschreibt beispielhaft die Konfiguratio…“) |

|||

| Zeile 1: | Zeile 1: | ||

IPSec-Verbindung von einem Smartphone mit Android Betriebssystem zu einem bintec Router (GUI Konfiguration) | IPSec-Verbindung von einem Smartphone mit Android Betriebssystem zu einem bintec Router (GUI Konfiguration) | ||

| − | Diese FAQ beschreibt beispielhaft die Konfiguration einer VPN-IPSec-Verbindung zwischen einem Smartphone mit Android Betriebssystem und einer be.IP plus. Die Konfiguration des All-IP Routers erfolgt mittels GUI. Im Beispiel wurde die Softwareversion 10.1 Rev. 5 (Patch 3) verwendet. Andere bintec Router mit vergleichbaren Softwareversionen sind identisch bzw. analog zu konfigurieren. | + | Diese FAQ beschreibt beispielhaft die Konfiguration einer VPN-IPSec-Verbindung zwischen einem Smartphone mit Android Betriebssystem und einer be.IP plus. Die Konfiguration des All-IP Routers erfolgt mittels GUI. Im Beispiel wurde die Softwareversion 10.1 Rev. 5 (Patch 3) verwendet. Andere bintec Router mit vergleichbaren Softwareversionen sind identisch bzw. analog zu konfigurieren.<br /> |

=Szenario= | =Szenario= | ||

Version vom 8. März 2016, 12:17 Uhr

IPSec-Verbindung von einem Smartphone mit Android Betriebssystem zu einem bintec Router (GUI Konfiguration)

Diese FAQ beschreibt beispielhaft die Konfiguration einer VPN-IPSec-Verbindung zwischen einem Smartphone mit Android Betriebssystem und einer be.IP plus. Die Konfiguration des All-IP Routers erfolgt mittels GUI. Im Beispiel wurde die Softwareversion 10.1 Rev. 5 (Patch 3) verwendet. Andere bintec Router mit vergleichbaren Softwareversionen sind identisch bzw. analog zu konfigurieren.

Inhaltsverzeichnis

Szenario

Vorbemerkungen

- Der bintec Router ist über das Internet erreichbar, im Beispiel über xyz.dyndns.org

- Auf dem bintec Router ist mindestens die Softwareversion 9.1.2 installiert

- Im Beispiel wird eine be.IP plus mit Softwareversion 10.1 Rev. 5 (Patch 3) verwendet, die Konfiguration erfolgt mittels GUI

- Andere bintec Router mit vergleichbaren Softwareversionen sind identisch bzw. analog zu konfigurieren

- Das Smartphone verwendet mindestens Version 4.0 des Android Betriebssystems, im Beispiel wird Version 4.0.3 verwendet

Konfiguration be.IP plus

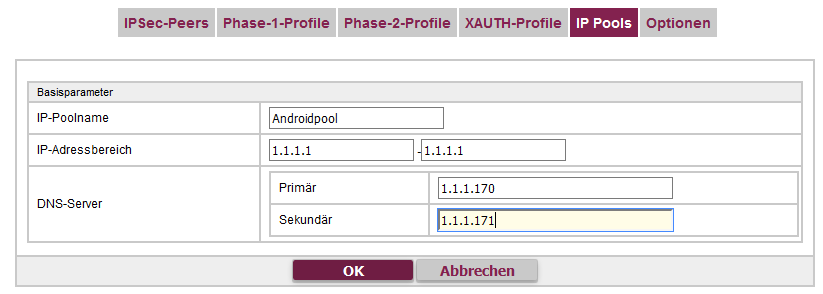

Zuerst ist ein IP-Adresspool für IPSec anzulegen. In der GUI unter VPN -> IPSec -> IP Pools mit Hinzufügen:

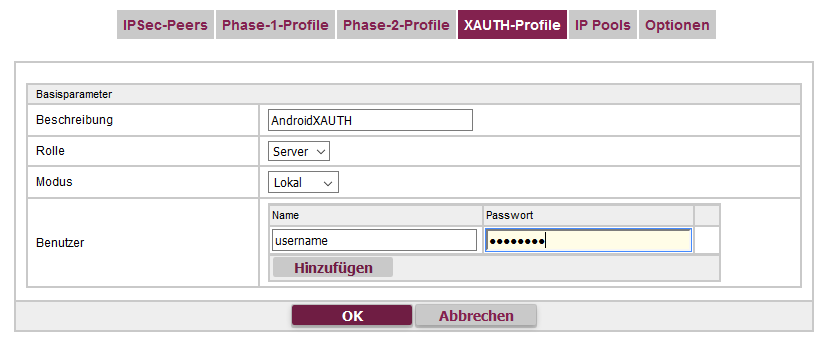

Unter XAUTH-Profile ist ein neues Profil anzulegen mit Rolle=Server, Modus=Lokal und einem Benutzer (Name und Passwort) für das Smartphone:

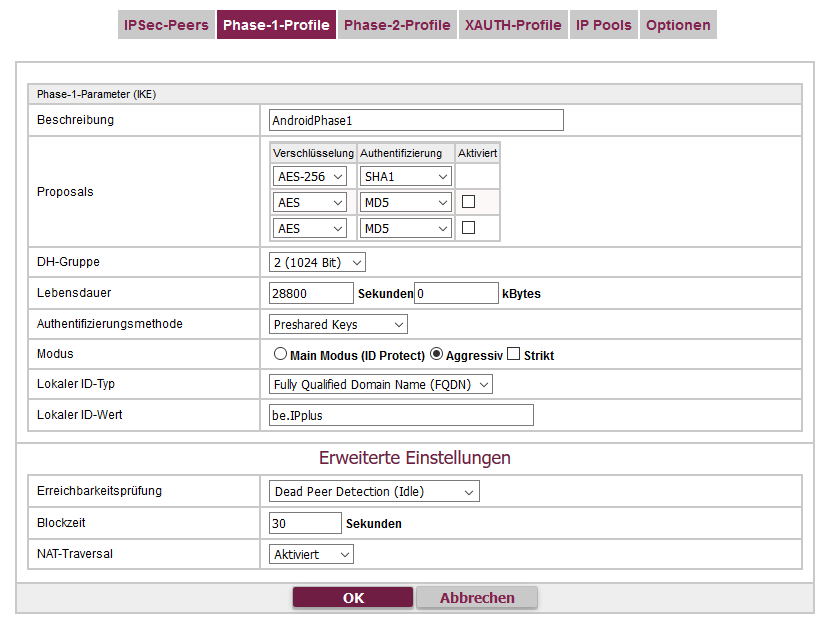

Unter Phase-1-Profile ist für das Smartphone ein neues IKEv1-Profil zu erstellen. Gemäß Beispiel mit Verschlüsselung "AES-256", Authentifizierung "SHA1" und Erreichbarkeitsprüfung "Dead Peer Detection (Idle)":

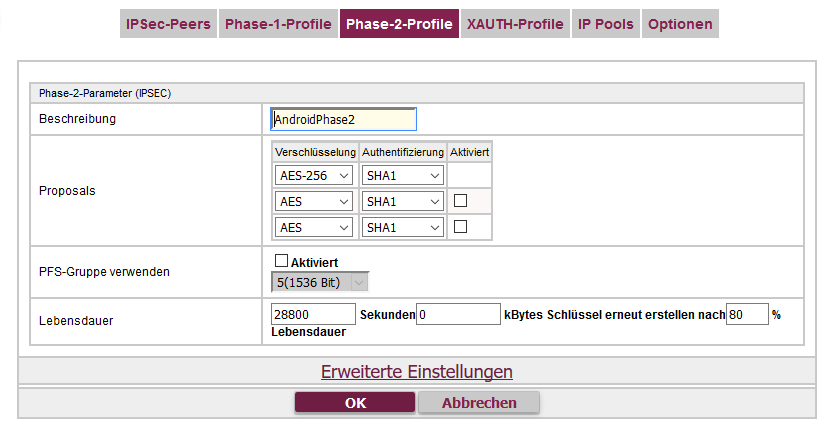

Unter Phase-2-Profile ist für das Smartphone ein neues IPSec-Profil zu erstellen. Gemäß Beispiel mit Verschlüsselung "AES-256", Authentifizierung "SHA1", deaktivierter PFS-Gruppe und Erreichbarkeitsprüfung "Inaktiv":

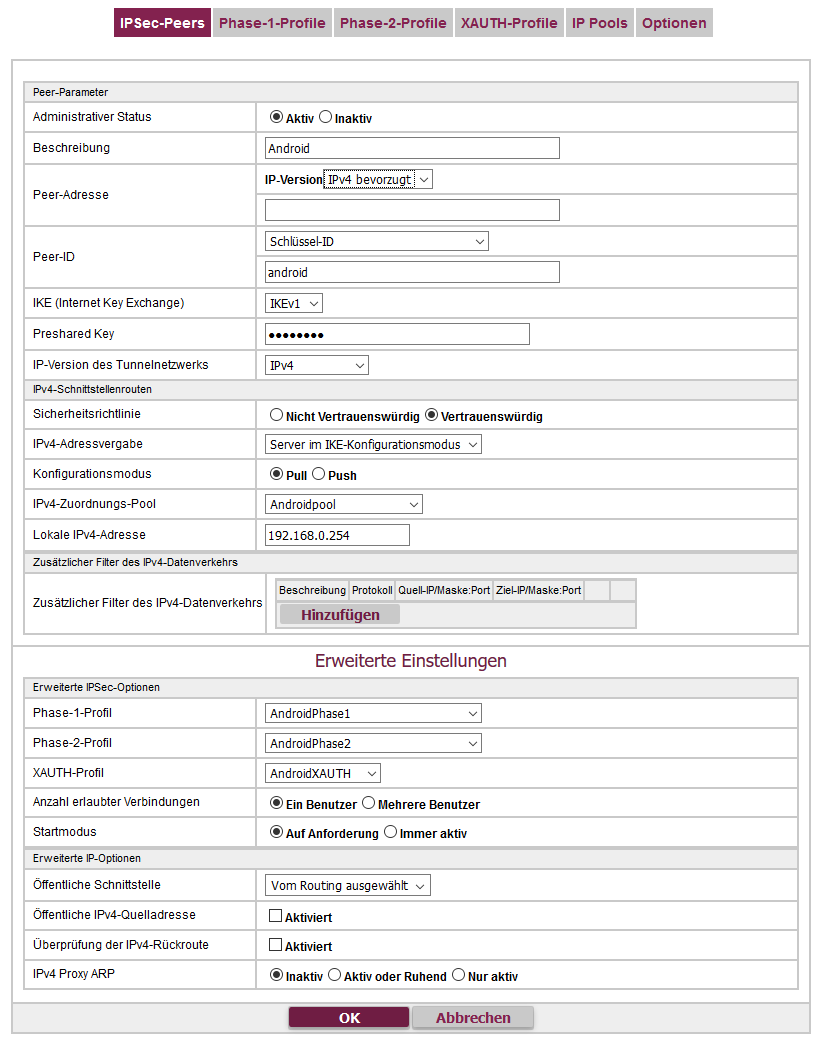

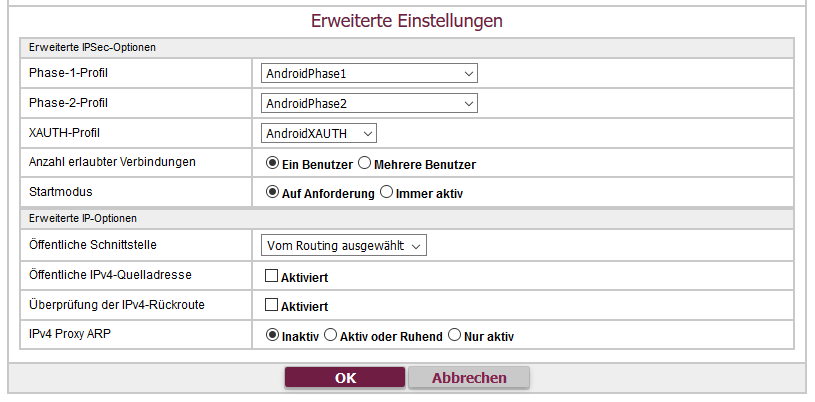

Abschließend ist für das Smartphone ein neuer Eintrag unter IPSec-Peers anzulegen. Gemäß Beispiel mit einer Peer-ID vom Typ "Schlüssel-ID", IP-Adressenvergabe "Server im IKE-Konfigurationsmodus", IP-Zuordnungspool "Androidpool", Lokale IP-Adresse = LAN-seitige IP-Adresse des Routers, Phase-1-Profil "AndroidPhase1", Phase-2-Profil "AndroidPhase2", XAUTH-Profil "AndroidXAUTH":

Hinweis:

Gemäß Beispiel ist Proxy ARP "Inaktiv". Falls das Smartphone jedoch eine IP-Adresse aus dem LAN-Bereich des Routers bekommen soll, ist Proxy ARP hier auf "Nur aktiv" und am LAN Interface (unter LAN, IP-Konfiguration) auf "Aktiviert" zu setzen.

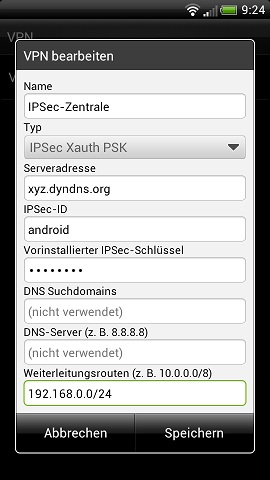

Konfiguration Android Smartphone

Im Smartphone zur Eingabe einer neuen IPSec-Verbindung im Menü "Einstellungen" unter "Mehr...", "VPN", "VPN hinzufügen" den Typ "IPSec Xauth PSK" auswählen und "Erweiterte Optionen einblenden" aktivieren. Gemäß Beispiel mit Serveradresse "xyz.dyndns.org", IPSec-ID "android" (= Peer-ID im bintec Router), Vorinstallierter IPSec-Schlüssel = Preshared Key der IPSec-Verbindung, Weiterleitungsrouten "192.168.0.0/24" konfigurieren:

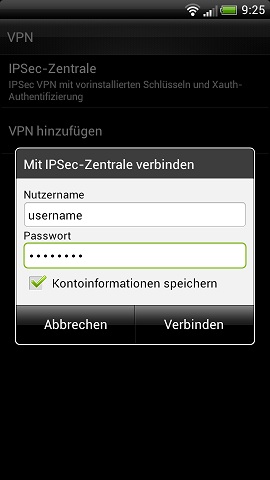

Aufbau des IPSec-Tunnels

Zum Starten des IPSec-Tunnels im Menü "Einstellungen" unter "Mehr", "VPN" die VPN-Verbindung (hier "IPSec-Zentrale") aufrufen. Im Beispiel mit Nutzername "username" und Passwort gemäß XAUTH-Profil "AndroidXAUTH" des bintec Routers:

Mit "Verbinden" startet hier der Aufbau des IPSec-Tunnels. Nach erfolgreichem Verbindungsaufbau sollte in der Benachrichtigungsleiste des Android Smartphones ein Schlüsselsymbol angezeigt werden.

Systemmeldungen beim Aufbau des IPSec-Tunnels

09:30:50 DEBUG/INET: NAT: new incoming session on ifc 10002 prot 17 84.149.179.168:500/84.149.179.168:500 <- 93.215.51.196:656

09:30:50 DEBUG/IPSEC: P1: peer 0 () sa 4 (R): new ip 84.149.179.168 <- ip 93.215.51.196

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is '4048b7d56ebce88525e7de7f00d6c2d380000000'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is '4a131c81070358455c5728f20e95452f'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is '12f5f28c457168a9702d9fe274cc0100'

09:30:50 INFO/IPSEC: P1: peer 0 () sa 4 (R): Vendor ID: 93.215.51.196:656 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)'

09:30:50 DEBUG/IPSEC: P1: peer 1 (Android) sa 4 (R): identified ip 84.149.179.168 <- ip 93.215.51.196

09:30:51 DEBUG/INET: NAT: new incoming session on ifc 10002 prot 17 84.149.179.168:4500/84.149.179.168:4500 <- 93.215.51.196:40133

09:30:51 DEBUG/IPSEC: P1: peer 1 (Android) sa 4 (R): [Aggr] NAT-T: port change: local: 84.149.179.168:500->84.149.179.168:4500, remote: 93.215.51.196:656->93.215.51.196:40133

09:30:51 INFO/IPSEC: P1: peer 1 (Android) sa 4 (R): done id fqdn(any:0,[0..6]=be.IPplus) <- id key_id(any:0,[0..6]=android) AG[9acb47c7 8e6d284f : 918bf74b 461d331b]

09:30:51 INFO/IPSEC: XAUTH: peer 1 (Android) sa 4 (I): request client for extended authentication

09:30:51 DEBUG/IPSEC: P1: peer 1 (Android) sa 4 (R): Notify "Initial contact notification" from 93.215.51.196:40133 for protocol ISAKMP spi[16]=9ACB47C7

09:30:51 INFO/IPSEC: XAUTH: peer 1 (Android) sa 4 (I): reply for extended authentication received

09:30:51 INFO/IPSEC: XAUTH: peer 1 (Android) sa 4 (I): extended authentication for user 'username' succeeded

09:30:51 INFO/IPSEC: CFG: peer 1 (Android) sa 4 (R): request for ip address received

09:30:51 INFO/IPSEC: CFG: peer 1 (Android) sa 4 (R): ip address 1.1.1.1 assigned

09:31:01 INFO/IPSEC: P2: peer 1 (Android) traf 0 bundle 1 (R): created 0.0.0.0/0:0 < any > 1.1.1.1/32:0 rekeyed 0

09:31:01 DEBUG/IPSEC: P2: peer 1 (Android) traf 0 bundle 1 (R): SA 1 established ESP[39a73a91] in[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit)

09:31:01 DEBUG/IPSEC: P2: peer 1 (Android) traf 0 bundle 1 (R): SA 2 established ESP[03b4c527] out[0] Mode tunnel enc aes-cbc (256 bit) auth sha (160 bit)

09:31:01 INFO/IPSEC: Activate Bundle 1 (Peer 1 Traffic -1)

09:31:01 INFO/IPSEC: P2: peer 1 (Android) traf 0 bundle 1 (R): established (84.149.179.168<->93.215.51.196) with 2 SAs life 28800 Sec/0 Kb rekey 25920 Sec/0 Kb Hb none PMTU

fs/kst