bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Einwahlverbindung für Apple iPhone 7 mit IPSec IKEv1: Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

| Zeile 1: | Zeile 1: | ||

| − | |||

'''<big>bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Einwahlverbindung für Apple iPhone 7 mit IPSec IKEv1</big>''' | '''<big>bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Einwahlverbindung für Apple iPhone 7 mit IPSec IKEv1</big>''' | ||

| − | + | __NOEDITSECTION__ | |

| + | |||

===Vorbemerkungen=== | ===Vorbemerkungen=== | ||

* Zur Einwahl eines iPhone 7 über eine IPSec-VPN-Verbindung mit IKEv1 soll eine bintec elmeg be.IP plus passend konfiguriert werden. | * Zur Einwahl eines iPhone 7 über eine IPSec-VPN-Verbindung mit IKEv1 soll eine bintec elmeg be.IP plus passend konfiguriert werden. | ||

| + | * Ab dem Apple iOS 10 ist IKEv2 der Default-Wert für IPSec-Tunnel. Für IKEv1 ist dann der Tunnel-Typ auf "IPSec" umzustellen. | ||

* Im Beispiel werden ein iPhone 7 mit Version 10.3.3 und eine bintec elmeg be.IP plus PBX mit Software-Version 10.1.27 Patch 3 verwendet. | * Im Beispiel werden ein iPhone 7 mit Version 10.3.3 und eine bintec elmeg be.IP plus PBX mit Software-Version 10.1.27 Patch 3 verwendet. | ||

* Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren. | * Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren. | ||

| Zeile 69: | Zeile 70: | ||

===Konfiguration des iPhone 7 mit Software-Version 10.3.3=== | ===Konfiguration des iPhone 7 mit Software-Version 10.3.3=== | ||

| + | '''Hinweis:''' <br /> | ||

| + | Ab dem Apple iOS 10 ist IKEv2 der Default-Wert für IPSec-Tunnel. Zum Betrieb mit IKEv1 ist der "Typ" auf "IPSec" umzustellen. | ||

| + | |||

Beispiel für das Konfigurationsmenü des iPhone 7 mit Beispieleingaben für die VPN-IPSec-Verbindung: | Beispiel für das Konfigurationsmenü des iPhone 7 mit Beispieleingaben für die VPN-IPSec-Verbindung: | ||

[[Bild:IPSec_dialin_von_iPhone09.png|none|iPhone 7: Einstellungen der VPN-IPSec-Verbindung]] | [[Bild:IPSec_dialin_von_iPhone09.png|none|iPhone 7: Einstellungen der VPN-IPSec-Verbindung]] | ||

| Zeile 100: | Zeile 104: | ||

16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' | 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' | ||

16:30:45 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): identified ip 93.206.212.230 <- ip 89.204.130.7 | 16:30:45 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): identified ip 93.206.212.230 <- ip 89.204.130.7 | ||

| − | 16:30:46 DEBUG/INET: NAT: new incoming session on ifc 30010001 prot 17 93.206.212.230:4500/93.206.212.230:4500 <- 89.204.130.7: | + | 16:30:46 DEBUG/INET: NAT: new incoming session on ifc 30010001 prot 17 93.206.212.230:4500/93.206.212.230:4500 <- 89.204.130.7:36733 |

| + | 16:30:46 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): [Aggr] NAT-T: port change: local: 93.206.212.230:500->93.206.212.230:4500, remote: 89.204.130.7:36002->89.204.130.7:36733 | ||

16:30:46 INFO/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): done id fqdn(any:0,[0..3]=test) <- id key_id(any:0,[0..3]=test) AG[919b0e59 6a0cbc2a : 948b38bf 932b8d15] | 16:30:46 INFO/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): done id fqdn(any:0,[0..3]=test) <- id key_id(any:0,[0..3]=test) AG[919b0e59 6a0cbc2a : 948b38bf 932b8d15] | ||

16:30:46 INFO/IPSEC: XAUTH: peer 1 (Tunnel_iPhone7) sa 27 (I): request client for extended authentication | 16:30:46 INFO/IPSEC: XAUTH: peer 1 (Tunnel_iPhone7) sa 27 (I): request client for extended authentication | ||

Version vom 4. Februar 2019, 16:34 Uhr

bintec Router-Serien und be.IP-Serie - Hinweise zum Einrichten einer VPN-Einwahlverbindung für Apple iPhone 7 mit IPSec IKEv1

Inhaltsverzeichnis

- 1 Vorbemerkungen

- 2 Vorgehensweise

- 3 Konfiguration der be.IP plus mit Software-Version 10.1.27 Patch 3

- 3.1 Vorbereiten eines IP-Adress-Pools in der be.IP plus

- 3.2 Vorbereiten eines XAUTH-Profils in der be.IP plus

- 3.3 Konfiguration des IPSec-Peers mit IKEv1 in der be.IP plus

- 3.4 Anpassung des Phase-1-Profils in der be.IP plus an das iPhone 7

- 3.5 Anpassung des Phase-2-Profils in der be.IP plus an das iPhone 7

- 4 Konfiguration des iPhone 7 mit Software-Version 10.3.3

- 5 Systemmeldungen beim Aufbau der IPSec-VPN-Verbindung durch das iPhone 7

- 6 Abschlußbemerkung

- 7 Basis

Vorbemerkungen

- Zur Einwahl eines iPhone 7 über eine IPSec-VPN-Verbindung mit IKEv1 soll eine bintec elmeg be.IP plus passend konfiguriert werden.

- Ab dem Apple iOS 10 ist IKEv2 der Default-Wert für IPSec-Tunnel. Für IKEv1 ist dann der Tunnel-Typ auf "IPSec" umzustellen.

- Im Beispiel werden ein iPhone 7 mit Version 10.3.3 und eine bintec elmeg be.IP plus PBX mit Software-Version 10.1.27 Patch 3 verwendet.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

In der be.IP plus erfolgt die Konfiguration der IPSec-Verbindungen im GUI Menü "VPN" unter "IPSec" auf der Menükartenseite "IPSec-Peers".

Die grundsätzlichen individuellen Parameterbeschreibungen findet man im Kontext-Menü der Online-Hilfe und im Manual.

Auf dem bintec Gerät soll von initial unkonfiguriertem IPSec ausgegangen werden (entspr. Auslieferungszustand).

Vorgehensweise

Im vorliegenden Beispiel soll ein iPhone 7 mittels eines IPSec-Tunnels mit IKEv1 über das Internet mit dem LAN 10.10.10.0/24 des be.IP plus verbunden werden.

Konfiguration der be.IP plus mit Software-Version 10.1.27 Patch 3

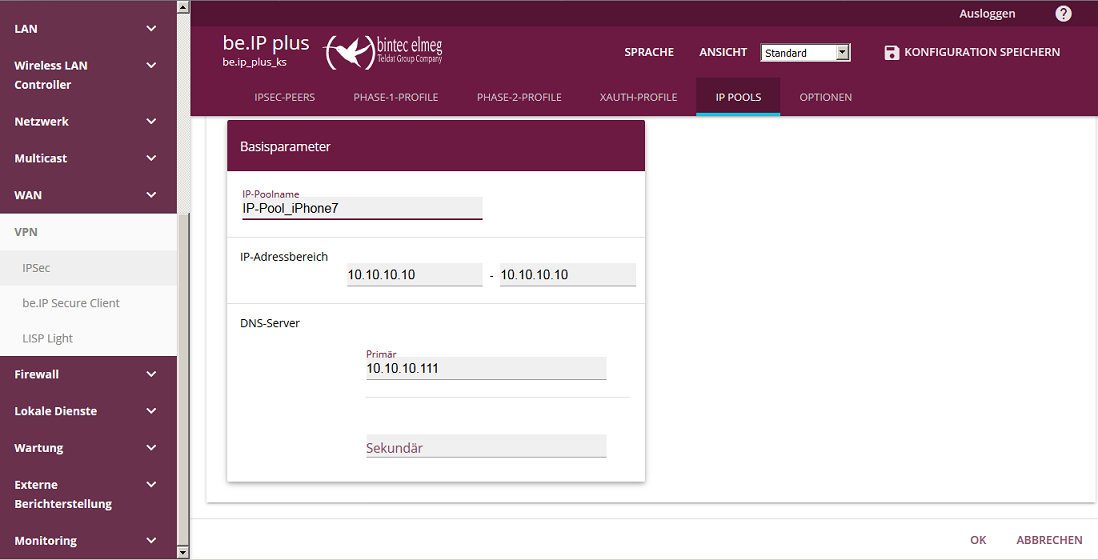

Vorbereiten eines IP-Adress-Pools in der be.IP plus

Das Anlegen des IP-Adress-Pools erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IP Pools" mit Klick auf "NEU".

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des IP-Adress-Pools:

Bild 1: GUI-Menü der be.IP plus mit Konfiguration des IP-Adress-Pools

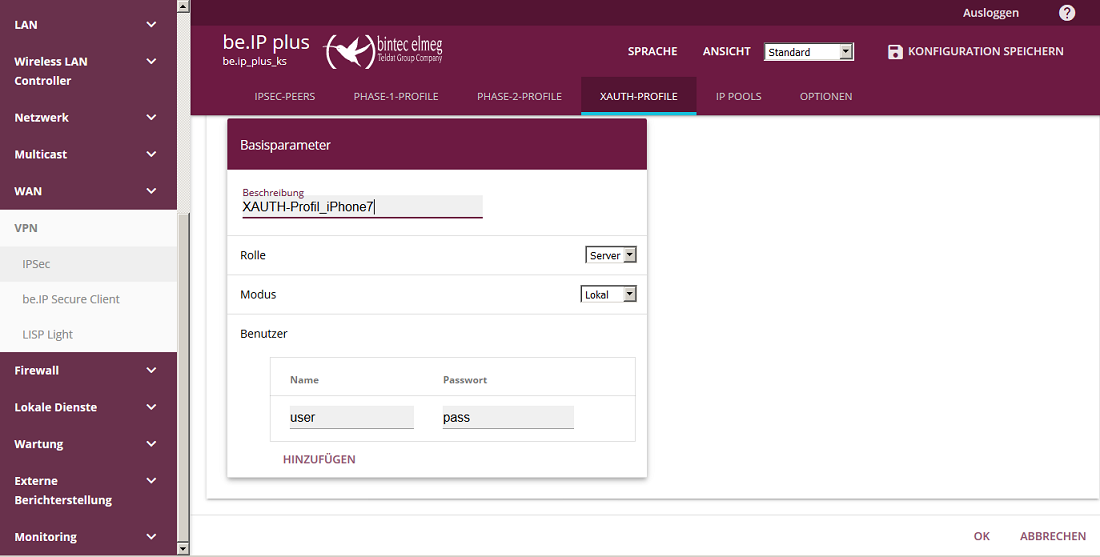

Vorbereiten eines XAUTH-Profils in der be.IP plus

Das Anlegen des XAUTH-Profils erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "XAUTH-Profile" mit Klick auf "NEU".

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des XAUTH-Profils:

Bild 2: GUI-Menü der be.IP plus mit Konfiguration des XAUTH-Profils

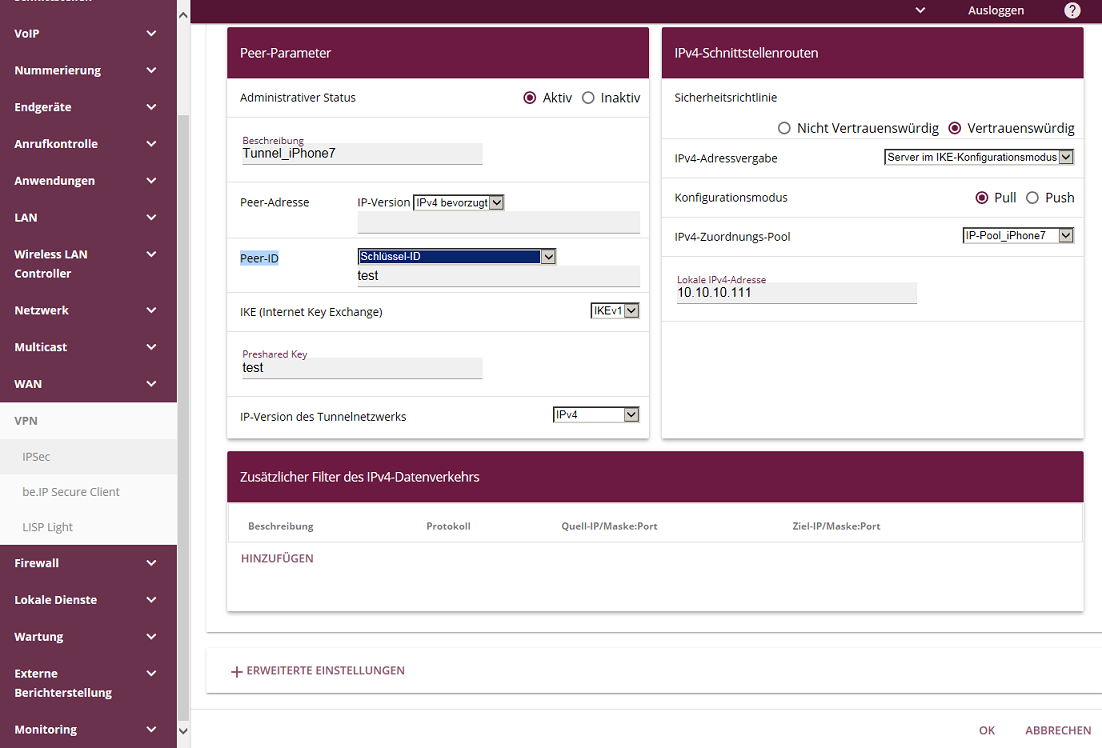

Konfiguration des IPSec-Peers mit IKEv1 in der be.IP plus

Das Anlegen des IPSec-Peers mit IKEv1 erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "IPSec-Peers" mit Klick auf "NEU".

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Konfiguration des IPSec-Peers mit IKEv1:

Bild 3: GUI-Menü der be.IP plus mit Konfiguration des IPSec-Peers mit IKEv1

Achtung:

Bei "Peer-ID" muß der Typ "Schlüssel-ID" ausgewählt werden. Aus Sicherheitsgründen kommt es hier auf die exakten Schreibweisen von "ID" und "PSK" an, wobei der "Pre-shared Key" ganz besonders sicherheitsrelevant ist und möglichst lang bzw. kompliziert eingegeben werden sollte. Diese beiden Werte müssen natürlich auch im Apple iPhone 7 in geeigneter Weise hinterlegt sein.

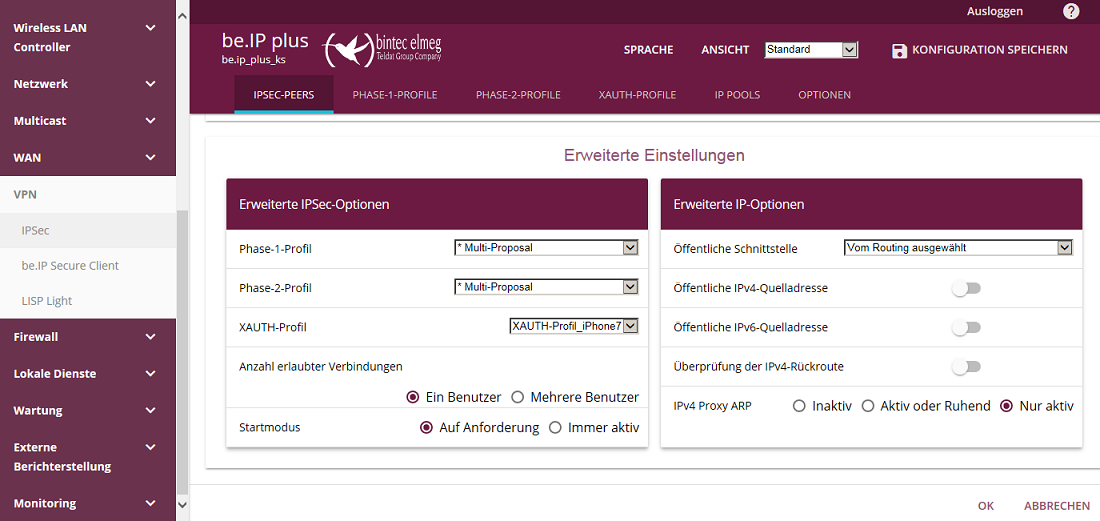

Mit dem Klick auf "OK" werden die Profile Phase1 IKEv1 "Multi-Proposal" und Phase2 "Multi-Proposal" automatisch generiert (bei initial unkonfiguriertem IPSec), aber dem IPSec-Peer noch nicht explizit zugewiesen. Außerdem ist auch noch das vorbereitete XAUTH-Profil auszuwählen und das Proxy-ARP zu aktivieren, da im Beispiel die IP-Pool-Adresse im Bereich des LAN-IP-Subnetzes liegt. Im Beispielfall ist deshalb auch am LAN-Interface das Proxy-ARP zu aktivieren.

GUI-Menü des IPSec-Peers unter Erweiterte Einstellungen für die Zuweisung der Phase1-, Phase2- und XAUTH-Profile und die Aktivierung des Proxy-ARP:

Bild 4: Erweiterte Einstellungen in der IPSec-Peer-Konfiguration der be.IP plus mit der Zuweisung der Phase1-, Phase2- und XAUTH-Profile und der Aktivierung des Proxy-ARP

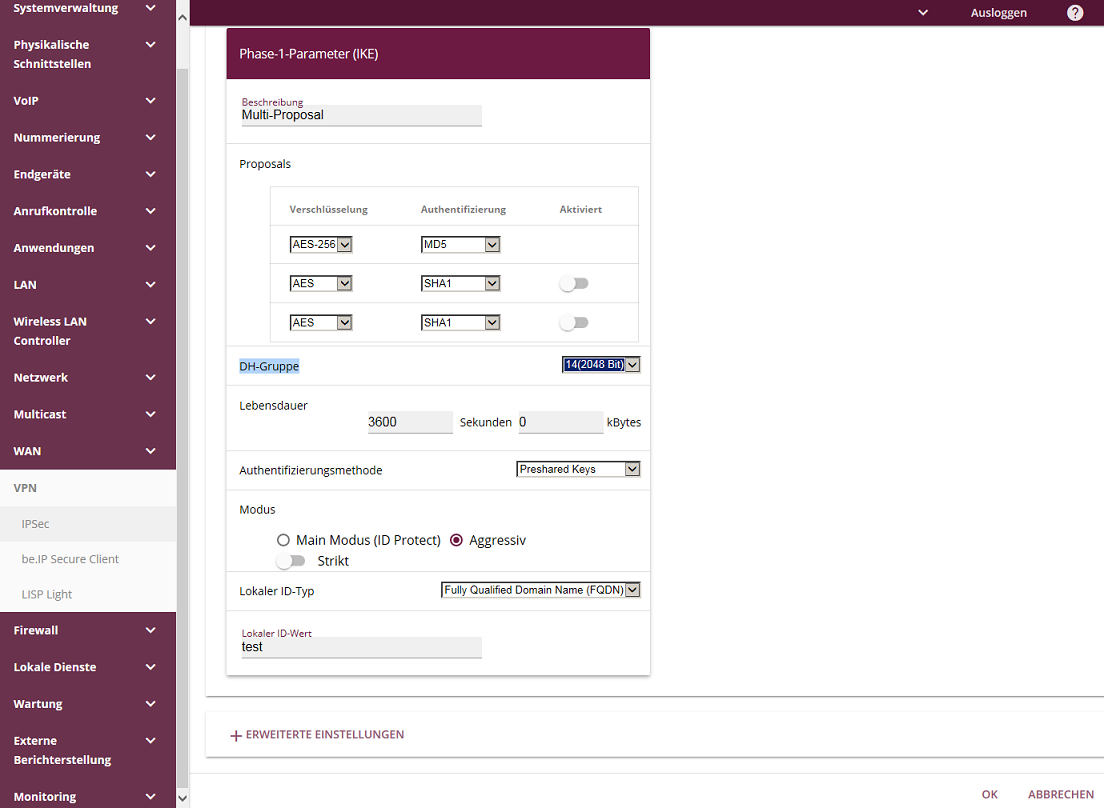

Anpassung des Phase-1-Profils in der be.IP plus an das iPhone 7

Die Anpassung des Profils Phase1 IKEv1 "Multi-Proposal" erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-1-Profile" mit Klick auf das "Edit"-Symbol.

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Anpassung des Profils Phase1 IKEv1 "Multi-Proposal":

Bild 5: GUI-Menü der be.IP plus mit der Anpassung des Profils Phase1 IKEv1 "Multi-Proposal"

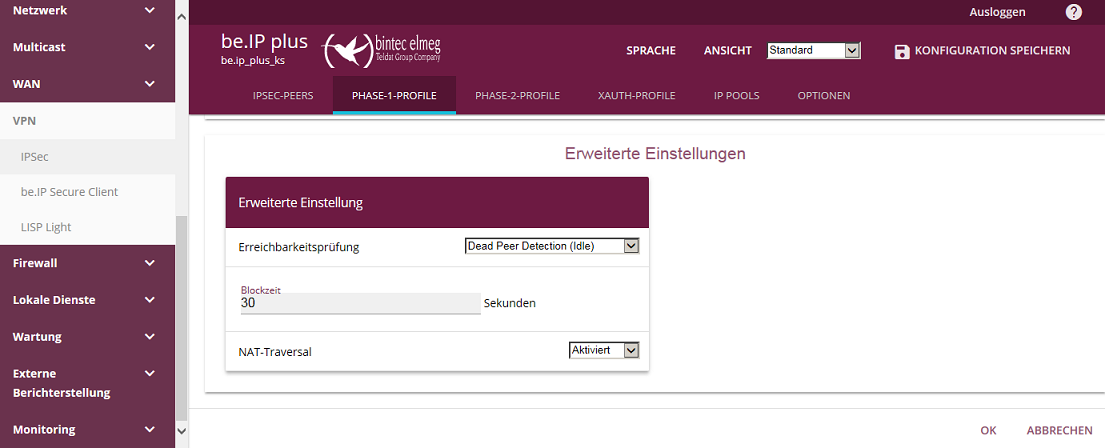

Dazu die Erweiterten Einstellungen:

Bild 6: GUI-Menü der be.IP plus mit den Erweiterten Einstellungen des Profils Phase1 IKEv1 "Multi-Proposal"

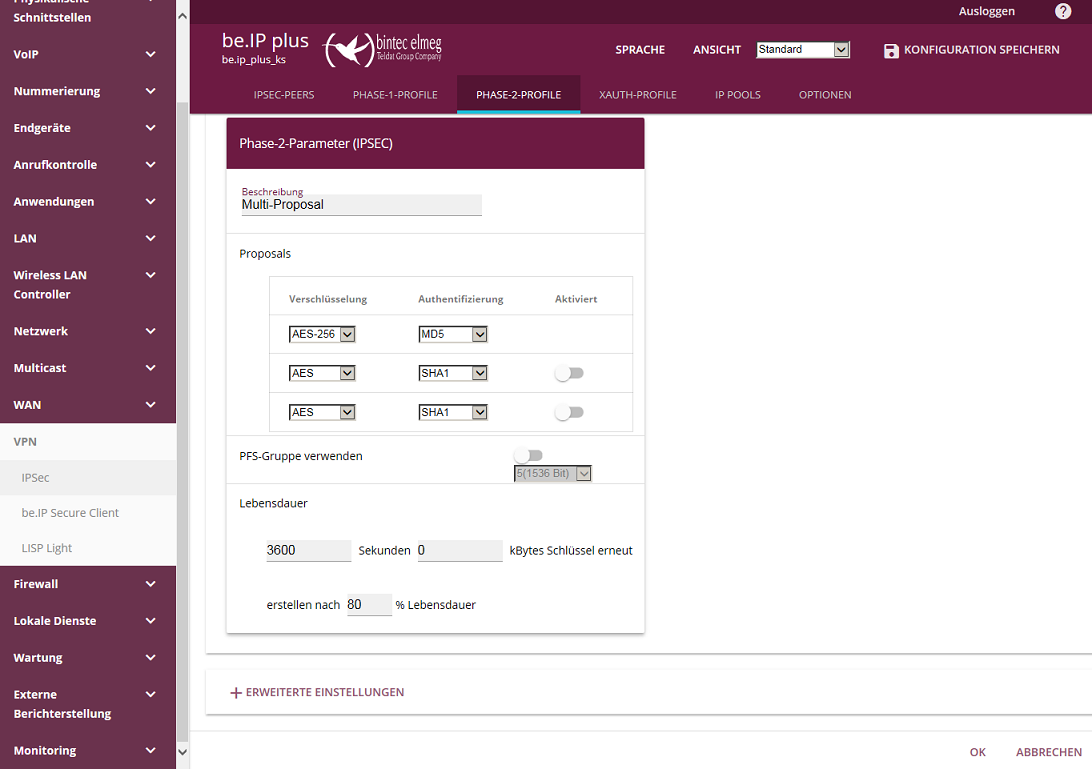

Anpassung des Phase-2-Profils in der be.IP plus an das iPhone 7

Die Anpassung des Profils Phase2 "Multi-Proposal" erfolgt im GUI Menü "VPN" unter "IPSec" auf dem Tab "Phase-2-Profile" mit Klick auf das "Edit"-Symbol.

Beispiel für das GUI-Menü der be.IP plus mit Beispielwerten zur Anpassung des Profils Phase2 "Multi-Proposal":

Bild 7: GUI-Menü der be.IP plus mit der Anpassung des Profils Phase2 "Multi-Proposal"

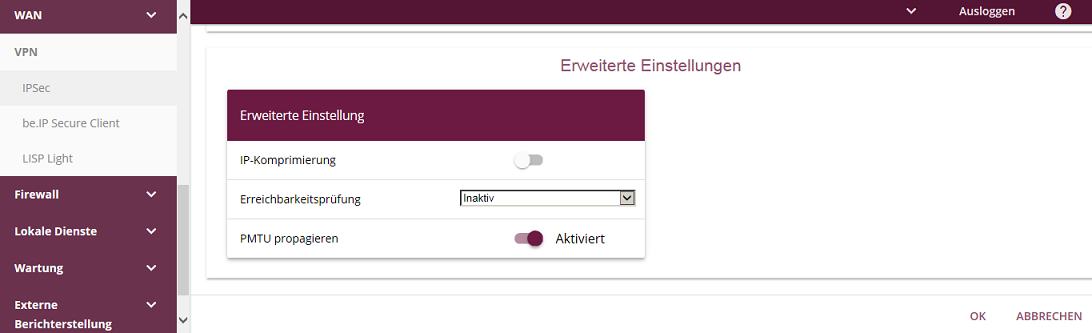

Dazu die Erweiterten Einstellungen:

Bild 8: GUI-Menü der be.IP plus mit den Erweiterten Einstellungen des Profils Phase2 "Multi-Proposal"

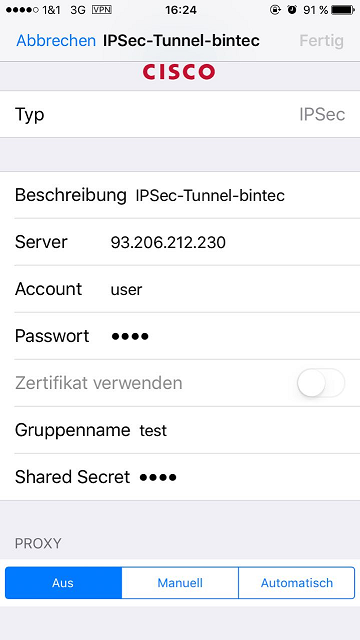

Konfiguration des iPhone 7 mit Software-Version 10.3.3

Hinweis:

Ab dem Apple iOS 10 ist IKEv2 der Default-Wert für IPSec-Tunnel. Zum Betrieb mit IKEv1 ist der "Typ" auf "IPSec" umzustellen.

Beispiel für das Konfigurationsmenü des iPhone 7 mit Beispieleingaben für die VPN-IPSec-Verbindung:

Bild 9: Konfigurationsmenü des iPhone 7 mit den Einstellungen der VPN-IPSec-Verbindung

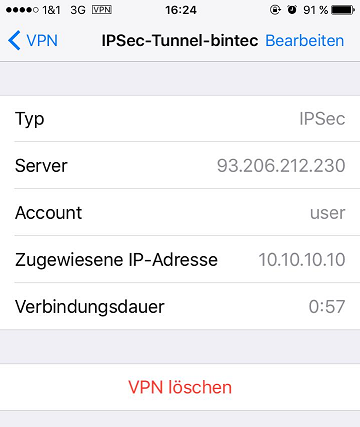

Nach erfolgreicher Aktivierung der IPSec-Verbindung zeigt das iPhone die "Zugewiesene IP-Adresse" aus dem IP-Adress-Pool der be.Ip plus:

Bild 10: Anzeige der aktiven VPN-IPSec-Verbindung im iPhone 7

Systemmeldungen beim Aufbau der IPSec-VPN-Verbindung durch das iPhone 7

- Eine Kontrolle des Verbindungsaufbaus kann z.B. am Prompt der Telnet-Konsole (auch SSH oder seriell) mit dem Kommando "debug all&" erfolgen.

Beispielausgaben auf der Telnet-Konsole des Responders be.IP plus beim erfolgreichen Aufbau des IPSec-VPN-Tunnels durch das iPhone 7:

be.ip_plus_ks:> debug all& 16:30:45 DEBUG/INET: NAT: new incoming session on ifc 30010001 prot 17 93.206.212.230:500/93.206.212.230:500 <- 89.204.130.7:36002 16:30:45 DEBUG/IPSEC: P1: peer 0 () sa 27 (R): new ip 93.206.212.230 <- ip 89.204.130.7 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '4048b7d56ebce88525e7de7f00d6c2d380000000' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '4a131c81070358455c5728f20e95452f' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '4df37928e9fc4fd1b3262170d515c662' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '8f8d83826d246b6fc7a8a6a428c11de8' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '439b59f8ba676c4c7737ae22eab8f582' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '4d1e0e136deafa34c4f3ea9f02ec7285' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '80d0bb3def54565ee84645d4c85ce3ee' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '9909b64eed937c6573de52ace952fa6b' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is '12f5f28c457168a9702d9fe274cc0100' 16:30:45 INFO/IPSEC: P1: peer 0 () sa 27 (R): Vendor ID: 89.204.130.7:36002 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 16:30:45 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): identified ip 93.206.212.230 <- ip 89.204.130.7 16:30:46 DEBUG/INET: NAT: new incoming session on ifc 30010001 prot 17 93.206.212.230:4500/93.206.212.230:4500 <- 89.204.130.7:36733 16:30:46 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): [Aggr] NAT-T: port change: local: 93.206.212.230:500->93.206.212.230:4500, remote: 89.204.130.7:36002->89.204.130.7:36733 16:30:46 INFO/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): done id fqdn(any:0,[0..3]=test) <- id key_id(any:0,[0..3]=test) AG[919b0e59 6a0cbc2a : 948b38bf 932b8d15] 16:30:46 INFO/IPSEC: XAUTH: peer 1 (Tunnel_iPhone7) sa 27 (I): request client for extended authentication 16:30:46 DEBUG/IPSEC: P1: peer 1 (Tunnel_iPhone7) sa 27 (R): Notify "Initial contact notification" from 89.204.130.7:36733 for protocol ISAKMP spi[16]=919B0E59 16:30:47 INFO/IPSEC: XAUTH: peer 1 (Tunnel_iPhone7) sa 27 (I): reply for extended authentication received 16:30:47 INFO/IPSEC: XAUTH: peer 1 (Tunnel_iPhone7) sa 27 (I): extended authentication for user 'user' succeeded 16:30:47 INFO/IPSEC: CFG: peer 1 (Tunnel_iPhone7) sa 27 (R): request for ip address received 16:30:47 INFO/IPSEC: CFG: peer 1 (Tunnel_iPhone7) sa 27 (R): ip address 10.10.10.10 assigned 16:30:47 DEBUG/VOIP: IWU: trap_handler_ip_address(ev=0xFFFFFFFF) 16:30:47 DEBUG/VOIP: IWU: iwu_cb_mib_ip_update(user=(null), old_address=(null), new_address=10.10.10.111,38100001) 16:30:47 INFO/IPSEC: P2: peer 1 (Tunnel_iPhone7) traf 0 bundle 12 (R): created 0.0.0.0/0:0 < any > 10.10.10.10/32:0 rekeyed 0 16:30:47 DEBUG/IPSEC: P2: peer 1 (Tunnel_iPhone7) traf 0 bundle 12 (R): SA 23 established ESP[51c2ba16] in[0] Mode tunnel enc aes-cbc (256 bit) auth md5 (128 bit) 16:30:47 DEBUG/IPSEC: P2: peer 1 (Tunnel_iPhone7) traf 0 bundle 12 (R): SA 24 established ESP[0c8e9bcf] out[0] Mode tunnel enc aes-cbc (256 bit) auth md5 (128 bit) 16:30:47 INFO/IPSEC: Activate Bundle 12 (Peer 1 Traffic -1) 16:30:47 INFO/IPSEC: P2: peer 1 (Tunnel_iPhone7) traf 0 bundle 12 (R): established (93.206.212.230<->89.204.130.7) with 2 SAs life 3600 Sec/0 Kb rekey 3240 Sec/0 Kb Hb none PMTU be.ip_plus_ks:> be.ip_plus_ks:> ping -c2 10.10.10.10& be.ip_plus_ks:> PING 10.10.10.10: 64 data bytes 64 bytes from 10.10.10.10: icmp_seq=0. time=837.613 ms 64 bytes from 10.10.10.10: icmp_seq=1. time=914.451 ms ----10.10.10.10 PING Statistics---- 2 packets transmitted, 2 packets received, 0% packet loss round-trip (ms) min/avg/max = 837.613/876.032/914.451 be.ip_plus_ks:>

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßg in externe Dateien zu exportieren.

Basis

Erstellt: 13.9.2017

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.1.27 patch 3

KW: 42/2017

kst, bst