bintec Secure IPSec Client - Hinweise zur Nutzung der "Pathfinder"-Funktion für eine IPSec-Verbindung zu einem bintec Router: Unterschied zwischen den Versionen

Aus bintec elmeg Support-Wiki / FAQ

(Die Seite wurde neu angelegt: „'''<big>bintec Secure IPSec Client - Hinweise zur Nutzung der "Pathfinder"-Funktion für eine IPSec-Verbindung zu einem bintec Router</big>'''__NOEDITSECTION__…“) |

(kein Unterschied)

|

Version vom 6. November 2018, 16:59 Uhr

bintec Secure IPSec Client - Hinweise zur Nutzung der "Pathfinder"-Funktion für eine IPSec-Verbindung zu einem bintec Router

Inhaltsverzeichnis

Vorbemerkungen

- In bestimmten Anwendungsfällen (s.u.) kann der bintec Secure IPSec Client mit Hilfe der sog. "Pathfinder"-Funktion sogar dann noch

erfolgreich eine IPSec-Verbindung zu einem bintec Router aufbauen, wenn die Übertragung von IP-Paketen mit UDP:500 blockiert ist. - Die nachfolgende Beschreibung gilt auch nur für den Fall, dass die initiale Übertragung von IP-Paketen mit UDP:500 tatsächlich blockiert ist.

- Vorausgesetzt wird ein ordnungsgemäß installierter bintec Secure IPSec Client auf einem Windows PC.

- Das Beispiel verwendet den bintec Secure IPSec Client 64 Bit, Version 4.10, Build 39753, installiert auf einem 64 Bit Betriebssystem Microsoft Windows 7.

- Ausführliche Beschreibungen der Konfigurationsparameter des bintec Secure IPSec Clients bietet dessen integriertes Hilfemenü.

- Als Gegenstelle wird ein bintec RS353jw mit Software-Version 10.2.4 Patch 1 verwendet, die Konfiguration erfolgt vorwiegend mittels GUI.

- Die individuellen Einstellparameterbeschreibungen des bintec Routers sind in dessen Kontext-Menü der Online-Hilfe bzw. Manual zu finden.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Achtung:

Für den bintec Secure IPSec Client muß mindestens die oben genannte Version 4.10 verwendet werden.

Für die IPSec-Gegenstelle RS353jw ist mindestens die Version 10.2.4 Patch 1 zu verwenden.

Hinweise zur Funktion der "Pathfinder"-Fähigkeit des bintec Secure IPSec Clients

Die grundsätzliche "Pathfinder"-Funktion ist recht gut im Benutzerhandbuch und in der Online-Hilfe des bintec Secure IPSec Clients beschrieben.

Das Benutzerhandbuch "bintec elmeg Secure Client - Deutsch" beschreibt die VPN Path Finder Technology folgendermaßen:

"Fallback IPsec / HTTPS (Port 443) wenn Port 500 bzw. UDP Encapsulation nicht möglich ist (Voraussetzung: VPN Path Finder Technology am VPN Gateway erforderlich)."

In der Online Hilfe des bintec elmeg Secure Clients steht unter der Überschrift VPN Pathfinder Folgendes:

"Der VPN Path Finder schaltet automatisch auf das alternative Verbindungsprotokoll TCP Encapsulation mit SSL Header (Port 443) um,

sobald Standard IPsec über Port 500 bzw. UDP Encapsulation über einen frei konfigurierbaren Port nicht möglich ist.

Dies ist dann von Bedeutung, wenn für den Client nur der HTTPS Port 443 zur Verfügung steht und eine reine IPsec-Verbindung

nicht möglich ist, wie dies z. B. in Hotels oder an Hotspots der Fall sein kann. Wenn für die Verbindung ein Proxy Server

vorgeschaltet sein muss, kann dieser im Konfigurationsmenü unter Proxy für VPN Path Finder eingestellt oder konfiguriert werden.

Wurde die Verbindung mit der VPN Path Finder Technology über den Port 443 aufgebaut, wird dies über ein Icon in der Statusanzeige

des Monitors (rechts unter dem HQ/Gateway) angezeigt. Das Icon erscheint in der Monitor-Oberfläche bei der VPN-Einwahl."

Kurz gesagt, falls Standard-IPSec mit UDP:500 firewalltechnisch oder sonstig blockiert ist, HTTPS (TCP:443) aber nicht, kann die

"Pathfinder"-Funktion des IPSec-Clients dank automatischer Blockadeerkennung nach einer kurzen Wartetzeit (im Beispiel ca. 7 sec)

selbsttätig umschalten auf IPSec über HTTPS (TCP:443).

Achtung:

Das vorliegenden Beispiel setzt voraus, dass die IPSec-Parameter der Gegenstelle (im vorliegenden Beispiel ein bintec RS353jw)

genau passend zum Verbindungsprofil des bintec Secure IPSec Clients eingerichtet worden sind.

Vorgehensweise im Beispiel

Die zusätzliche Konfiguration zur Nutzung der "Pathfinder"-Funktion des bintec Secure IPSec Clients erfolgt in drei wesentlichen Schritten:

- Schritt 1: Aktivierung der "Pathfinder"-Funktion im Verbindungsprofil des bintec Secure IPSec Clients

- Schritt 2: Aktivierung der "Pathfinder"-Funktion in der IPSec-Gegenstelle

- Schritt 3: Freigabe des "Pathfinder"-Traffics in den Firewall-/Filter-Funktionen der IPSec-Gegenstelle

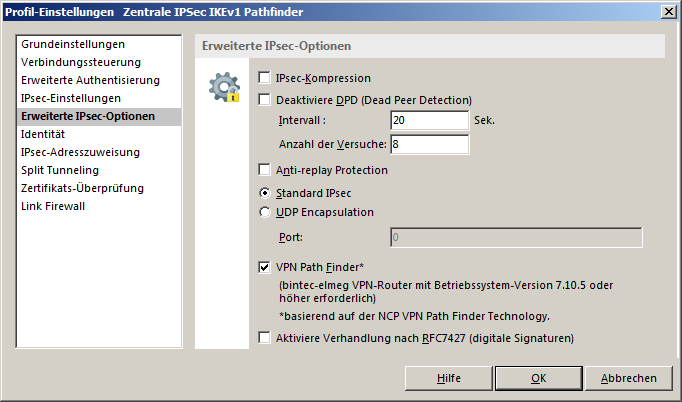

Schritt 1: Aktivierung der "Pathfinder"-Funktion im Verbindungsprofil des bintec Secure IPSec Clients

Im bintec elmeg Secure Client erfolgt das Einschalten der "Pathfinder"-Funktion innerhalb eines bestehenden

Verbindungs-Profils im Menü "Erweiterte IPSec-Optionen" durch Aktivierung des Feldes "VPN Path Finder".

Menü "Erweiterte IPSec-Optionen" im Beispielprofil "Zentrale IPSec IKEv1 Pathfinder" zur Aktivierung der "Pathfinder"-Funktion:

Bild 1: Menü "Erweiterte IPSec-Optionen" des Beispielprofils mit aktivierter "Pathfinder"-Funktion

Abschließen mit Klick auf "OK".

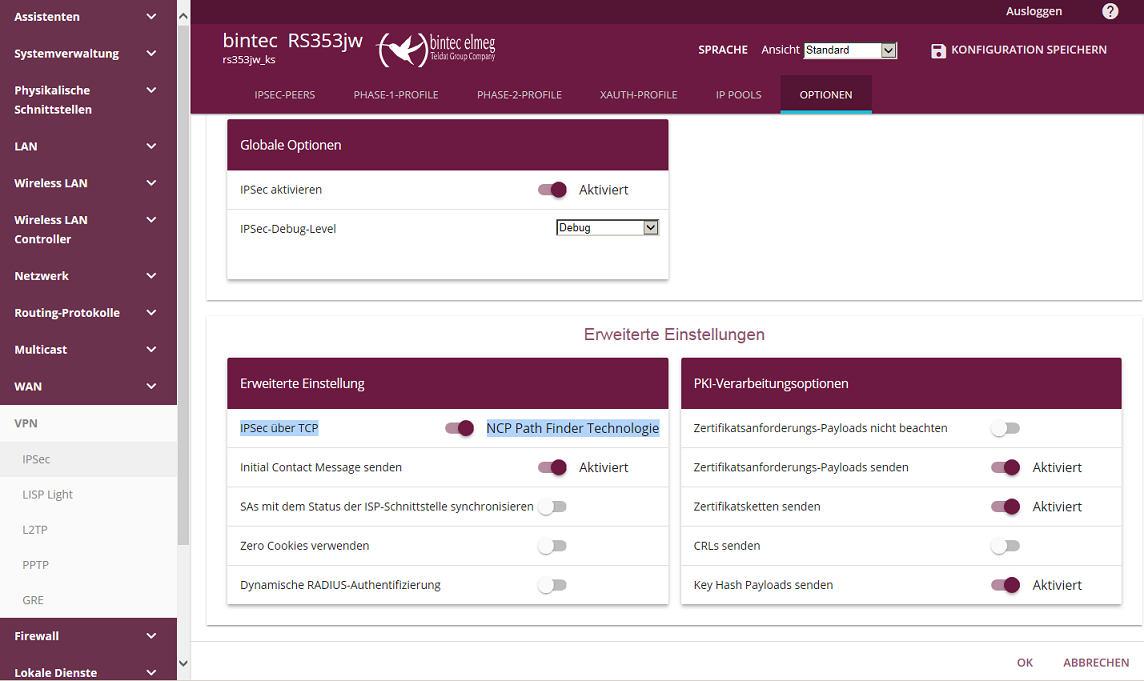

Schritt 2: Aktivierung der "Pathfinder"-Funktion in der IPSec-Gegenstelle

Im Gegenstellenrouter bintec RS353jw erfolgt das Einschalten der "Pathfinder"-Funktion im GUI-Menü unter "VPN", "IPSec"

auf der Menükartenseite "Optionen" innerhalb der Erweiterten Einstellungen durch Aktivierung von "IPSec über TCP".

Dadurch erscheint direkt daneben der Schriftzug "NCP Path Finder Technologie".

Beispiel für das GUI-Menü unter "VPN", "IPSec", "Optionen" zum Einschalten der "Pathfinder"-Funktion:

Bild 2: GUI-Menü "Optionen" mit aktivierter "Pathfinder"-Funktion

Abschließen mit Klick auf "OK".

Die Online-Hilfe beschreibt das Feld "IPSec über TCP" folgendermaßen:

"Wählen Sie aus, ob IPSec über TCP verwendet werden soll. IPSec über TCP basiert auf der NCP-Path-Finder-Technologie. Diese

Technologie sorgt dafür, dass der Datenverkehr (IKE, ESP, AH) zwischen den Peers in eine Pseudo-HTTPS-Session eingebettet wird.

Mit Aktiviert wird die Funktion aktiv. Standardmäßig ist die Funktion nicht aktiv."

Die zugeordnete MIB-Variable steht in der Tabelle "ipsecGlobalsContinued" und heißt "ipsecGlobContPathFinder".

Beispiel auf der Konsole des bintec RS353jw:

rs353jw_ks:> ipsecGlobContPathFinder ipsecGlobContPathFinder( rw): enabled rs353jw_ks:ipsecGlobalsContinued>

Die HTML-MIB-Referenz beschreibt diese Variable "PathFinder" folgendermaßen:

"Enables/disables the IPSec pathfinder mode, that means all the traffic (IKE, ESP and AH)

is embedded within a pseudo HTTPS session between the peers (similar to the NAT-T mode)."

Schritt 3: Freigabe des "Pathfinder"-Traffics in den Firewall-/Filter-Funktionen der IPSec-Gegenstelle

Im vorliegenden Beispiel sei "en1-4" die (Internet-)Schnittstelle mit aktivem NAT, über die der IPSec-"Pathfinder"-Traffic

am bintec RS353jw ankommt. Im bintec RS353jw darf nun keine der Firewall-/Filter-Funktionen ("Administrativer Zugriff",

"NAT", "Firewall" oder "Zugriffsregeln") den für die "Pathfinder"-Funktion notwendigen HTTPS-Traffic (TCP:443) blockieren.

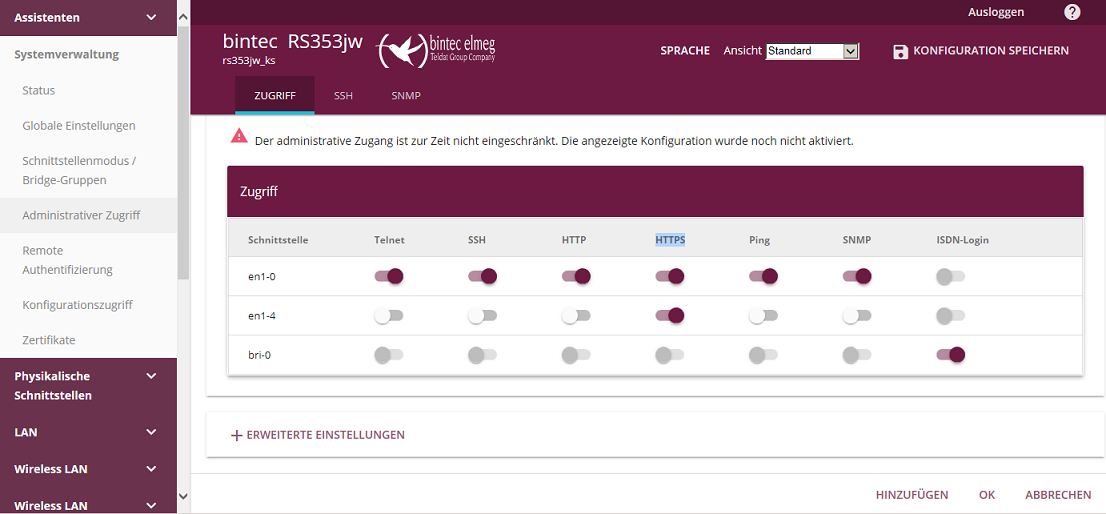

Hinweise zu "Administrativer Zugriff":

Standardmäßig ist das Menü unter "Administrativer Zugriff", "Zugriff" nicht aktiviert. Bei aktiver Nutzung ist sicherzustellen,

dass "HTTPS" (TCP:443) für den Zugriff über die (Internet-)Schnittstelle (im vorliegenden Beispiel "en1-4") freigegeben ist.

Beispiel für das GUI-Menü unter "Systemverwaltung", "Administrativer Zugriff", "Zugriff" zur Freigabe von "HTTPS" am Eingangs-Interface "en1-4":

Bild 3: GUI-Menü "Administrativer Zugriff", "Zugriff" mit freigegebenem "HTTPS" am Eingangs-Interface "en1-4"

Falls die verwendete (Internet-)Schnittstelle hier nicht automatisch gelistet sein sollte - einfach ergänzen mittels "Hinzufügen". Abschließen mit Klick auf "OK".

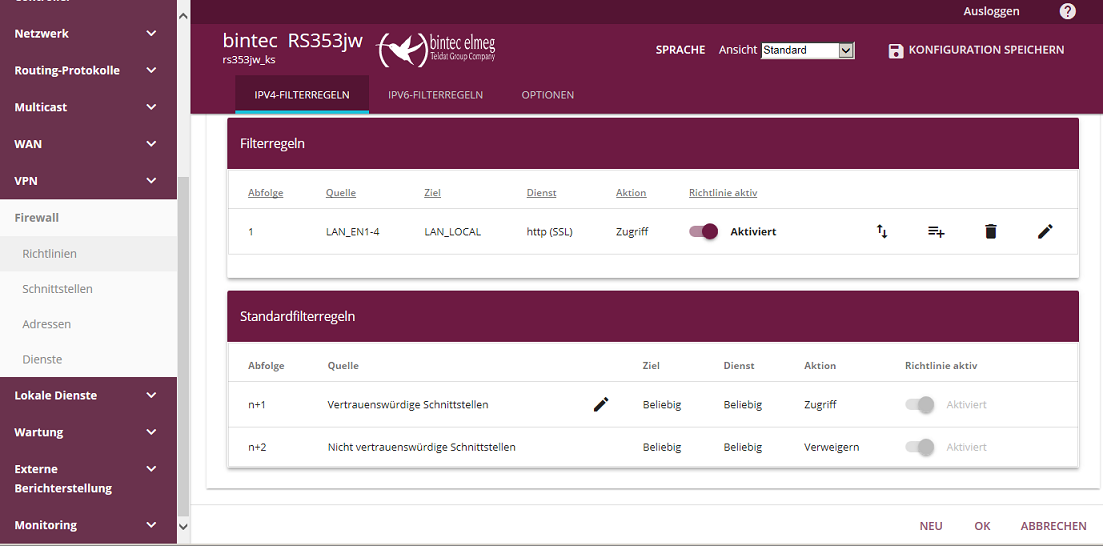

Hinweise zur "Stateful Inspection Firewall" (SIF):

Bei aktiver Nutzung der Stateful Inspection Firewall (SIF) ist sicherzustellen, dass mittels des Dienstes "http(SSL)" der

HTTPS-Traffic (TCP:443) über die (Internet-)Schnittstelle (im Beispiel "LAN_EN1-4") zur Schnittstelle "LAN_LOCAL" freigegeben ist.

Beispiel für das GUI-Menü unter "Firewall", "Richtlinien", "IPV4-Filterregeln" zur Freigabe von "http(SSL)" über "LAN_EN1-4" zu "LAN_LOCAL":

Bild 4: GUI-Menü "Firewall", "Richtlinien", "IPV4-Filterregeln" mit freigegebenem Dienst "http(SSL)" über "LAN_EN1-4" zu "LAN_LOCAL"

Hinweise zu den "Zugriffsregeln" (Access Lists):

Falls die sog. "Zugriffsregeln" an der (Internet-)Schnittstelle (im Beispiel "en1-4") aktiv genutzt werden, ist sicherzustellen,

dass der über diese Schnittstelle eingehende HTTPS-Traffic (TCP:443) mittels eines geeigneten Zugriffsfilters (Dienst "http(SSL)")

und eines entsprechenden Eintrags in der Regelkette dieser Schnittstelle zugelassen ist.

Achtung:

Wegen der Gefahr den GUI-Zugriff versehentlich zu sperren, ist bei den "Zugriffsregeln" immer besondere Vorsicht walten zu lassen.

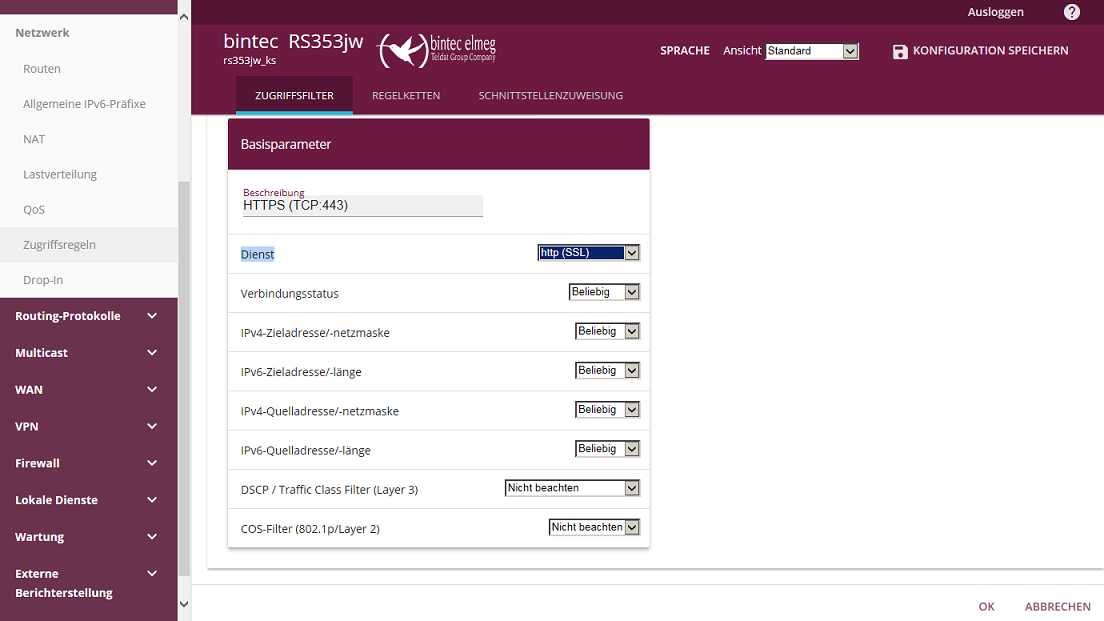

Beispiel für das GUI-Menü unter "Netzwerk", "Zugriffsregeln", Zugriffsfilter", "Neu"/"Edit" für ein "http(SSL)"-Filter:

Bild 5: GUI-Menü "Zugriffsregeln", Zugriffsfilter", "Neu"/"Edit" mit "http(SSL)"-Filter

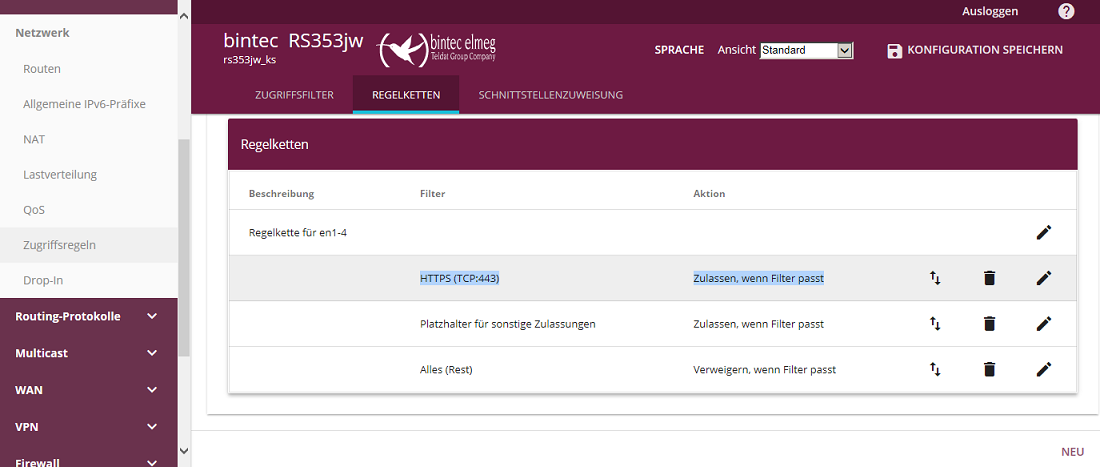

Beispiel für ein GUI-Menü unter "Netzwerk", "Zugriffsregeln", "Regelketten" mit "Regelkette für en1-4" incl. HTTPS-Zulassung:

Bild 6: GUI-Menü "Zugriffsregeln", "Regelketten" mit einer "Regelkette für en1-4" incl. HTTPS-Zulassung

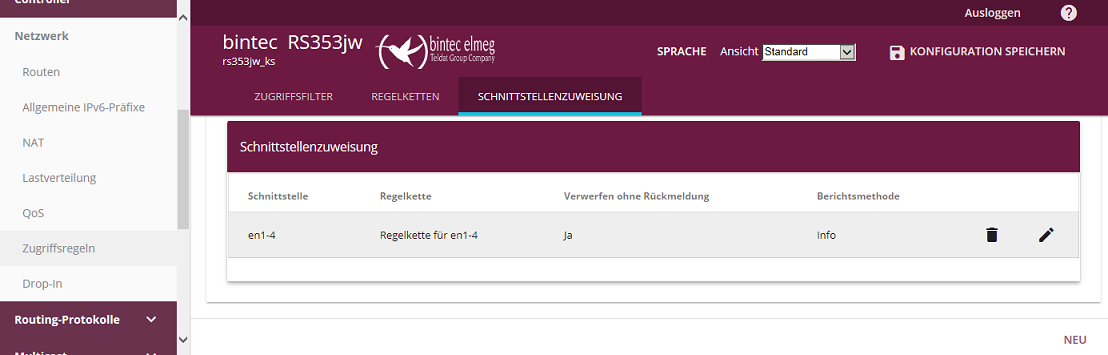

Beispiel für ein GUI-Menü unter "Netzwerk", "Zugriffsregeln", "Schnittstellenzuweisung" für die Schnittstelle "en1-4" mit zugewiesener "Regelkette für en1-4":

Bild 7: GUI-Menü "Zugriffsregeln", "Schnittstellenzuweisung" mit (Internet-)Schnittstelle "en1-4" und zugewiesener "Regelkette für en1-4"

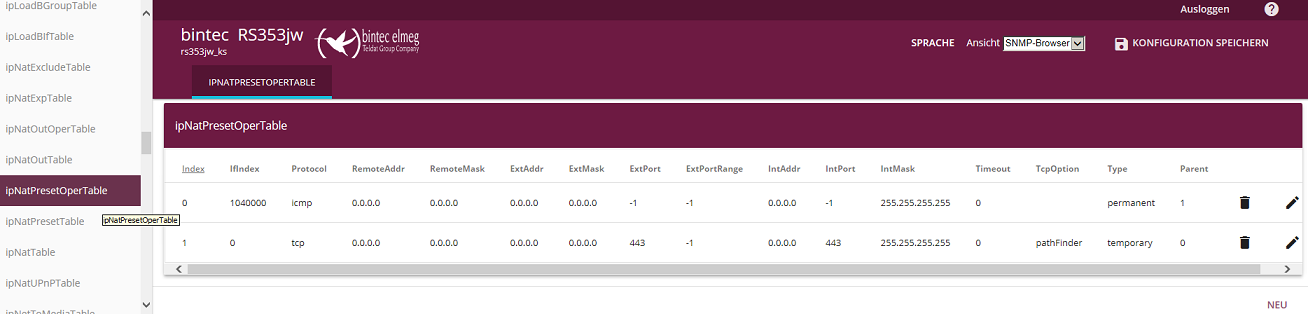

Hinweise zur NAT Freigabe:

Für NAT erfolgt die notwendige Freigabe des HTTPS-Pathfinder-Traffics (TCP:443) automatisch für beliebige Interfaces

durch die in obigem Schritt 2 beschriebene Aktivierung von "IPSec über TCP" im GUI-Menü "VPN", "IPSec", "Optionen".

Der wirksame Eintrag für die NAT-Freigabe ist in der MIB-Tabelle ipNatPresetOperTable zu finden, erkenntlich an der

Variablen TcpOption = "pathFinder".

Beispiel auf der Kommmandozeile von Telnet-, SSH- oder serieller Konsole des bintec RS353jw:

rs353jw_ks:> ipNatPresetOperTable

inx IfIndex(*ro) Protocol(*-ro) RemoteAddr(ro) RemoteMask(ro)

ExtAddr(ro) ExtMask(ro) ExtPort(*ro) ExtPortRange(ro)

IntAddr(ro) IntPort(ro) IntMask(ro) Timeout(ro)

TcpOption(ro) Type(ro) Parent(ro)

...

2 0 tcp 0.0.0.0 0.0.0.0

0.0.0.0 0.0.0.0 443 -1

0.0.0.0 443 255.255.255.255 0

pathFinder temporary 0

rs353jw_ks:ipNatPresetOperTable>

Beispiel für die Tabelle "ipNatPresetOperTable" in der alternativen GUI-Ansicht "SNMP-Browser", in der Hauptmenüspalte "ip":

Bild 8: Die "ipNatPresetOperTable" in der alternativen GUI-Ansicht "SNMP-Browser", Hauptmenüspalte "ip"

Kontrolle des IPSec-"Pathfinder"-Verbindungsaufbaus

- Eine gute Kontrolle ermöglichen die Syslog-Meldungen am Prompt der Router-Konsole (Telnet, SSH oder seriell) mittels Kommando "debug all&".

Im Beispiel dienen 192.168.0.20 bzw. 192.168.0.115 als "öffentliche" IP-Adressen von bintec Secure IPSec Client bzw. bintec RS353jw. Die 10.0.0.44 dient als "private" IP-Adresse des bintec Secure IPSec Clients. 192.168.100.0/24 dient als "privates" LAN des bintec RS353jw. Beispielmeldungen auf der Konsole des RS353jw bei erfolgreicher VPN-IPSec-Einwahl des bintec Secure IPSec Clients mittels "Pathfinder"-Funktion:

rs353jw_ks:> debug all& 03:44:07 DEBUG/INET: NAT: new incoming session on ifc 1040000 prot 6 192.168.0.115:443/192.168.0.115:443 <- 192.168.0.20:9500 03:44:07 DEBUG/IPSEC: P1: peer 0 () sa 1 (R): new ip 192.168.0.115 <- ip 192.168.0.20 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'da8e937880010000' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'cb1ed48b6d68269bb411b61a07bce257' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'cbe79444a0870de4224a2c151fbfe099' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is 'c61baca1f1a60cc10800000000000000' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is '4048b7d56ebce88525e7de7f00d6c2d3c0000000' 03:44:07 INFO/IPSEC: P1: peer 0 () sa 1 (R): Vendor ID: 192.168.0.20:9500 (No Id) is '12f5f28c457168a9702d9fe274cc0100' 03:44:07 DEBUG/IPSEC: P1: peer 1 (Pathfinder IPSec Client1) sa 1 (R): identified ip 192.168.0.115 <- ip 192.168.0.20 03:44:08 DEBUG/IPSEC: P1: peer 1 (Pathfinder IPSec Client1) sa 1 (R): notify id fqdn(any:0,[0..7]=zentrale) <- id fqdn(any:0,[0..10]=Pathfinder1): Initial contact notification proto 1 spi(16) = [3e896ebf 842a8007 : 2e53e40c 3e9eb30d] 03:44:08 INFO/IPSEC: P1: peer 1 (Pathfinder IPSec Client1) sa 1 (R): done id fqdn(any:0,[0..7]=zentrale) <- id fqdn(any:0,[0..10]=Pathfinder1) AG[3e896ebf 842a8007 : 2e53e40c3e9eb30d] 03:44:10 INFO/IPSEC: CFG: peer 1 (Pathfinder IPSec Client1) sa 1 (R): request for ip address received 03:44:10 INFO/IPSEC: CFG: peer 1 (Pathfinder IPSec Client1) sa 1 (R): ip address 10.0.0.44 assigned 03:44:10 INFO/IPSEC: P2: peer 1 (Pathfinder IPSec Client1) traf 0 bundle 1 (R): created 192.168.100.0/24:0 < any > 10.0.0.44/32:0 rekeyed 0 03:44:10 DEBUG/IPSEC: P2: peer 1 (Pathfinder IPSec Client1) traf 0 bundle 1 (R): SA 1 established ESP[75e4d983] in[0] Mode tunnel enc aes-cbc (128 bit) auth sha (160 bit) 03:44:10 DEBUG/IPSEC: P2: peer 1 (Pathfinder IPSec Client1) traf 0 bundle 1 (R): SA 2 established ESP[e88045d7] out[0] Mode tunnel enc aes-cbc (128 bit) auth sha (160 bit) 03:44:10 INFO/IPSEC: Activate Bundle 1 (Peer 1 Traffic -1) 03:44:10 INFO/IPSEC: P2: peer 1 (Pathfinder IPSec Client1) traf 0 bundle 1 (R): established (192.168.0.115<->192.168.0.20) with 2 SAs life 28800 Sec/0 Kb rekey 25920 Sec/0 Kb Hb none PMTU rs353jw_ks:>

Abschlußbemerkung

- Vergessen Sie nicht Ihre IPSec-Client-Konfiguration in eine Datei zu sichern - im Menü "Konfiguration" unter "Profil-Sicherung" mit Klick auf "Erstellen".

- Vergessen Sie nicht Ihre gewünschte Router-Einstellung bootfest zu speichern

Basis:

Erstellt: 06.11.2018

Produkt 1: bintec Secure IPSec Client

Release 1: Version 4.10, Build 39753

Produkt 2: bintec Router-Serien und be.IP-Serie

Release 2: 10.2.4 Patch 1

Monat: 10/2018

kst